Um novo relatório da Google lança luz sobre o panorama das ameaças cibernéticas do último ano, indicando que hackers associados a governos foram os principais responsáveis pela maioria das explorações de vulnerabilidades "zero-day" que foram atribuídas. Estas falhas, desconhecidas pelos fabricantes de software no momento do ataque, continuam a ser uma arma potente no arsenal digital.

Diminuição no total, mas com forte presença estatal

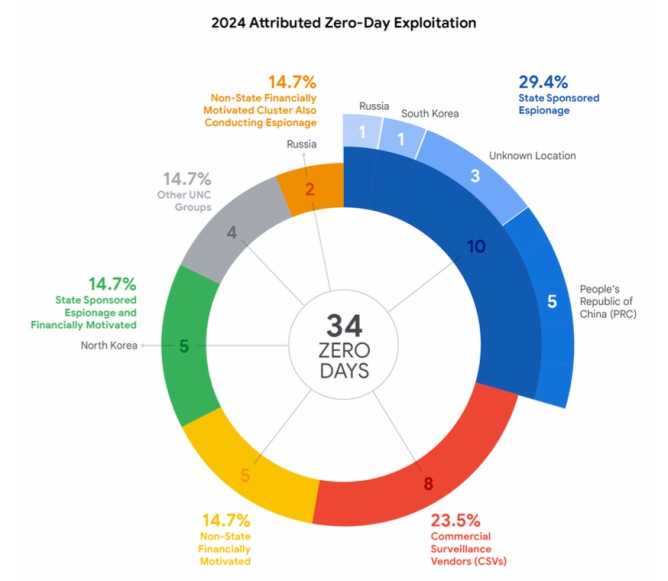

Segundo a investigação da Google, o número total de explorações "zero-day" detetadas diminuiu em 2024, fixando-se em 75, comparativamente às 98 registadas no período anterior (presumivelmente 2023, com base no texto original). No entanto, o dado mais relevante surge na atribuição destas explorações: dos casos em que foi possível identificar os autores, a maioria aponta para operações patrocinadas por estados.

Quem está por detrás das explorações?

A análise da Google conseguiu atribuir a autoria de uma parte significativa destas falhas:

- Atores Governamentais Diretos: Pelo menos 10 das explorações "zero-day" foram diretamente ligadas a hackers a trabalhar para governos, com cinco atribuídas à China e outras cinco à Coreia do Norte.

- Indústria de Spyware: Oito explorações foram desenvolvidas por empresas especializadas em spyware e ferramentas de vigilância, como o conhecido NSO Group. Estas empresas afirmam tipicamente vender os seus produtos apenas a entidades governamentais. A Google inclui nesta categoria bugs explorados recentemente por autoridades sérvias através de dispositivos de desbloqueio de telemóveis da Cellebrite.

- Cibercriminosos: As restantes 11 explorações atribuídas foram provavelmente obra de grupos de cibercrime, como operadores de ransomware, que visaram principalmente dispositivos empresariais, incluindo VPNs e routers.

O mercado persistente do spyware

Apesar da atenção mediática e das ações legais contra algumas destas empresas, o relatório sugere que os criadores de spyware estão a refinar as suas táticas. Clément Lecigne, engenheiro de segurança do Threat Intelligence Group (GTIG) da Google, referiu que estas companhias "estão a investir mais recursos em segurança operacional para evitar que as suas capacidades sejam expostas".

James Sadowski, analista principal no GTIG, acrescenta que o mercado continua a adaptar-se. "Mesmo quando ações legais ou divulgações públicas forçam empresas a fechar, vemos novos fornecedores a surgir para oferecer serviços similares", afirmou. "Enquanto os clientes governamentais continuarem a solicitar e pagar por estes serviços, a indústria continuará a crescer."

Plataformas de consumo são o alvo principal

A investigação concluiu também que a maioria das 75 vulnerabilidades "zero-day" exploradas em 2024 visou plataformas e produtos direcionados ao consumidor final, como telemóveis e browsers. O restante teve como alvo dispositivos mais comuns em redes empresariais.

Boas notícias na defesa contra ataques

Numa nota mais positiva, o relatório da Google indica que os fabricantes de software estão a conseguir dificultar a descoberta e exploração destas falhas. Observa-se uma "diminuição notável na exploração 'zero-day' de alguns alvos historicamente populares, como browsers e sistemas operativos móveis".

Sadowski destacou especificamente ferramentas como o Modo de Isolamento (Lockdown Mode) da Apple (iOS e macOS), que limita funcionalidades para reforçar a segurança e já demonstrou ser eficaz contra ataques patrocinados por estados, e a Memory Tagging Extension (MTE), presente nos chipsets mais recentes dos Google Pixel, que ajuda a detetar certos tipos de bugs.

Embora relatórios como este forneçam dados valiosos sobre as táticas de hackers governamentais, a contagem de "zero-days" enfrenta desafios inerentes: por natureza, algumas explorações permanecem indetetadas e, mesmo entre as detetadas, nem sempre é possível atribuir a autoria com certeza.