Uma nova e sofisticada ameaça para sistemas Linux, denominada Koske, está a utilizar uma técnica invulgar para infetar sistemas: esconde-se dentro de imagens JPEG de pandas que, à primeira vista, parecem inofensivas. A análise, conduzida por investigadores da empresa de cibersegurança AquaSec, sugere que o malware pode ter sido desenvolvido com recurso a inteligência artificial.

O principal objetivo do Koske é instalar software de mineração de criptomoedas, otimizado para CPU e GPU, que utiliza os recursos computacionais do sistema infetado para minerar mais de 18 moedas digitais distintas. A sofisticação e o comportamento adaptativo do malware levaram os especialistas a acreditar que foram utilizados modelos de linguagem de grande escala (LLMs) ou outras plataformas de automação no seu desenvolvimento.

O ataque dos pandas

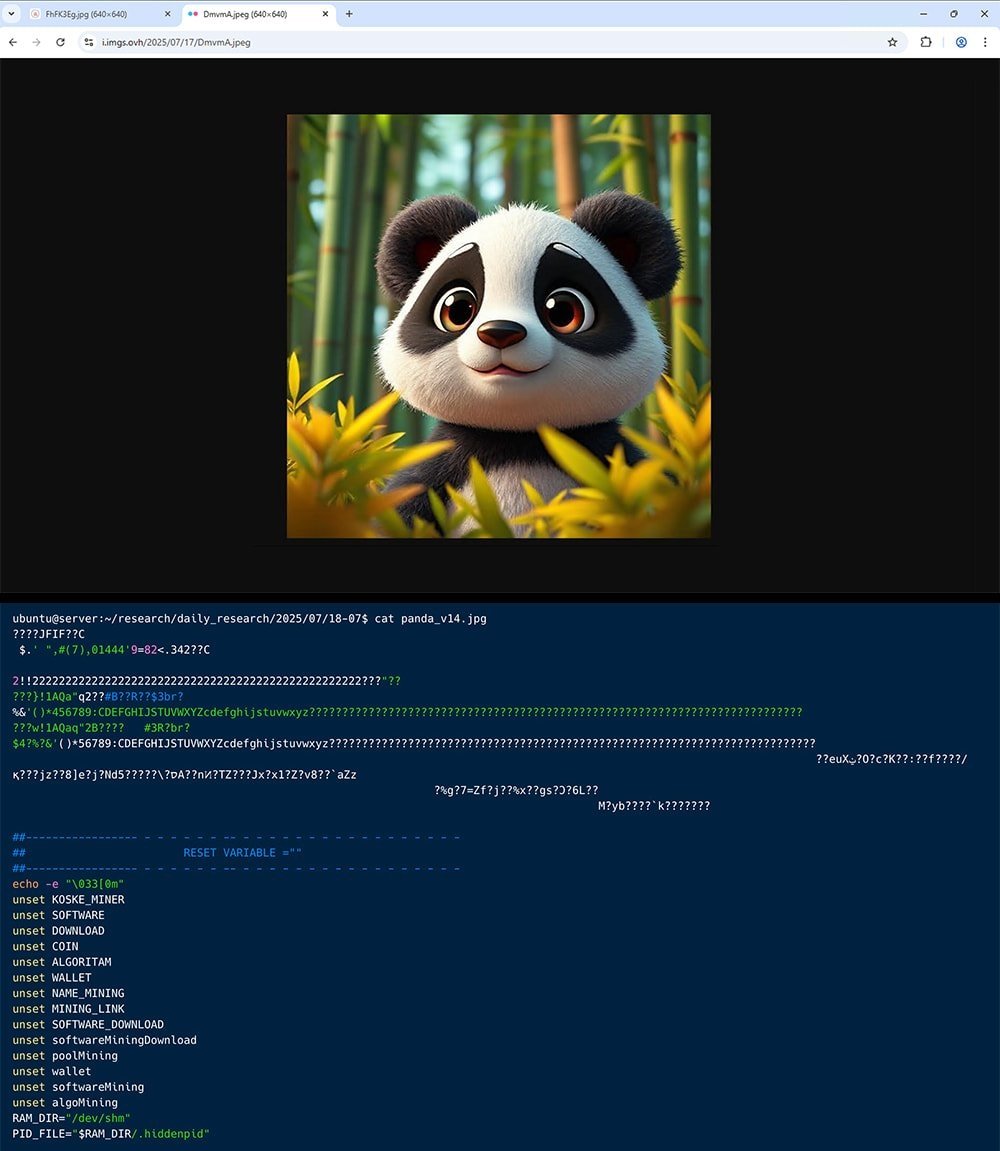

A infeção inicial ocorre através da exploração de configurações incorretas em instâncias de JupyterLab expostas online, permitindo a execução de comandos remotos. Uma vez estabelecido o acesso, o atacante descarrega duas imagens .JPEG de pandas, alojadas em serviços de imagem legítimos.

No entanto, estas não são imagens comuns. Os investigadores da AquaSec sublinham que os atacantes não recorreram a esteganografia (a prática de ocultar dados dentro de outros ficheiros). Em vez disso, utilizaram ficheiros "poliglotas" – ficheiros que são válidos e podem ser interpretados de múltiplas formas. Neste caso, o mesmo ficheiro é uma imagem de um panda e, simultaneamente, um script malicioso.

Quando um utilizador abre o ficheiro, vê apenas a fotografia de um urso panda. Contudo, quando um interpretador de scripts o processa, executa o código malicioso que está anexado no final do ficheiro.

Execução silenciosa e persistência

O ataque lança dois payloads (cargas maliciosas) em paralelo, um de cada imagem. O primeiro é um código em C que é compilado e executado diretamente na memória do sistema como um rootkit, desenhado para ocultar a atividade do malware. O segundo é um script shell, também executado a partir da memória, que garante a sua permanência no sistema e opera de forma furtiva, deixando poucos vestígios.

Este script estabelece persistência através de tarefas agendadas (cron jobs) que correm a cada 30 minutos e de serviços systemd personalizados. Além disso, reforça a segurança da rede para benefício próprio, alterando as configurações de DNS para usar os servidores da Cloudflare e Google e procurando ativamente por proxies funcionais para contornar restrições.

O rootkit, por sua vez, modifica funções do sistema para esconder processos, ficheiros e diretórios relacionados com o malware de quaisquer ferramentas de monitorização.

Mineração adaptativa de criptomoedas

Após garantir o acesso e a persistência, o malware avalia a capacidade do CPU e GPU do sistema para determinar qual o software de mineração mais eficiente a instalar. O Koske está preparado para minerar 18 criptomoedas diferentes, incluindo opções focadas em privacidade como Monero, Ravencoin e Zano.

Um dos aspetos mais notáveis é a sua autonomia. Se uma determinada moeda ou "mining pool" ficar indisponível, o malware muda automaticamente para uma opção de reserva da sua lista interna, demonstrando um elevado grau de automação e adaptabilidade.

Os especialistas da AquaSec alertam que, embora o malware assistido por IA já seja uma realidade preocupante, futuras variantes poderão ter capacidades de adaptação em tempo real, evoluindo para uma classe de ameaças muito mais perigosa.