Ferramentas falsas de geração de vídeo, alegadamente potenciadas por Inteligência Artificial (IA), estão a ser utilizadas para distribuir uma nova família de malware destinada ao roubo de informações, denominada 'Noodlophile'. Estas armadilhas digitais fazem-se passar por conteúdo multimédia gerado por IA para enganar os utilizadores.

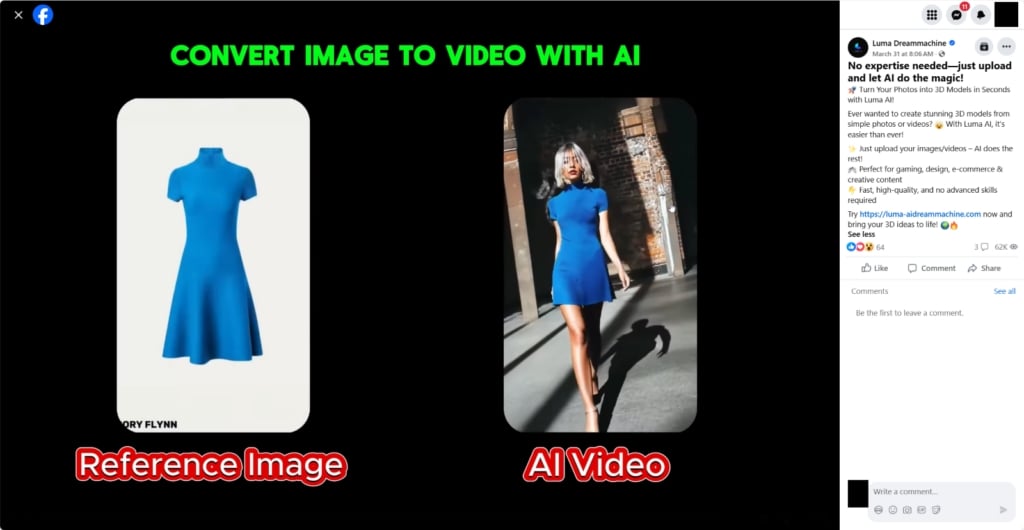

Os sites fraudulentos utilizam nomes apelativos, como "Dream Machine", e são promovidos em grupos de grande visibilidade no Facebook. Apresentam-se como ferramentas avançadas de IA capazes de gerar vídeos a partir de ficheiros enviados pelos utilizadores. Embora o uso de ferramentas de IA para disseminar malware não seja uma novidade e já tenha sido adotado por cibercriminosos experientes, a recente descoberta desta campanha pela empresa de cibersegurança Morphisec introduz um novo infostealer (ladrão de informações) no panorama das ameaças.

Segundo a Morphisec, o Noodlophile está a ser comercializado em fóruns da dark web, frequentemente em pacote com serviços do tipo "Get Cookie + Pass". Isto sugere que se trata de uma nova operação de malware como serviço (MaaS) ligada a operadores de língua vietnamita.

Uma cadeia de infeção em múltiplas etapas

Quando a vítima visita o site malicioso e carrega os seus ficheiros, recebe um arquivo ZIP que, supostamente, contém o vídeo gerado por IA. No entanto, o ficheiro ZIP contém, na verdade, um executável com um nome enganoso (Video Dream MachineAI.mp4.exe) e uma pasta oculta com vários ficheiros necessários para as fases seguintes da infeção. Se um utilizador do Windows tiver as extensões de ficheiro ocultas (algo que nunca se deve fazer), o ficheiro malicioso pareceria, à primeira vista, um vídeo MP4.

"O ficheiro Video Dream MachineAI.mp4.exe é uma aplicação C++ de 32 bits assinada com um certificado criado através do Winauth," explica a Morphisec. "Apesar do seu nome enganador (sugerindo um vídeo .mp4), este binário é, na realidade, uma versão reaproveitada do CapCut, uma ferramenta legítima de edição de vídeo (versão 445.0). Este nome e certificado enganosos ajudam-no a iludir a suspeita do utilizador e algumas soluções de segurança."

Ao fazer duplo clique no falso MP4, é executada uma série de executáveis que, eventualmente, lançam um script batch (Document.docx/install.bat). Este script utiliza a ferramenta legítima do Windows 'certutil.exe' para descodificar e extrair um arquivo RAR protegido por palavra-passe e codificado em base64, que se faz passar por um documento PDF. Simultaneamente, adiciona uma nova chave ao Registo do Windows para garantir a persistência do malware.

De seguida, o script executa o 'srchost.exe', que corre um script Python ofuscado (randomuser2025.txt) obtido a partir de um endereço de servidor remoto pré-definido, acabando por executar o Noodlophile Stealer diretamente na memória do computador. Caso seja detetado o antivírus Avast no sistema comprometido, é utilizada a técnica de PE hollowing para injetar o payload (carga maliciosa) no processo RegAsm.exe. Caso contrário, é utilizada a injeção de shellcode para execução em memória.

Noodlophile: um novo ladrão de informações focado em navegadores e criptomoedas

O Noodlophile é um novo malware do tipo infostealer que visa dados armazenados em navegadores web, como credenciais de contas, cookies de sessão, tokens e ficheiros de carteiras de criptomoedas.

"O Noodlophile Stealer representa uma nova adição ao ecossistema de malware. Anteriormente não documentado em rastreadores públicos de malware ou relatórios, este stealer combina o roubo de credenciais de browser, a exfiltração de carteiras [de criptomoedas] e a implementação opcional de acesso remoto," explicam os investigadores da Morphisec.

Os dados roubados são exfiltrados através de um bot do Telegram, que funciona como um servidor de comando e controlo (C2) secreto, concedendo aos atacantes acesso em tempo real às informações subtraídas. Em alguns casos, o Noodlophile é fornecido em conjunto com o XWorm, um trojan de acesso remoto (RAT), o que confere aos atacantes capacidades de roubo de dados elevadas, que vão muito além do roubo passivo facilitado pelo infostealer.

Como proteger-se

A melhor forma de se proteger contra malware é evitar descarregar e executar ficheiros de sites desconhecidos. Verifique sempre as extensões dos ficheiros antes de os abrir e analise todos os ficheiros descarregados com uma ferramenta antivírus atualizada antes de os executar.

Nenhum comentário

Seja o primeiro!