Os cibercriminosos descobriram uma nova forma de tornar os seus ataques de phishing ainda mais convincentes, abusando da plataforma de desenvolvimento ‘Google Apps Script’ para alojar páginas fraudulentas que parecem surpreendentemente legítimas. O objetivo? Roubar as suas credenciais de acesso.

Este novo e preocupante esquema foi identificado por investigadores de segurança da Cofense, que alertam para janelas de login falsas "cuidadosamente desenhadas para se assemelharem a um ecrã de login autêntico".

Como funciona o esquema engenhoso

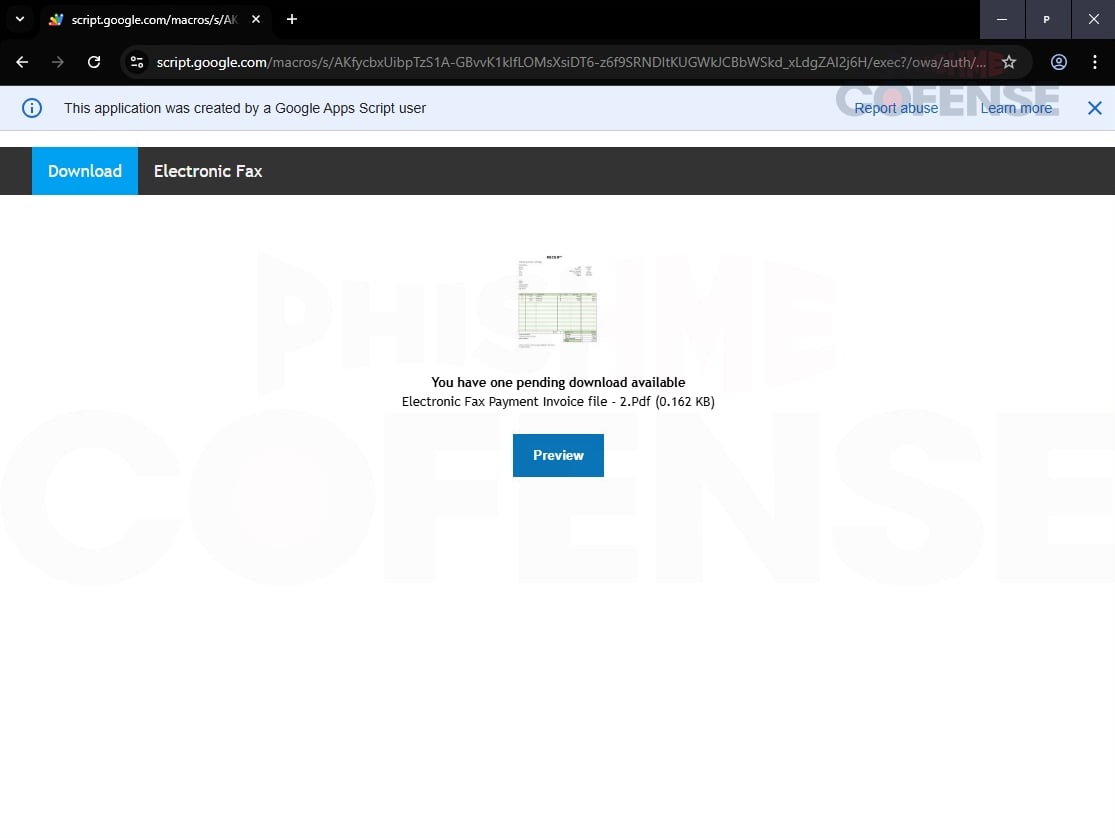

A tática envolve o envio de um e-mail que se faz passar por uma fatura ou um aviso de pagamento, contendo um link para uma página web. O truque é que esta página é alojada através do Google Apps Script, uma plataforma de desenvolvimento integrada no ecossistema de produtos da Google.

"Ao alojar a página de phishing dentro do ambiente fidedigno da Google, os atacantes criam uma ilusão de autenticidade. Isto torna mais fácil enganar os destinatários para que entreguem informação sensível," explica a Cofense.

O Google Apps Script é uma plataforma baseada em JavaScript que permite aos utilizadores automatizar tarefas e estender as funcionalidades de ferramentas do Google Workspace como o Sheets, Docs, Drive, Gmail e Calendar. Crucialmente, estes scripts correm num domínio fidedigno da Google (script.google.com), que geralmente consta nas listas de permissões da maioria dos produtos de segurança.

Os atacantes escrevem um script no Google Apps Script que exibe uma página de login falsa. Quando a vítima insere as suas credenciais, os dados são enviados para o servidor do atacante através de um pedido oculto. Como a plataforma permite que qualquer pessoa com uma conta publique um script como uma aplicação web pública, atribuindo-lhe um domínio Google, os criminosos conseguem partilhá-lo facilmente através de e-mails de phishing que não disparam alertas de segurança.

O isco: e-mails que parecem urgentes

Os e-mails fraudulentos normalmente contêm um apelo à ação relacionado com o pagamento de uma fatura ou questões fiscais, direcionando o utilizador para a página de phishing maliciosa alojada na Google.

Após a vítima introduzir o seu nome de utilizador e palavra-passe, é redirecionada para o serviço legítimo que estava a ser falsificado. Esta manobra serve para diminuir as suspeitas e dar tempo aos atacantes para explorarem os dados roubados.

Vantagens para os cibercriminosos

O Google Apps Script parece ser o novo foco dos autores de phishing que procuram plataformas legítimas para contornar defesas e aumentar a eficiência operacional. Esta abordagem confere-lhes também a flexibilidade de ajustar remotamente o seu script sem necessidade de reenviar um novo link, permitindo mudar o tipo de isco utilizado com pouco esforço.

Como se proteger desta nova ameaça

Uma medida de defesa eficaz passa por configurar a segurança do e-mail para analisar minuciosamente os links de serviços na nuvem. Se possível, as empresas e utilizadores mais cautelosos poderão considerar bloquear o acesso a URLs do Google Apps Script ou, no mínimo, sinalizá-los como potencialmente perigosos. É fundamental manter-se alerta para qualquer pedido inesperado de credenciais, mesmo que a página pareça pertencer a um serviço conhecido.

Nenhum comentário

Seja o primeiro!