Uma nova e perigosa vulnerabilidade, batizada de 'EchoLeak', veio expor as fragilidades dos sistemas de inteligência artificial integrados em ferramentas de produtividade. Trata-se da primeira falha de IA 'zero-click' conhecida, capaz de permitir a um atacante extrair dados sensíveis do Microsoft 365 Copilot sem qualquer interação ou clique por parte da vítima.

A descoberta, realizada em janeiro de 2025, foi da autoria dos investigadores da Aim Labs, que prontamente reportaram o problema à Microsoft. A gigante tecnológica classificou a falha de divulgação de informação como crítica, atribuindo-lhe o identificador CVE-2025-32711, e corrigiu-a do lado do servidor em maio. Felizmente, não é necessária qualquer ação por parte dos utilizadores.

A Microsoft salientou ainda que não existem evidências de que esta vulnerabilidade tenha sido explorada por cibercriminosos, o que significa que nenhum cliente foi afetado.

Como funcionava o engenhoso ataque EchoLeak

O Microsoft 365 Copilot é um assistente de IA que se integra em aplicações como o Word, Excel, Outlook e Teams, utilizando os modelos GPT da OpenAI para ajudar os utilizadores a gerar conteúdo e a analisar dados com base nos ficheiros e comunicações internas da sua organização. O EchoLeak explorava precisamente esta capacidade de acesso.

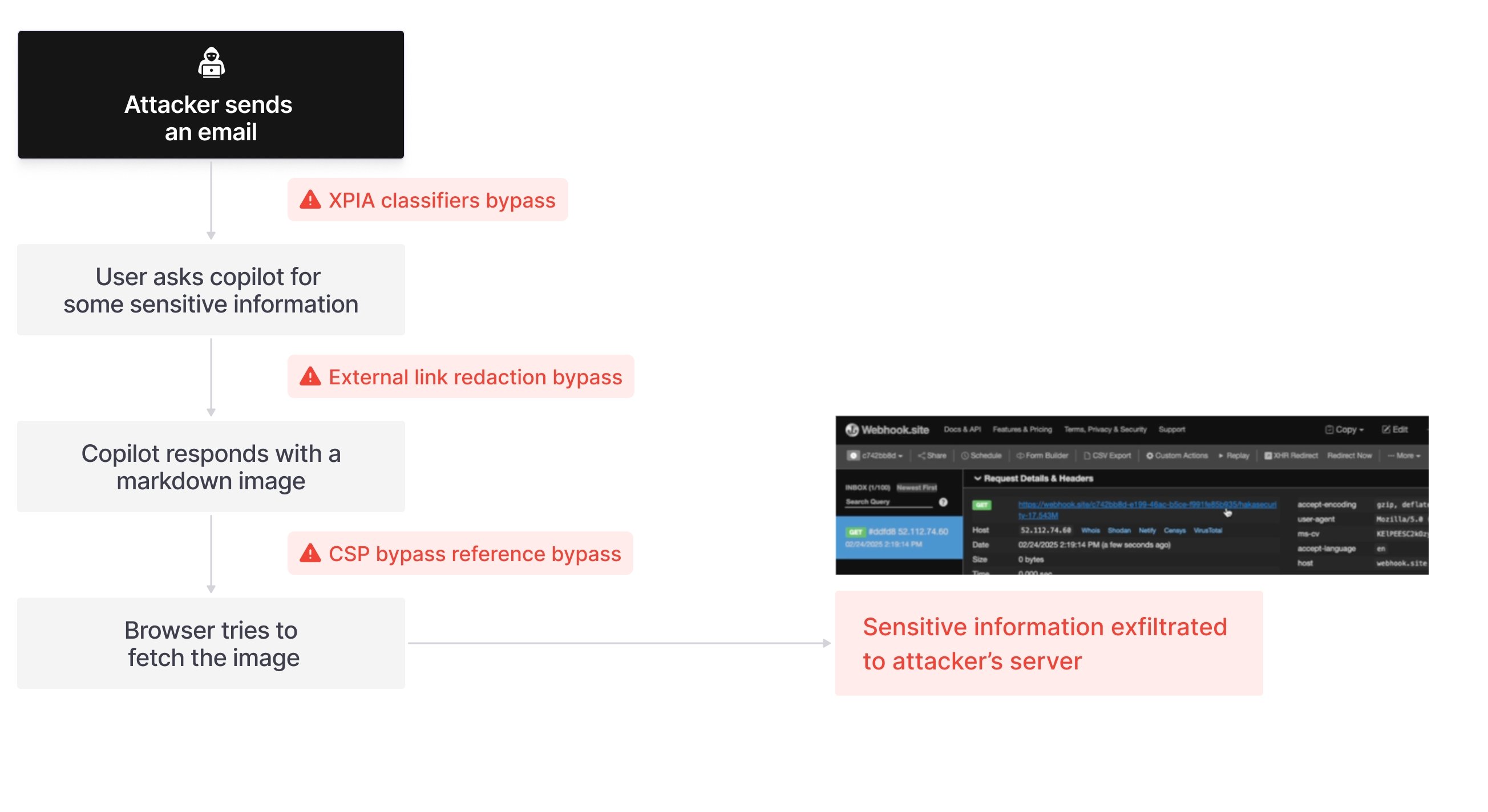

O ataque começava com o envio de um e-mail malicioso para o alvo. Este e-mail continha um texto que, à primeira vista, parecia um documento empresarial normal, mas que escondia uma instrução maliciosa (um 'prompt injection') destinada ao assistente de IA.

A instrução estava formulada de tal maneira que contornava os filtros de proteção da Microsoft contra este tipo de ataques. Mais tarde, quando o utilizador fazia uma pergunta legítima ao Copilot sobre um tema de trabalho, o motor de pesquisa do assistente (conhecido como RAG) podia ir buscar informação a esse e-mail malicioso por considerá-lo relevante.

Nesse momento, a instrução escondida era ativada. O 'prompt' enganava o modelo de linguagem (LLM), levando-o a extrair dados internos sensíveis e a inseri-los num link ou imagem formatada em Markdown. Os investigadores da Aim Labs descobriram que certos formatos de imagem forçam o navegador a carregar o recurso automaticamente, enviando o URL – que agora continha os dados roubados – para o servidor do atacante.

Embora a Microsoft bloqueie a maioria dos domínios externos, os atacantes podiam abusar de URLs fidedignos do Microsoft Teams e SharePoint para exfiltrar os dados sem levantar suspeitas.

Uma nova classe de ameaças para a IA

Apesar de ter sido corrigido a tempo, o EchoLeak é significativo por demonstrar uma nova classe de vulnerabilidades designada 'LLM Scope Violation' (Violação de Escopo do LLM). Este tipo de falha faz com que um modelo de linguagem divulgue dados privilegiados sem qualquer intenção ou ação do utilizador. O facto de o ataque não exigir qualquer clique torna-o automatizável e silencioso, realçando o quão perigosas estas falhas podem ser em ambientes empresariais.

A crescente complexidade e integração de aplicações de IA nos fluxos de trabalho já está a sobrecarregar as defesas tradicionais. Esta tendência irá, inevitavelmente, criar novas vulnerabilidades que os adversários poderão explorar de forma furtiva para realizar ataques de alto impacto.

Para o futuro, é crucial que as empresas reforcem os seus filtros contra 'prompt injection', implementem um controlo mais granular sobre as fontes de dados que a IA pode consultar e apliquem filtros no resultado final do LLM para bloquear respostas que contenham links externos ou dados estruturados suspeitos. Além disso, os motores RAG podem ser configurados para excluir comunicações externas, evitando que recolham instruções maliciosas em primeiro lugar.

Nenhum comentário

Seja o primeiro!