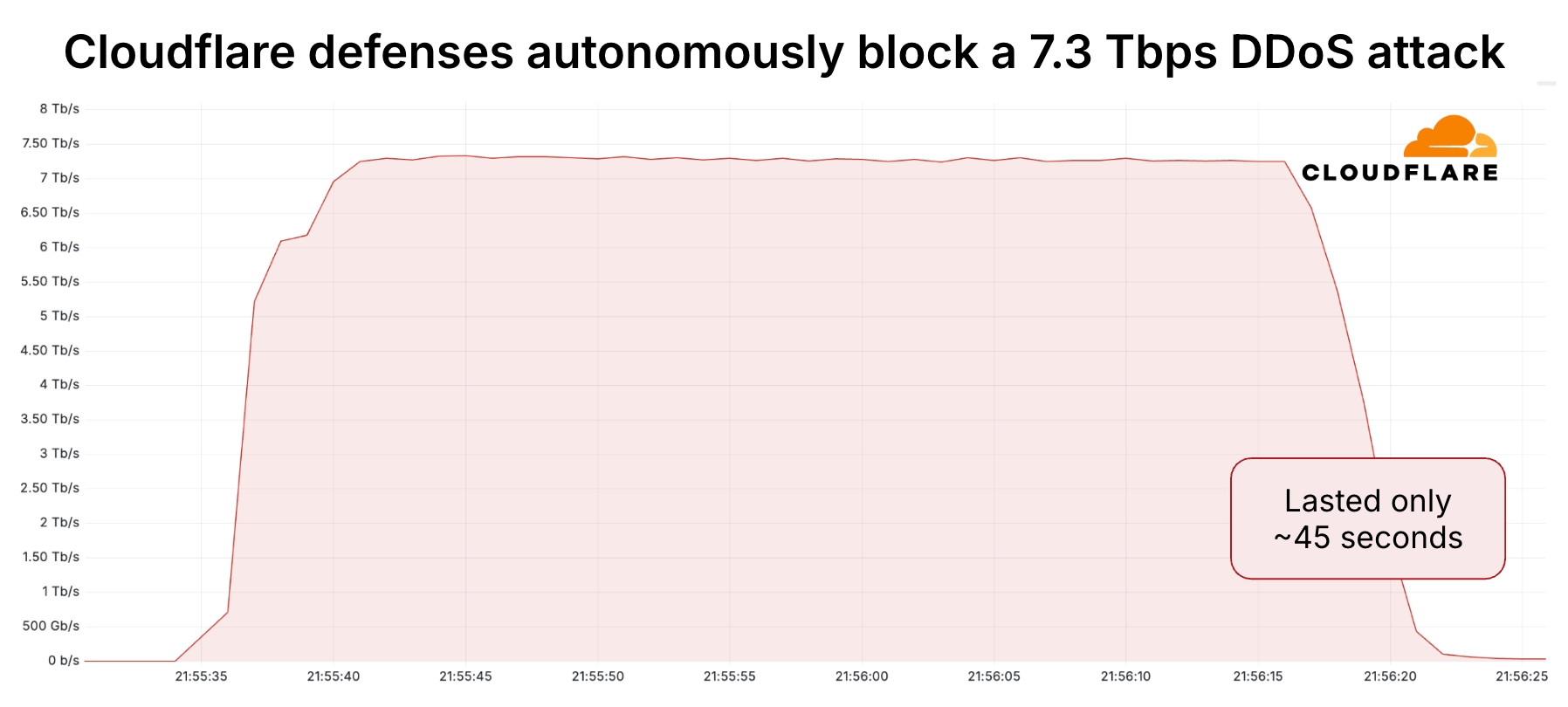

A Cloudflare, gigante da cibersegurança e infraestrutura web, revelou ter mitigado em maio de 2025 o maior ataque de negação de serviço distribuído (DDoS) alguma vez registado. O ataque atingiu um pico impressionante de 7.3 terabits por segundo (Tbps) e visava um fornecedor de alojamento. A revelação foi feita pela própria empresa no seu blog oficial.

Para se ter uma noção da escala, este ataque foi 12% superior ao recorde anterior e despejou um volume massivo de 37.4 TB de dados em apenas 45 segundos. Este volume equivale a sensivelmente 7.500 horas de streaming de vídeo em alta definição ou ao peso de 12,5 milhões de fotografias em formato JPEG.

Um dilúvio de dados sem precedentes

Os ataques DDoS têm como único objetivo inundar os alvos com quantidades avassaladoras de tráfego para sobrecarregar os servidores, resultando em lentidão, interrupções de serviço ou mesmo uma paragem total. Neste caso, o cliente visado estava protegido pelo serviço 'Magic Transit' da Cloudflare, uma solução de proteção ao nível da camada de rede.

A ofensiva digital teve origem em 122.145 endereços de IP distintos, espalhados por 161 países. A maioria das fontes do ataque concentrou-se no Brasil, Vietname, Taiwan, China, Indonésia e Ucrânia.

Os atacantes utilizaram uma tática de dispersão, enviando os pacotes de dados "lixo" para múltiplas portas de destino no sistema da vítima. Atingiram uma média de 21.925 portas por segundo, com picos de 34.517 portas por segundo. Esta estratégia visa sobrecarregar e confundir sistemas de firewall ou de deteção de intrusão.

Como é que a Cloudflare conseguiu parar o ataque?

Apesar da complexidade e da magnitude do ataque, a Cloudflare afirma que a mitigação foi feita de forma totalmente automatizada, sem necessidade de intervenção humana. A chave para esta defesa bem-sucedida foi a sua rede Anycast, que distribuiu o tráfego malicioso por 477 centros de dados em 293 localizações por todo o mundo.

Tecnologias como a identificação de ameaças em tempo real (fingerprinting) e a partilha de informações entre os centros de dados permitiram a compilação de regras de bloqueio de forma instantânea e eficaz.

A ameaça continua e a prevenção é a chave

Embora a esmagadora maioria do ataque (99.996%) tenha sido composta por inundações UDP (UDP floods), os atacantes recorreram a múltiplos outros vetores para aumentar a eficácia e tentar contornar as defesas, incluindo:

- Reflexão QOTD

- Reflexão Echo

- Amplificação NTP

- Inundação UDP da botnet Mirai

- Inundação Portmap

- Amplificação RIPv1

Cada um destes vetores explorava serviços legados ou mal configurados, servindo não só para reforçar o ataque principal, mas também para sondar eventuais fraquezas e erros de configuração na infraestrutura do alvo.

A Cloudflare garante que os indicadores de compromisso (IoCs) valiosos recolhidos durante este incidente foram prontamente adicionados ao seu DDoS Botnet Threat Feed. Trata-se de um serviço gratuito que ajuda as organizações a bloquear preventivamente endereços de IP maliciosos. Mais de 600 organizações já subscrevem este feed, e a gigante da internet apela a que outras entidades em risco de sofrer ataques DDoS massivos façam o mesmo, bloqueando as ameaças antes que estas cheguem à sua infraestrutura.

Nenhum comentário

Seja o primeiro!