Um conjunto de quatro vulnerabilidades, apelidado de "PerfektBlue", está a afetar o software BlueSDK da OpenSynergy, utilizado por inúmeros fabricantes. A falha pode ser explorada para executar código remotamente, permitindo o acesso a sistemas críticos em veículos de marcas como a Mercedes-Benz AG, Volkswagen e Skoda.

Apesar de a OpenSynergy ter confirmado as falhas em junho do ano passado e disponibilizado as correções aos seus clientes em setembro de 2024, muitos fabricantes de automóveis ainda não implementaram as atualizações de firmware necessárias. Foi revelado que pelo menos um grande fabricante só recentemente tomou conhecimento destes riscos de segurança.

Os problemas de segurança podem ser encadeados num único ataque, que os investigadores denominam de ataque PerfektBlue. Este pode ser executado remotamente por um atacante, exigindo, no máximo, "um clique por parte do utilizador". Embora o BlueSDK da OpenSynergy seja amplamente utilizado na indústria automóvel, outros setores também o integram nos seus produtos.

O que é o ataque PerfektBlue?

A equipa de pentesters da PCA Cyber Security, uma empresa especializada em segurança automóvel, foi a responsável pela descoberta das vulnerabilidades PerfektBlue, tendo-as reportado à OpenSynergy em maio de 2024. Estes investigadores são participantes assíduos nas competições Pwn2Own Automotive e já descobriram mais de 50 vulnerabilidades em sistemas de automóveis desde o ano passado.

Segundo a empresa, o ataque PerfektBlue afeta "milhões de dispositivos nas indústrias automóvel e outras". A descoberta das falhas no BlueSDK foi possível através da análise de um binário compilado do software, uma vez que a equipa não tinha acesso ao código-fonte.

As vulnerabilidades em detalhe

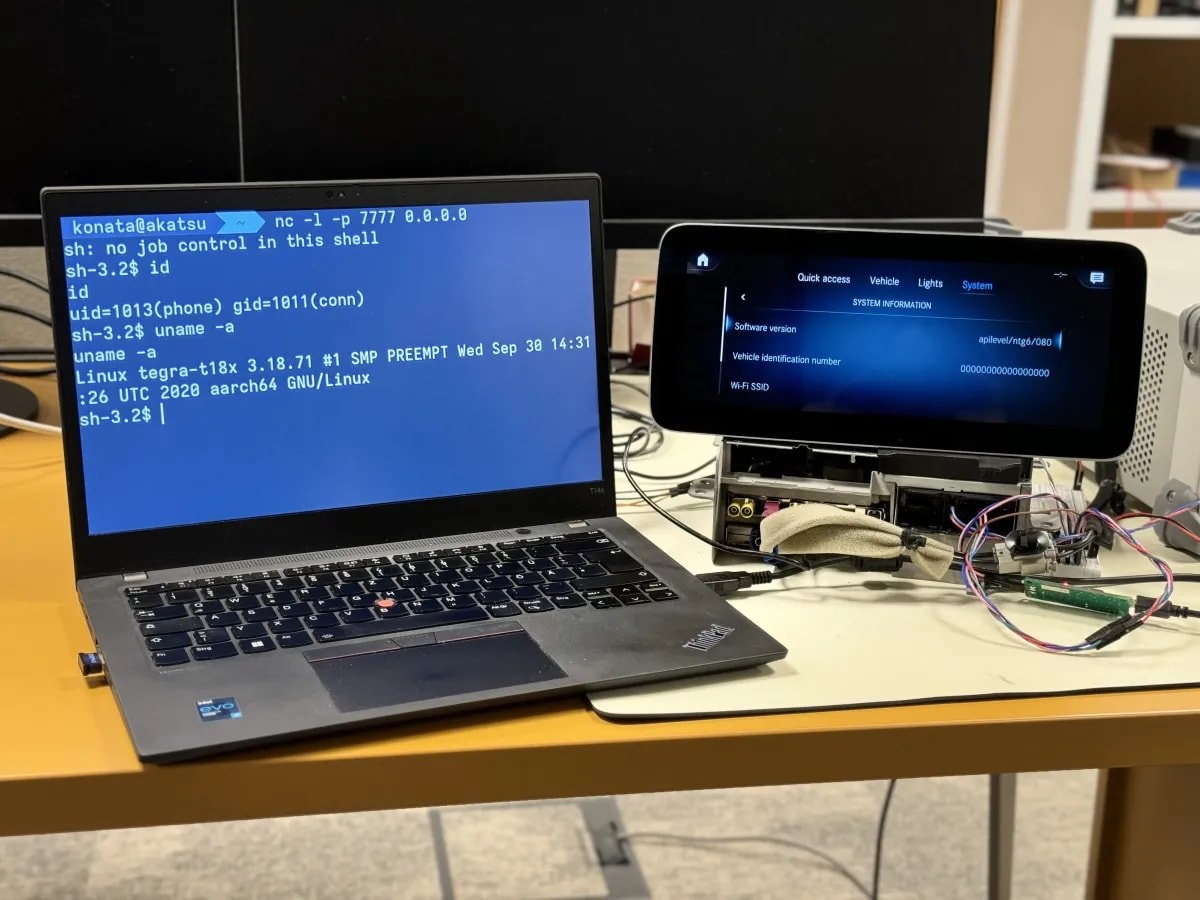

As falhas, listadas abaixo, variam em severidade de baixa a alta e podem fornecer acesso aos componentes internos do carro através do sistema de infotainment. O ataque foi demonstrado com sucesso em unidades de infoentretenimento do Volkswagen ID.4 (sistema ICAS3), Mercedes-Benz (NTG6) e Skoda Superb (MIB3).

CVE-2024-45434 (severidade alta): Uma vulnerabilidade de "use-after-free" no serviço AVRCP, o perfil Bluetooth que permite o controlo remoto de dispositivos multimédia.

CVE-2024-45431 (severidade baixa): Validação inadequada do identificador de canal remoto (CID) de um canal L2CAP.

CVE-2024-45433 (severidade média): Terminação incorreta de função no protocolo RFCOMM (Radio Frequency Communication).

CVE-2024-45432 (severidade média): Chamada de função com um parâmetro incorreto no protocolo RFCOMM.

Os investigadores não partilharam todos os detalhes técnicos, mas afirmaram que um atacante emparelhado com o dispositivo afetado pode explorar as falhas para "manipular o sistema, escalar privilégios e realizar movimentos laterais para outros componentes do produto alvo". Com a execução remota de código no sistema de infoentretenimento (IVI), um hacker poderia rastrear coordenadas GPS, escutar conversas no carro, aceder a contactos telefónicos e, potencialmente, mover-se para subsistemas mais críticos do veículo.

Risco e exposição dos veículos

O PerfektBlue é considerado um ataque de "1 clique" porque, na maioria das vezes, requer que o utilizador seja enganado para permitir o emparelhamento com o dispositivo do atacante. No entanto, alguns fabricantes configuram os seus sistemas de infotainment para se emparelharem sem qualquer confirmação.

A PCA Cyber Security referiu ao BleepingComputer que informou a Volkswagen, a Mercedes-Benz e a Skoda sobre as vulnerabilidades, dando-lhes tempo suficiente para aplicar as correções. Contudo, não receberam qualquer resposta dos fabricantes sobre a resolução dos problemas.

Contactada pelo mesmo site, a Volkswagen afirmou que iniciou a investigação sobre o impacto e as formas de mitigar os riscos imediatamente após ter conhecimento dos problemas. "As investigações revelaram que é possível, sob certas condições, conectar-se ao sistema de infotainment do veículo via Bluetooth sem autorização", disse um porta-voz da Volkswagen.

O fabricante alemão sublinhou que a exploração das vulnerabilidades só é possível se várias condições forem cumpridas em simultâneo:

O atacante tem de estar a uma distância máxima de 5 a 7 metros do veículo.

A ignição do veículo tem de estar ligada.

O sistema de infotainment tem de estar em modo de emparelhamento, ou seja, o utilizador tem de estar ativamente a emparelhar um dispositivo Bluetooth.

O utilizador do veículo tem de aprovar ativamente no ecrã o acesso Bluetooth externo do atacante.

Mesmo que estas condições ocorram, o atacante "deve permanecer a uma distância máxima de 5 a 7 metros do veículo" para manter o acesso. A Volkswagen frisou ainda que, num ataque bem-sucedido, um hacker não conseguiria interferir com funções críticas como a direção, assistência à condução, motor ou travões, pois estas encontram-se "numa unidade de controlo diferente, protegida contra interferências externas pelas suas próprias funções de segurança".

A PCA Cyber Security revelou que, no mês passado, confirmou a presença do PerfektBlue num quarto fabricante automóvel, que alegou não ter sido informado pela OpenSynergy sobre os problemas. A empresa de segurança planeia divulgar os detalhes técnicos completos sobre o PerfektBlue e o nome deste quarto fabricante numa conferência em novembro de 2025.

Nenhum comentário

Seja o primeiro!