Um novo esquema de phishing está a conseguir contornar as defesas dos utilizadores de uma forma particularmente engenhosa: usando as próprias ferramentas de segurança contra eles. De acordo com uma nova investigação, um agente malicioso tem vindo a abusar de serviços de proteção de links de empresas tecnológicas conceituadas para disfarçar URLs maliciosos, levando as vítimas a páginas falsas da Microsoft 365 com o objetivo de roubar as suas credenciais de acesso.

Entre junho e julho, os atacantes exploraram funcionalidades de segurança da empresa de cibersegurança Proofpoint e da empresa de comunicações na nuvem Intermedia.

Como funciona este novo método de phishing?

A tática centra-se numa funcionalidade conhecida como "link wrapping" ou encapsulamento de links. Muitos serviços de segurança de e-mail utilizam esta técnica, que consiste em reescrever todos os URLs numa mensagem para um domínio considerado seguro. Quando o utilizador clica, é primeiro encaminhado através de um servidor de análise que verifica se o destino é malicioso antes de permitir o acesso.

Os atacantes descobriram uma forma de transformar esta proteção numa arma. A equipa de segurança de e-mail da Cloudflare, que descobriu esta campanha, explica que o esquema começa com o acesso não autorizado a contas de e-mail que já estão protegidas por estes serviços. Uma vez dentro, os hackers enviam e-mails de phishing a partir da conta comprometida. O próprio sistema de segurança, ao processar a mensagem de saída, "embrulha" o link malicioso, fazendo com que pareça pertencer a um domínio legítimo e seguro como o da Proofpoint ou Intermedia.

Para adicionar uma camada extra de ocultação, os atacantes chegam a usar encurtadores de URLs antes de o link ser encapsulado pelo serviço de segurança, criando uma cadeia de redirecionamentos mais complexa de analisar.

As iscas: notificações falsas da Microsoft e outras ferramentas

Para enganar as vítimas, os e-mails de phishing disfarçam-se de notificações comuns no ambiente de trabalho. Os principais iscos incluem:

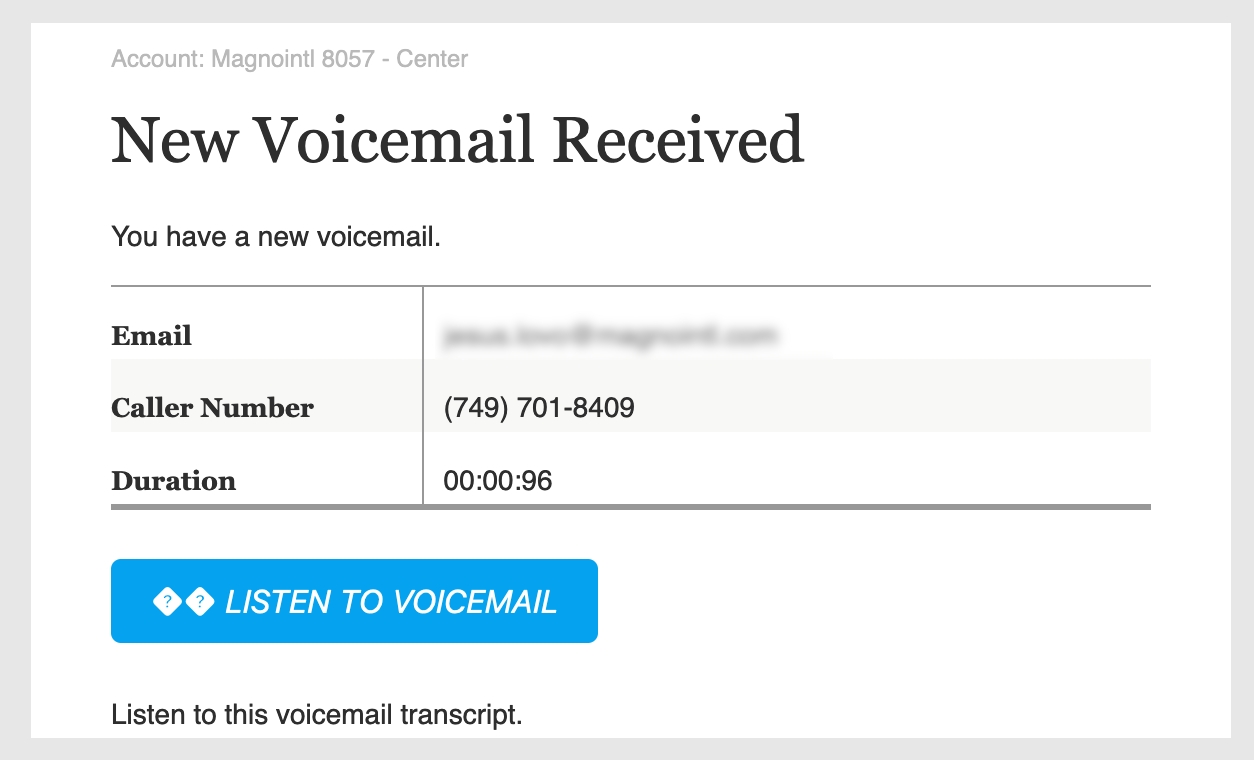

Falsos alertas de voicemail.

Notificações de documentos partilhados no Microsoft Teams.

Mensagens a imitar o serviço de e-mail seguro "Zix", informando sobre um suposto documento protegido.

Em todos os cenários, o link que supostamente levaria ao documento ou mensagem é um URL encapsulado pelo serviço de segurança. No final da cadeia de redirecionamentos, a vítima aterra numa página de phishing perfeitamente imitada do Microsoft Office 365, onde as suas credenciais são recolhidas assim que tenta fazer o login.

Uma tática nova que explora a confiança do utilizador

Segundo os investigadores da Cloudflare, ao disfarçar os destinos maliciosos com URLs de proteção de e-mail legítimos, os atacantes aumentam drasticamente as hipóteses de sucesso do ataque, uma vez que o utilizador comum está treinado para confiar nestes domínios.

Embora o abuso de serviços legítimos para distribuir software malicioso não seja uma novidade, a exploração específica da funcionalidade de "link wrapping" representa uma evolução recente e preocupante no panorama do phishing, demonstrando a constante adaptação dos cibercriminosos para contornar as barreiras de segurança.

Nenhum comentário

Seja o primeiro!