Uma nova e sofisticada campanha de phishing está a visar profissionais de marketing, utilizando o nome da Netflix como isco para roubar credenciais de acesso ao Facebook. O ataque é tão bem executado que pode comprometer uma conta em meros segundos após a vítima inserir os seus dados.

A campanha, descoberta por especialistas em cibersegurança, destaca-se pela sua abordagem personalizada e pela tecnologia engenhosa que utiliza para enganar até os utilizadores mais atentos.

O isco: uma proposta de emprego irrecusável

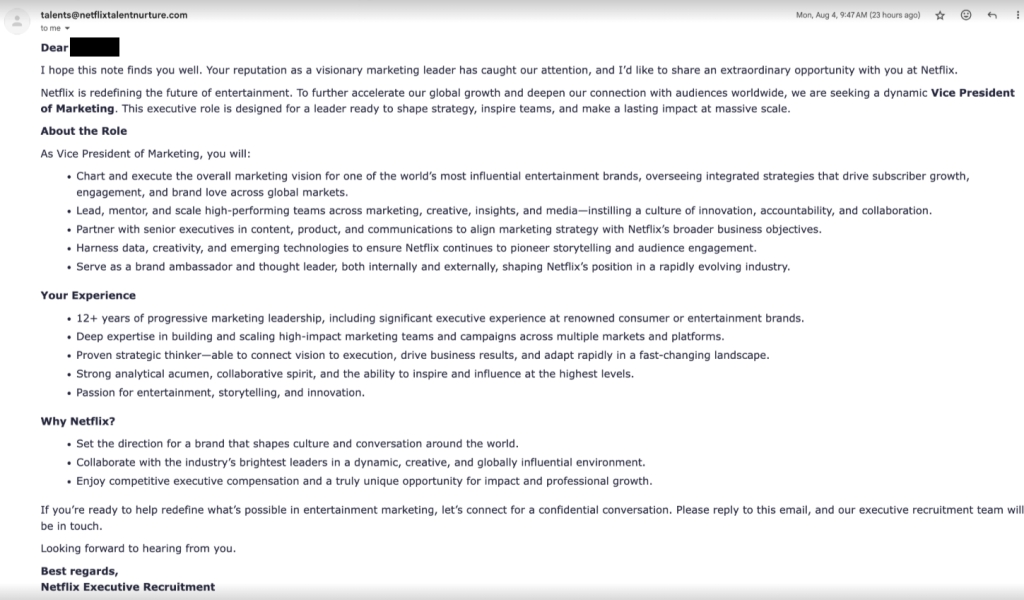

Tudo começa com um email que parece ter sido enviado por um recrutador de recursos humanos ou um "caça-talentos". A mensagem, provavelmente elaborada com recurso a inteligência artificial, é personalizada para o destinatário, elogiando a sua reputação como líder na área de marketing e apresentando uma "oportunidade extraordinária" para o cargo de Vice-Presidente de Marketing na Netflix.

A oferta é credível e direcionada, sugerindo que os criminosos investigaram previamente os seus alvos para tornar a abordagem o mais convincente possível.

A armadilha: um site falso e um processo de entrevista genial

Para quem morde o isco e responde ao email, o passo seguinte é um convite para agendar uma entrevista com a suposta equipa de RH da Netflix. É aqui que a armadilha se torna mais complexa. A vítima é direcionada para um website falso que imita na perfeição a página de carreiras da Netflix, misturando conteúdo copiado do site oficial com elementos da campanha de phishing.

O site apresenta cerca de 20 vagas, todas na área de marketing e redes sociais. Ao tentar agendar a entrevista, é solicitado ao utilizador que inicie sessão no seu "Perfil de Carreira" existente ou que crie um novo. É neste ponto que o ataque se concretiza: independentemente da opção escolhida, a página seguinte solicita as credenciais de acesso do Facebook.

O truque de mestre que torna este ataque tão perigoso

A página de login do Facebook é, naturalmente, falsa, mas o seu funcionamento é o que torna este ataque particularmente perigoso. Os criminosos utilizam um método que lhes permite intercetar as credenciais em tempo real, no exato momento em que são inseridas.

Isto significa que, assim que a vítima escreve o seu nome de utilizador e palavra-passe, os atacantes podem testá-los de imediato no site verdadeiro do Facebook. Se a conta estiver protegida com autenticação multi-fator (MFA), os hackers podem até conseguir solicitar o código de confirmação à vítima, que, pensando estar a concluir um passo legítimo, o fornece sem desconfiar. O utilizador recebe uma mensagem de "palavra-passe incorreta", mas nesse curto espaço de tempo, os atacantes já conseguiram aceder e tomar controlo da conta.

O verdadeiro alvo: contas empresariais e dinheiro

O objetivo final desta campanha vai além do simples roubo de perfis pessoais. O alvo principal são os profissionais que gerem Páginas de empresa ou contas empresariais no Facebook. Ao obter acesso a estas contas, os atacantes podem executar uma série de ações maliciosas, como:

Publicar anúncios fraudulentos utilizando os métodos de pagamento da empresa.

Exigir um resgate para devolver o controlo da página.

Utilizar a reputação da empresa para disseminar mais burlas e malware.

Como pode proteger-se desta e de outras burlas

Se suspeita que as suas credenciais foram comprometidas, mude imediatamente as suas palavras-passe, ative a autenticação multi-fator em todas as suas contas e, se aplicável, notifique a equipa de TI ou segurança da sua empresa. Para evitar cair em armadilhas semelhantes, siga estas dicas:

Desconfie sempre de ofertas de emprego para as quais não se candidatou, por mais aliciantes que pareçam.

Verifique os URLs com máxima atenção. No caso desta campanha, o domínio falso não tinha a letra "i" (netflx em vez de netflix).

Confirme se o endereço na barra do navegador corresponde ao site que espera visitar.

Aprenda a reconhecer tentativas de phishing, que estão cada vez mais sofisticadas com o uso de IA.

Mantenha o seu browser, sistema operativo e todo o software sempre atualizados.

Utilize uma solução de segurança em tempo real com proteção web.

A campanha foi identificada pela equipa da Malwarebytes, que já notificou a Netflix e a Cloudflare, cujos serviços estavam a ser usados para alojar a página de phishing.

Nenhum comentário

Seja o primeiro!