A Citrix emitiu uma atualização de segurança urgente para corrigir uma vulnerabilidade crítica de execução remota de código, identificada como CVE-2025-7775, que afeta os seus populares produtos NetScaler ADC e NetScaler Gateway. O alerta é máximo, uma vez que a falha já está a ser ativamente explorada por cibercriminosos como uma vulnerabilidade "zero-day".

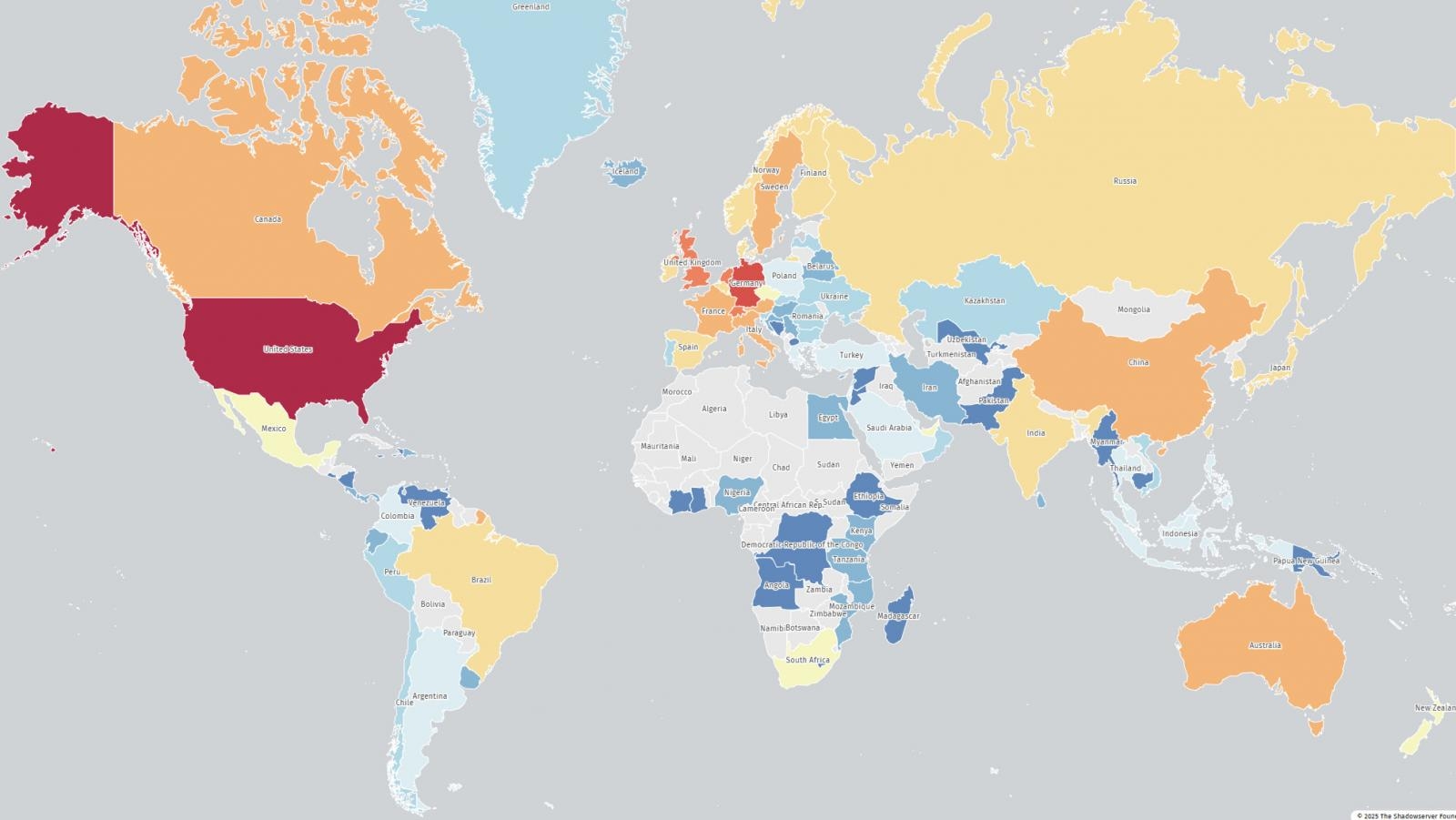

De acordo com dados da plataforma de monitorização de ameaças The Shadowserver Foundation, existem atualmente mais de 28.200 instâncias Citrix online que se encontram expostas e vulneráveis a este ataque.

A escala global do problema

A análise geográfica revela uma concentração preocupante de servidores em risco, com os Estados Unidos a liderar a lista com mais de 10.100 sistemas expostos. A Europa também surge em grande destaque, com a Alemanha (4.300), o Reino Unido (1.400) e os Países Baixos (1.300) a apresentarem um número elevado de instâncias vulneráveis.

A lista de países com uma superfície de ataque considerável inclui ainda a Suíça (1.300), Austrália (880), Canadá (820) e França (600), demonstrando a vasta disseminação do problema.

Atualização imediata é a única solução

A Citrix foi clara ao afirmar que não existem mitigações ou soluções temporárias para esta falha, instando todos os administradores de sistemas a aplicar as novas atualizações de firmware de forma imediata. As versões afetadas pela vulnerabilidade CVE-2025-7775 incluem as linhas 14.1, 13.1, e as edições FIPS/NDcPP das versões 13.1 e 12.1.

A empresa salienta também que as versões 12.1 e 13.0 (não-FIPS/NDcPP), que já atingiram o seu fim de ciclo de vida (End of Life), também estão vulneráveis, o que reforça a necessidade de os utilizadores migrarem urgentemente para uma versão com suporte ativo.

CISA coloca vulnerabilidade em alerta máximo

A gravidade da situação foi corroborada pela Agência de Cibersegurança e Segurança de Infraestruturas dos EUA (CISA), que adicionou prontamente a falha CVE-2025-7775 ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV).

A CISA estabeleceu um prazo até 28 de agosto para que todas as agências federais apliquem as devidas correções ou descontinuem o uso dos produtos afetados, uma medida que sublinha o risco iminente associado à exploração desta vulnerabilidade.

Outras correções de segurança importantes

No mesmo boletim, a Citrix aproveitou para divulgar a correção de outras duas falhas de segurança de gravidade elevada. A primeira, CVE-2025-7776, poderia levar a um ataque de negação de serviço (denial-of-service) por sobrecarga de memória. A segunda, CVE-2025-8424, consistia numa falha de controlo de acesso impróprio na interface de gestão dos equipamentos.

Nenhum comentário

Seja o primeiro!