Uma nova e perigosa estirpe de ransomware, batizada de HybridPetya, foi descoberta e tem a capacidade de contornar uma das mais importantes funcionalidades de segurança do Windows, o UEFI Secure Boot. Esta ameaça instala uma aplicação maliciosa diretamente na partição de sistema EFI, tornando-se um verdadeiro pesadelo para os utilizadores.

Investigadores da empresa de cibersegurança ESET encontraram uma amostra do HybridPetya na plataforma VirusTotal. Embora ainda não se saiba se é um projeto de investigação, uma prova de conceito ou uma versão inicial de uma nova ferramenta de cibercrime, a sua existência é um alerta. A ESET destaca que, tal como outras ameaças recentes como o BlackLotus e o BootKitty, os bootkits UEFI com capacidade de contornar o Secure Boot são um perigo real e crescente.

Inspirado nos clássicos, mas com truques novos

Se os nomes Petya e NotPetya lhe trazem más recordações dos ataques destrutivos de 2016 e 2017, prepare-se. O HybridPetya inspira-se no estilo visual e na cadeia de ataque destes infames malwares, que encriptavam computadores e impediam o arranque do Windows sem oferecer uma opção de recuperação.

No entanto, os seus criadores adicionaram novidades perigosas. A principal é a sua capacidade de se instalar na partição de sistema EFI e de contornar o Secure Boot, uma funcionalidade concebida para garantir que apenas software de confiança é executado durante o arranque do sistema. Para o conseguir, explora a vulnerabilidade CVE-2024-7344, uma falha que permite a execução de bootkits mesmo com a proteção ativa.

Como funciona o ataque do HybridPetya?

Ao ser executado, o HybridPetya verifica se o sistema utiliza UEFI e, de seguida, instala um bootkit malicioso na partição EFI. Este kit inclui vários ficheiros, como um bootloader modificado e os ficheiros necessários para o processo de encriptação. O malware substitui o bootloader original do Windows por uma versão vulnerável.

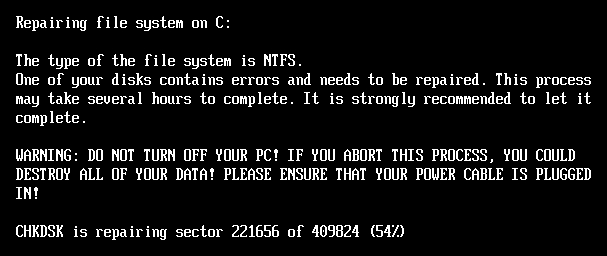

Para enganar o utilizador, o HybridPetya provoca um Ecrã Azul da Morte (BSOD) com um erro falso, forçando um reinício do sistema. É neste momento que o perigo se concretiza. Ao reiniciar, o bootkit malicioso é executado em vez do Windows. O ransomware começa então a encriptar todos os clusters da Tabela de Ficheiros Mestre (MFT) usando uma chave Salsa20, enquanto exibe uma falsa mensagem de verificação de disco (CHKDSK), uma tática herdada do NotPetya.

O resgate e a (incerta) recuperação

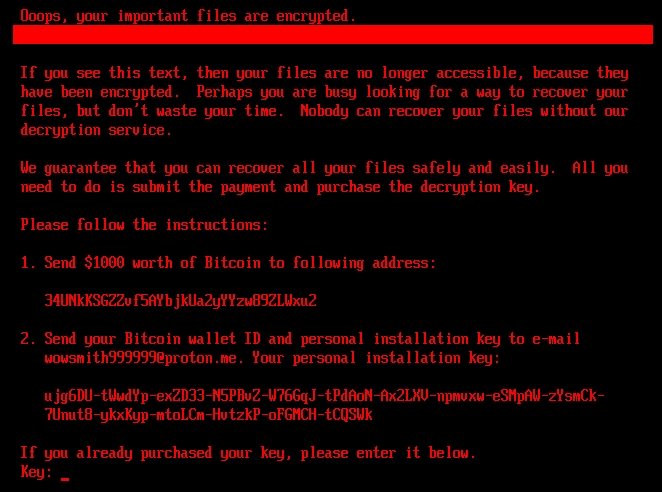

Após a conclusão da encriptação, o sistema reinicia mais uma vez. Em vez do ecrã de login do Windows, a vítima é confrontada com uma nota de resgate, exigindo um pagamento de 1.000 dólares (cerca de 930 euros) em Bitcoin.

A nota de resgate fornece um espaço para inserir uma chave de 32 caracteres. Em teoria, após o pagamento, a vítima receberia esta chave, que restauraria o bootloader original, desencriptaria os ficheiros e permitiria o reinício normal do sistema.

Como se pode proteger desta ameaça?

Apesar de o HybridPetya ainda não ter sido observado em ataques reais, a sua existência serve de aviso. A boa notícia é que a Microsoft corrigiu a CVE-2024-7344 com as atualizações de segurança de janeiro de 2025. Assim, manter o sistema operativo Windows sempre atualizado é a primeira e mais importante linha de defesa.

Além disso, esta situação reforça a importância de uma prática fundamental de segurança: manter cópias de segurança (backups) offline dos seus dados mais importantes. Em caso de ataque, esta é a forma mais fácil e gratuita de restaurar o sistema sem ceder à chantagem dos cibercriminosos. Para os interessados, os indicadores de compromisso foram disponibilizados num repositório GitHub.

Nenhum comentário

Seja o primeiro!