Os ciberataques que recorrem a engenharia social para o convencer a executar código malicioso acabam de ficar perigosamente mais sofisticados. Conhecidos como "ClickFix", estes ataques, que muitas vezes usam iscos como falsas verificações de identidade ou soluções para problemas de software, evoluíram. As versões mais recentes incluem vídeos tutoriais, detetam o seu sistema operativo e usam temporizadores para o pressionar a infetar o seu próprio computador.

Como funciona o novo engodo

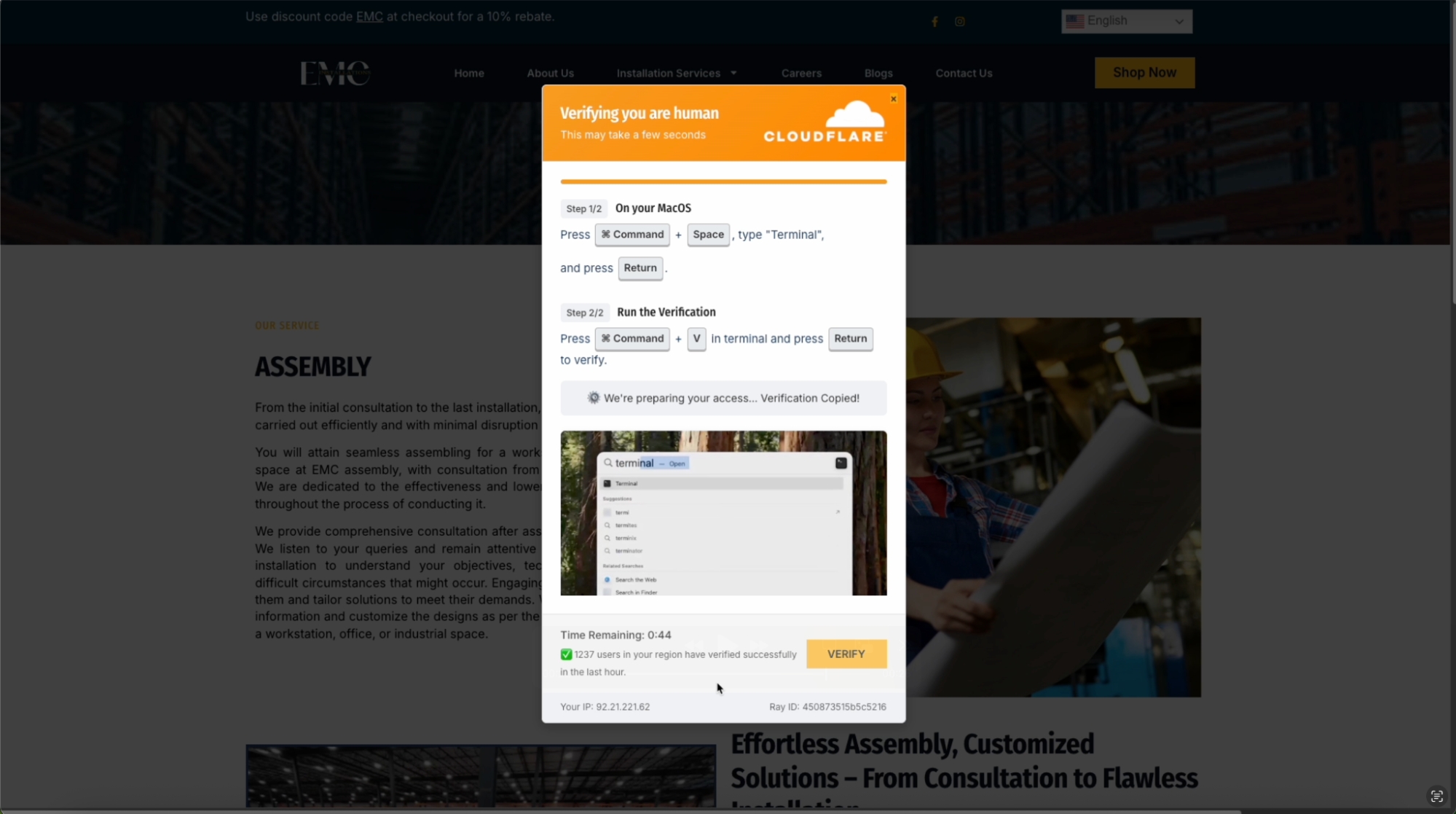

Investigadores da Push Security detetaram campanhas recentes que utilizam uma falsa página de verificação CAPTCHA da Cloudflare. Ao contrário dos ataques anteriores, esta nova versão é mais inteligente e interativa.

Primeiro, a página deteta automaticamente o sistema operativo da vítima (seja Windows, macOS ou Linux). Em vez de apresentar apenas instruções em texto, o site exibe um vídeo tutorial que guia o utilizador, passo a passo, sobre como deve copiar e executar os comandos maliciosos na linha de comandos ou terminal.

Para tornar o processo ainda mais fácil para o atacante e reduzir a possibilidade de erro humano, a página usa JavaScript para esconder os comandos e copiá-los automaticamente para a área de transferência da vítima.

Para aumentar a pressão e evitar que o utilizador pense duas vezes, a falsa janela de verificação inclui um temporizador de contagem decrescente de um minuto. Como se não bastasse, exibe também um falso contador de "utilizadores verificados na última hora", numa tentativa de parecer uma ferramenta legítima de verificação de bots da Cloudflare.

Como é que este ataque chega até si?

Segundo o relatório da Push Security, estas páginas ClickFix avançadas estão a ser promovidas principalmente através de malvertizing (publicidade maliciosa) nos resultados do Google Search.

Os atacantes utilizam duas táticas principais: ou exploram falhas conhecidas em plugins desatualizados do WordPress para injetar o seu JavaScript em sites legítimos, ou criam sites de raiz e utilizam táticas de SEO poisoning (envenenamento de SEO) para conseguir uma classificação elevada nos resultados de pesquisa.

O payload e o futuro da ameaça

O objetivo final deste engodo é fazer com que a vítima execute um payload (carga maliciosa), que é tipicamente um infostealer (ladrão de informação).

Os payloads variam dependendo do sistema operativo detetado. No Windows, por exemplo, os investigadores observaram o uso do executável MSHTA, scripts PowerShell e vários outros binários "living-off-the-land" (LotL) — ferramentas legítimas do sistema usadas para fins maliciosos.

Os investigadores especulam que os ataques ClickFix futuros poderão evoluir para correr inteiramente dentro do navegador, o que lhes permitiria contornar muitas proteções EDR (Endpoint Detection and Response).

À medida que estes ataques se tornam mais convincentes, a regra de ouro mantém-se: executar código no terminal nunca faz parte de um processo de verificação online legítimo. Nunca execute comandos copiados da internet, a menos que compreenda totalmente o que fazem.

Nenhum comentário

Seja o primeiro!