Mais de seis mil websites WordPress foram recentemente afetados numa onda de ataques, associados com plugins maliciosos que foram distribuídos por várias fontes, e que agora estão a ser usados para campanhas de pop-ups e esquemas.

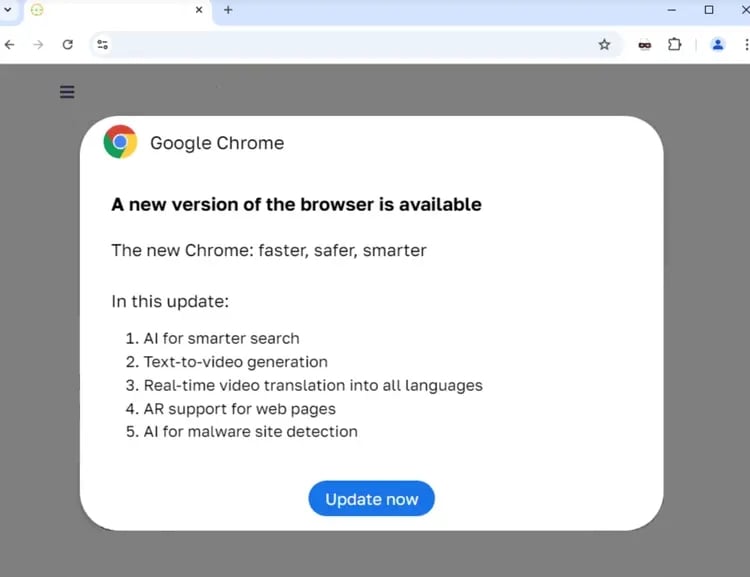

De acordo com os investigadores da Godaddy, a campanha encontra-se apelidada de “ClickFix”, sendo que apresenta aos visitantes dos sites infetados mensagens de popup a indicarem a necessidade de se atualizar o navegador. Estes redirecionam as potenciais vítimas para sites onde podem descarregar a suposta atualização - que na realidade é apenas malware desenhado para roubar dados de login dos sistemas.

A campanha, embora tenham voltado a surgir sobre o novo nome, na realidade não é recente, e encontra-se ativa desde 2023. Os investigadores indicam que terá sido originada por plugins maliciosos que se encontram nas instalações do WordPress, normalmente instalados sobre falsos pretextos.

Muitos dos plugins identificados possuem nomes aproximados ao de outros mais conhecidos, como o Wordfence Security e LiteSpeed Cache. A ideia seria enganar os administradores dos sites para instalarem os mesmos, levando a que o malware fosse diretamente adicionado no sistema.

Quando o plugin é instalado no site, este injeta um script em todas as páginas do site, de forma a apresentar a mensagem pop-up maliciosa no mesmo a visitantes aleatórios. Além disso, os plugins aparentam ainda encontrar-se a obter acesso às contas de administrador dos sites infetados, com o objetivo de manterem a campanha ativa nos mesmos e, se for necessário, reinstalar o script malicioso.

Os investigadores acreditam que os plugins maliciosos encontram-se instalados em mais de 6000 sites WordPress, mas o volume pode ser consideravelmente superior. Os administradores de sites WordPress são aconselhados a verificarem atentamente os plugins instalados nos seus websites, de forma a garantir que serão de fontes legítimas.

Nenhum comentário

Seja o primeiro!