Os utilizadores de sites baseados em WordPress encontram-se a ser alvo de uma nova campanha de malware, que pretende levar os mesmos a instalar um plugin malicioso nos seus sites.

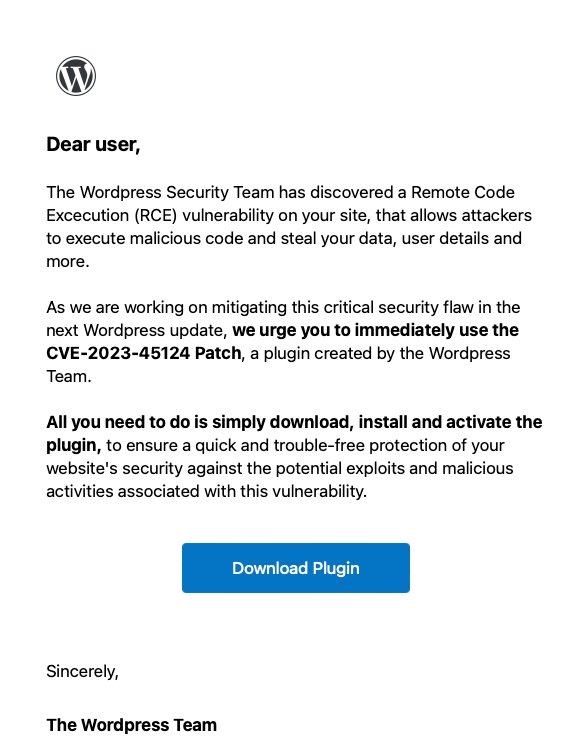

O esquema começa quando os administradores dos sites WordPress recebem um email, alegadamente da equipa de segurança do WordPress, a informar da existência de uma falha de segurança no site. A mensagem indica a existência de uma falha conhecida com o código CVE-2023-45124 – que não existe – mas que é o pretexto usado para levar os utilizadores a instalar um plugin, alegadamente para corrigir o problema.

De acordo com a empresa de segurança Wordfence, a mensagem de email possui um design que pode enganar os utilizadores mais atentos, com texto convincente. Um dos pontos de falha encontra-se no facto da mensagem ser enviada de um email aleatório, e não diretamente dos sistemas da WordPress.

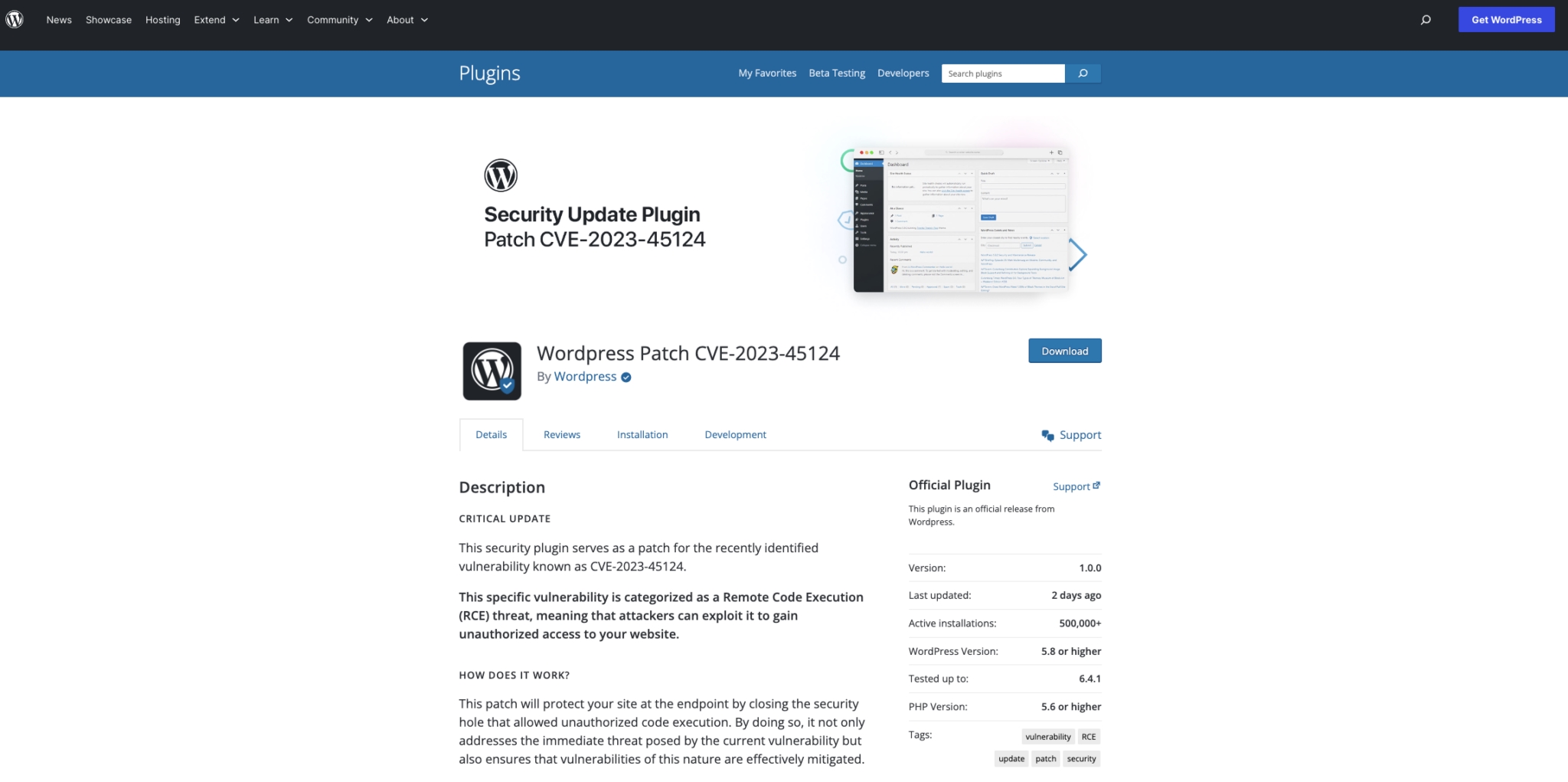

Se os utilizadores carregarem no link para instalar o suporte plugin, são reencaminhados para um falso site que se faz passar com a imagem do diretório de plugins do WordPress. Este apresenta uma página falsa com o plugin que, alegadamente, iria resolver a falha.

Para dar legitimidade ao plugin, a página apresenta ainda uma elevada votação no mesmo, juntamente com falsos reviews deixados por contas desconhecidas.

Se os administradores realmente instalarem o plugin, estarão a dar acesso aos seus sites e servidores, uma vez que o mesmo instala um administrador escondido no site, que pode realizar qualquer tarefa dentro do mesmo. Além disso, o plugin também instala um ficheiro de controlo remoto, que permite aos atacantes acederem ao sistema e recolherem informação sensível do mesmo.

Como sempre, é recomendado que os utilizadores evitem instalar plugins de fontes desconhecidas, ainda mais quando estes partem de sites que não são os fidedignos das entidades.

Nenhum comentário

Seja o primeiro!