Uma vasta campanha maliciosa foi identificada na Chrome Web Store, utilizando mais de uma centena de extensões de navegador fraudulentas. Estas fazem-se passar por ferramentas legítimas, como VPNs, assistentes de Inteligência Artificial e utilitários de criptomoedas, com o objetivo de roubar cookies do navegador e executar scripts remotamente de forma oculta.

Ameaça na Chrome Web Store: Extensões maliciosas disfarçadas de ferramentas úteis

As extensões comprometedoras oferecem, de facto, algumas das funcionalidades que prometem, mas, em paralelo, estabelecem ligação com a infraestrutura dos cibercriminosos. Esta ligação serve para exfiltrar informação dos utilizadores ou para receber comandos destinados a serem executados nos seus sistemas. Adicionalmente, estas extensões maliciosas para o Chrome têm a capacidade de modificar o tráfego de rede para apresentar anúncios, realizar redirecionamentos ou atuar como servidor proxy.

Investigadores da DomainTools revelam campanha com mais de 100 domínios falsos

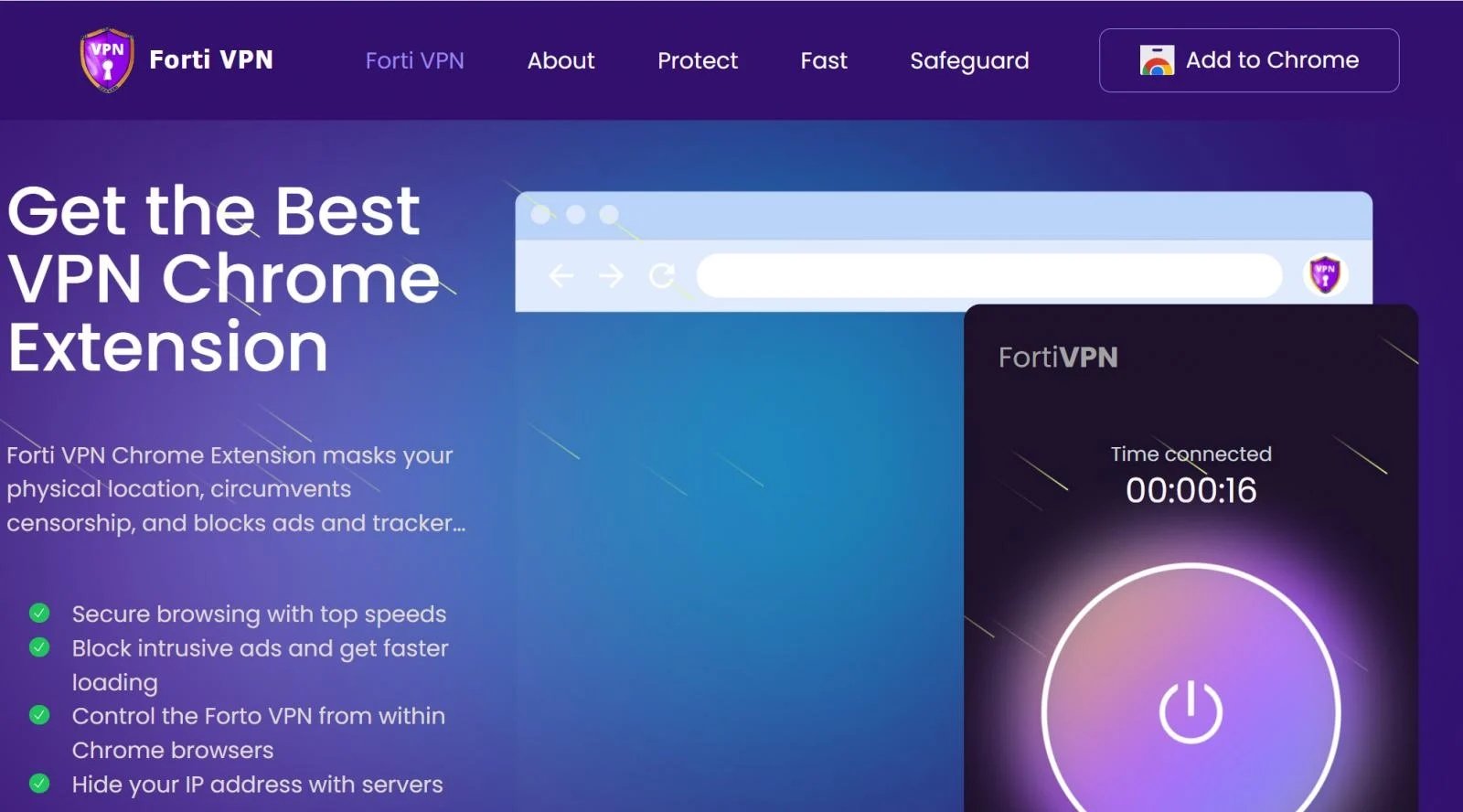

A campanha foi descoberta por investigadores de segurança da DomainTools, que identificaram mais de 100 domínios falsos a promover estas ferramentas a utilizadores incautos, muito provavelmente através de publicidade maliciosa (malvertising). A lista da DomainTools inclui múltiplas marcas de VPN falsas, bem como tentativas de imitar marcas legítimas como Fortinet, YouTube, DeepSeek AI e Calendly.

Estes websites fraudulentos incluem botões "Adicionar ao Chrome" que direcionam para as extensões maliciosas alojadas na Chrome Web Store, aumentando assim a perceção de legitimidade por parte do utilizador.

Google remove extensões, mas perigo continua

Embora a Google tenha removido muitas das extensões identificadas pela DomainTools, o site BleepingComputer confirmou que algumas permanecem disponíveis na Chrome Web Store. "A Chrome Web Store removeu múltiplas extensões maliciosas do ator após a identificação do malware," explicam os investigadores. "Contudo, a persistência do ator e o desfasamento temporal na deteção e remoção representam uma ameaça para os utilizadores que procuram ferramentas de produtividade e melhorias para o navegador."

Apesar de cada extensão executar funcionalidades distintas, todas solicitam permissões de risco. Estas permissões permitem-lhes roubar cookies, incluindo tokens de sessão, realizar ataques de phishing baseados no DOM (Document Object Model) e efetuar injeção dinâmica de scripts.

Por dentro da fraude: A extensão "fortivpn" e o roubo de cookies

Como exemplo, a extensão "fortivpn" é utilizada para roubar cookies, atuar como servidor proxy, modificar o tráfego de rede e executar scripts JavaScript arbitrários a partir de um servidor remoto. "Quando comandada, utiliza chrome.cookies.getAll({}) para obter todos os cookies do navegador, comprime-os utilizando a biblioteca pako, codifica-os em Base64 e envia-os de volta para o servidor de backend infograph[.]top," detalha o relatório. "Pode ser instruída a estabelecer uma ligação WebSocket separada para atuar como um proxy de rede, potencialmente encaminhando o tráfego do utilizador através de servidores maliciosos. O alvo do proxy é fornecido pelo comando do backend e implementa também o tratamento da autenticação do proxy."

Riscos elevados: De roubo de contas a brechas em redes empresariais

Os riscos decorrentes da instalação destas extensões incluem apropriação de contas, roubo de dados pessoais e monitorização da atividade de navegação. Em última análise, fornecem aos atacantes uma backdoor no navegador infetado, pelo que o potencial de exploração é extenso.

Os cibercriminosos podem também utilizar os cookies de sessão roubados para comprometer os dispositivos ou contas VPN legítimas de uma empresa, obtendo assim acesso a redes empresariais, o que pode resultar em ataques com consequências ainda mais devastadoras.

Como proteger-se de extensões maliciosas na Chrome Web Store

Para mitigar o risco de descarregar extensões maliciosas da Chrome Web Store, confie apenas em programadores e editoras com boa reputação e um histórico comprovado. Adicionalmente, reveja as análises de outros utilizadores para detetar possíveis sinais de alerta.

Nenhum comentário

Seja o primeiro!