A Google decidiu reforçar as medidas de segurança no Android através de uma atualização significativa à sua Play Integrity API. Embora o objetivo seja proteger utilizadores e programadores contra atividades abusivas, esta mudança, agora implementada por defeito, ameaça complicar seriamente a vida a quem utiliza telemóveis com acesso root ou custom ROMs, podendo mesmo impedir o funcionamento de várias aplicações.

O que é a Play Integrity API e para que serve?

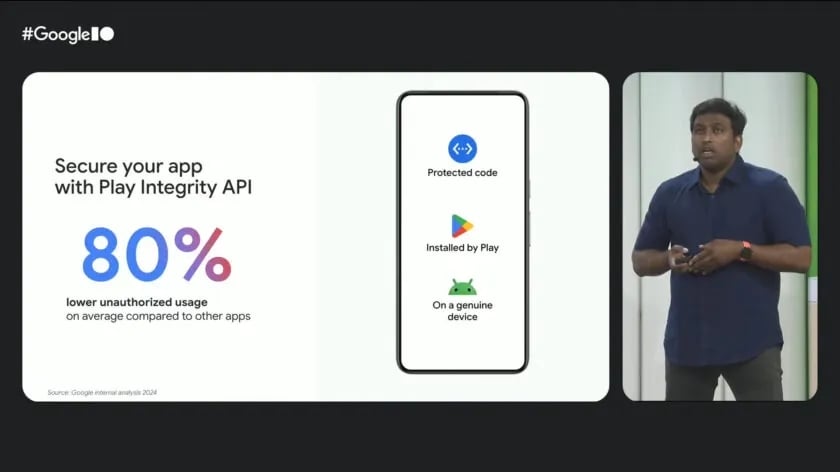

Em termos simples, a Play Integrity API é uma ferramenta que os programadores de aplicações podem usar para verificar se os pedidos e interações que recebem vêm de uma versão não modificada da sua app, a correr num dispositivo Android considerado genuíno pela Google. Muitos programadores recorrem a esta API para combater abusos que poderiam resultar em perdas de receita ou de dados. Por exemplo, pode ajudar a impedir o acesso a conteúdo premium sem pagamento ou proteger dados financeiros sensíveis, bloqueando o acesso em dispositivos potencialmente comprometidos.

A vida (mais) difícil para os "power users"

O principal problema, segundo o portal Android Authority, para os entusiastas que optam por fazer root aos seus telemóveis ou instalar uma custom ROM reside na definição da Google do que é um dispositivo Android "genuíno": um que corre uma versão do Android certificada pela Google Play. Esta definição exclui, à partida, quase todas as custom ROMs. Consequentemente, muitos utilizadores recorrem a truques para simular compilações certificadas.

Mesmo quem apenas faz root, sem instalar uma custom ROM, geralmente desbloqueia o bootloader, um passo que faz com que os dispositivos falhem nas verificações mais rigorosas da Play Integrity. O resultado? Ficam impedidos de usar diversas aplicações, nomeadamente de restauração, saúde, jogos, banca e pagamentos, que frequentemente utilizam as avaliações mais estritas da API.

As novidades que mudam (quase) tudo

Anteriormente, a Play Integrity API e a sua antecessora, a SafetyNet Attestation API, não eram uma dor de cabeça tão grande, pois existiam formas relativamente simples de contornar as suas verificações. Contudo, a Google tem vindo a apostar cada vez mais em sinais de segurança baseados em hardware, que são consideravelmente mais difíceis de ludibriar por estarem enraizados no próprio hardware do dispositivo.

Em dezembro de 2024, a Google anunciou uma atualização importante à Play Integrity API, melhorando os veredictos de integridade "basic" (básico), "device" (dispositivo) e "strong" (forte) em aparelhos com Android 13 ou posterior. No passado, apenas o veredicto "strong" utilizava sinais de segurança baseados em hardware. Com a mudança, o veredicto "device" passou também a exigi-los, enquanto o "strong" foi revisto para requerer um nível de patch de segurança com menos de um ano. Até o veredicto "basic" foi atualizado para usar sinais de hardware, embora as suas exigências menos rigorosas permitam que passe mesmo em dispositivos com root ou bootloader desbloqueado.

A justificação da Google para esta alteração é tornar a Play Integrity API mais rápida, fiável e privada para os utilizadores, reduzindo o número de sinais a recolher, ao mesmo tempo que dificulta e encarece tentativas de contornar o sistema por parte de atacantes.

Implementação já a rolar: o que disse a Google no I/O 2025

Apesar de anunciadas em dezembro, estas atualizações aos veredictos de integridade não foram imediatamente obrigatórias, ficando ao critério dos programadores. No entanto, a Google avisou que todas as integrações da API passariam automaticamente para os novos veredictos em maio de 2025.

E maio chegou. Na recente conferência Google I/O 2025, a empresa confirmou que ativou estas regras mais apertadas por defeito. Durante a sessão "what’s new in Google Play" (novidades no Google Play), Raghavendra Hareesh, Líder de Play Developer e Play Monetization na Google, afirmou: "A Play Integrity API é uma ferramenta vital em qualquer estratégia de segurança abrangente, ajudando a defender toda a experiência da vossa app. É crucial na prevenção de abusos que podem levar a perdas de receita e também prejudicar os vossos utilizadores. Os programadores que têm utilizado esta API estão a observar uma redução superior a 80% no uso não autorizado em comparação com outras apps. Isto significa menos fraude, menos batota ou roubo de dados." Hareesh acrescentou: "E continuamos a evoluir esta Play Integrity API para nos mantermos à frente de todas as ameaças existentes. Por isso, hoje estamos a implementar veredictos mais fortes para todos os programadores, sem necessidade de trabalho adicional da parte deles. Isto torna a verificação da fiabilidade de um dispositivo mais rápida, mais confiável e mais amiga da privacidade. Os programadores podem também agora verificar se um dispositivo instalou recentemente uma atualização de segurança, o que é muito importante para apps que protegem ações sensíveis."

Consequências: que futuro para o root e custom ROMs?

Isto significa que os utilizadores com telemóveis com root ou custom ROMs poderão, de um momento para o outro, descobrir que algumas das suas aplicações deixaram de funcionar, especialmente em dispositivos com Android 13 ou mais recente. Até mesmo utilizadores com dispositivos Android 13+ não modificados podem enfrentar problemas se os seus aparelhos não tiverem recebido uma atualização de software há algum tempo, uma vez que as apps que verificam o veredicto "strong" exigem um patch de segurança recente.

A implementação total de sinais de segurança baseados em hardware pela Google já era esperada. Embora no passado os "power users" tenham encontrado formas de contornar medidas anteriores, estas nunca foram soluções permanentes. Parece que, para muitos, o tempo das soluções fáceis está a chegar ao fim, restando poucas alternativas para além de restaurar os seus dispositivos para o software original de fábrica ou arriscar métodos dúbios como fugas de chaves de segurança. Apesar do objetivo primário da Google ser melhorar a segurança das apps para todos, estas mudanças acabam por degradar a experiência de uma comunidade de utilizadores dedicados.

Nenhum comentário

Seja o primeiro!