A conveniência de utilizar ferramentas online para formatar ou embelezar código pode estar a sair muito cara a milhares de empresas e programadores. Investigadores de segurança descobriram que plataformas populares, como o JSONFormatter e o CodeBeautify, estão inadvertidamente a expor uma quantidade massiva de dados sensíveis, incluindo credenciais, chaves de API e informações bancárias, através de funcionalidades públicas que muitos utilizadores desconhecem ou ignoram.

O perigo escondido na conveniência dos "Links Recentes"

A investigação, conduzida pela empresa de gestão de superfície de ataque WatchTowr, revelou um cenário alarmante: mais de 80.000 fragmentos de código (pastes), totalizando mais de 5 GB de dados, estavam livremente acessíveis a qualquer pessoa. O problema reside numa funcionalidade chamada "Recent Links" (Links Recentes), presente em ambos os serviços analisados.

Quando um utilizador formata o seu código e clica no botão para guardar, a plataforma gera um URL único para partilha temporária. No entanto, esse link é frequentemente adicionado a uma lista pública de submissões recentes, sem qualquer camada de proteção ou autenticação. Como estas páginas seguem um formato de URL previsível, tornam-se alvos fáceis para scripts de recolha de dados (scrapers) que varrem a plataforma em busca de informações valiosas.

Dados críticos de setores de alto risco expostos

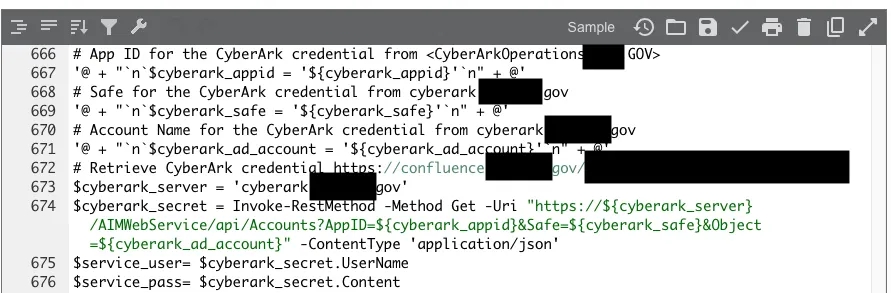

A análise aos dados expostos revelou um panorama preocupante para a cibersegurança global. Entre os ficheiros encontrados estavam credenciais do Active Directory, chaves privadas, segredos de CI/CD, tokens de repositórios de código e gravações de sessões SSH. Mais grave ainda, os investigadores encontraram grandes volumes de informações de identificação pessoal (PII) e dados bancários.

Empresas de setores altamente sensíveis, como o governo, infraestruturas críticas, banca, aeroespacial e telecomunicações, foram afetadas. Num caso específico, foram encontradas credenciais de AWS válidas associadas a um sistema de automação de uma bolsa de valores internacional. Noutro exemplo, um fornecedor de serviços de segurança gerida (MSSP) expôs credenciais de um banco nos Estados Unidos.

A facilidade com que estes dados são acedidos coloca em causa as práticas de segurança de muitos profissionais, que acabam por colar chaves de API e configurações de produção em sites de terceiros sem considerar os riscos de privacidade.

A prova de conceito: os hackers estão atentos

Para confirmar se estes dados estavam a ser explorados ativamente por agentes maliciosos, a equipa da WatchTowr realizou uma experiência utilizando "Canarytokens" — chaves de acesso falsas, mas com aparência realista, desenhadas para alertar os investigadores quando são utilizadas. Estas chaves foram inseridas nas plataformas JSONFormatter e CodeBeautify através de links configurados para expirar em 24 horas.

O resultado confirmou as suspeitas: os sistemas de armadilha (honeypot) registaram tentativas de acesso utilizando essas chaves falsas apenas 48 horas após o envio inicial. Curiosamente, estas tentativas ocorreram 24 horas depois de os links terem supostamente expirado e o conteúdo ter sido removido, sugerindo que os atacantes estão a recolher e a armazenar estes dados em massa para análise posterior.

Apesar dos avisos enviados pela WatchTowr a muitas das organizações afetadas, a funcionalidade de "Links Recentes" continua ativa e acessível nestas plataformas, permitindo que qualquer pessoa continue a recolher dados sensíveis. Este incidente serve como um lembrete crítico para que programadores e empresas evitem colar informações confidenciais em ferramentas online públicas, optando por soluções locais ou higienizando os dados antes de qualquer formatação externa.

Nenhum comentário

Seja o primeiro!