Uma vulnerabilidade crítica de execução remota de código (RCE), identificada como CVE-2025-49113, está a colocar em risco mais de 84.000 instalações do popular software de webmail Roundcube. O cenário é agravado pela existência de um código de exploração (exploit) que já se encontra disponível publicamente, aumentando drasticamente a probabilidade de ataques.

A falha de segurança, que afeta uma vasta gama de versões do Roundcube, desde a 1.1.0 até à 1.6.10, foi descoberta e reportada pelo investigador de segurança Kirill Firsov. A correção foi disponibilizada no dia 1 de junho de 2025, mas a rápida ação de cibercriminosos resultou no desenvolvimento de um exploit funcional, que foi vendido em fóruns clandestinos.

Uma década de vulnerabilidade e um exploit à solta

O problema reside na forma como o software processa dados de entrada não validados no parâmetro $_GET['_from']. Esta falha permite a desserialização de objetos PHP, o que pode levar à corrupção da sessão de um utilizador e, em última instância, à execução de código malicioso no servidor.

Embora a exploração da vulnerabilidade exija que o atacante esteja autenticado na plataforma, os criadores do exploit afirmam que as credenciais necessárias podem ser obtidas através de métodos como Cross-Site Request Forgery (CSRF), análise de logs ou simples ataques de força bruta.

Com o objetivo de ajudar os administradores de sistemas a defenderem-se contra ataques iminentes, o próprio Kirill Firsov partilhou detalhes técnicos sobre a vulnerabilidade no seu blog.

Mais de 84.000 servidores expostos em todo o mundo

O Roundcube é uma das plataformas de webmail mais utilizadas a nível global, marcando presença em gigantes do alojamento partilhado como GoDaddy, Hostinger e OVH, bem como em inúmeras organizações governamentais, instituições de ensino e empresas de tecnologia. Estima-se que existam mais de 1,2 milhões de instâncias do Roundcube visíveis online.

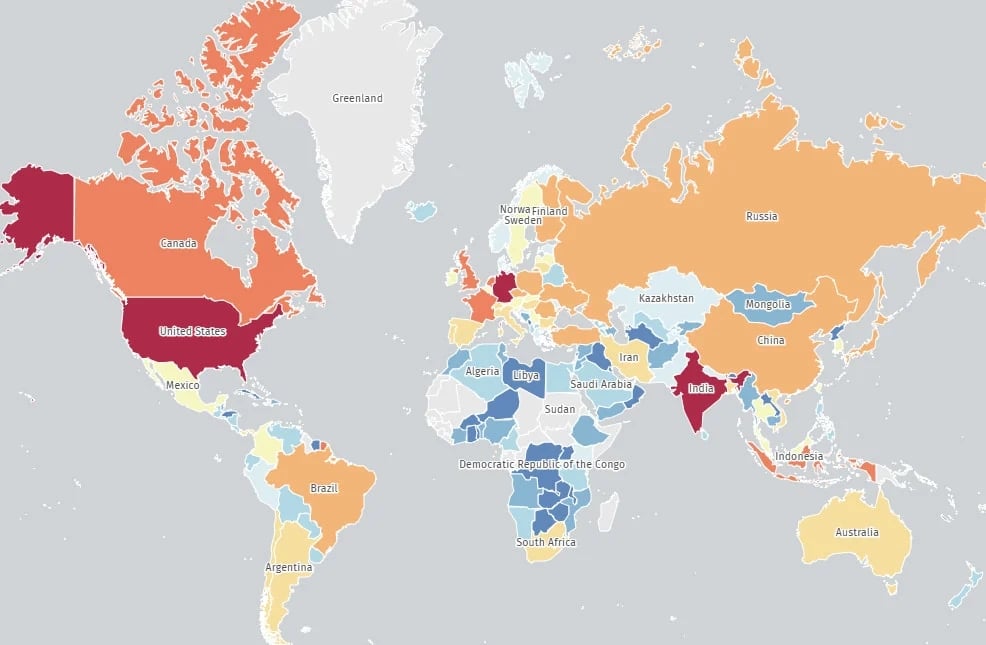

A plataforma de monitorização de ameaças The Shadowserver Foundation revela que, até ao dia 8 de junho de 2025, as suas análises à Internet identificaram 84.925 instâncias do Roundcube vulneráveis a esta falha. A maioria destes servidores encontra-se nos Estados Unidos (19.500), Índia (15.500) e Alemanha (13.600), mas a sua distribuição é global.

Atualização urgente é a única solução segura

Dado o elevado risco de exploração e o potencial para o roubo de dados sensíveis, a exposição de tantas instalações representa uma ameaça de cibersegurança significativa. A recomendação principal para os administradores de sistemas é a atualização imediata para as versões 1.6.11 ou 1.5.10 do Roundcube, que já contêm a correção para o CVE-2025-49113.

Ainda não é claro se a falha está a ser ativamente explorada em larga escala, mas a ação imediata é fortemente aconselhada para prevenir ataques.

Para os sistemas onde a atualização imediata não seja possível, recomendam-se as seguintes medidas de mitigação:

- Restringir o acesso ao webmail.

- Desativar a funcionalidade de carregamento de ficheiros.

- Adicionar proteções contra ataques CSRF.

- Bloquear a execução de funções PHP consideradas de risco.

- Monitorizar ativamente os sistemas em busca de indicadores de exploração.

Nenhum comentário

Seja o primeiro!