A Proton corrigiu uma falha de segurança preocupante na sua recém-lançada aplicação Authenticator para iOS. O bug em questão armazenava os códigos secretos de autenticação de dois fatores (TOTP) em texto simples nos registos da aplicação, o que poderia expor os códigos de acesso dos utilizadores caso esses registos fossem partilhados.

O que aconteceu com a nova aplicação da Proton?

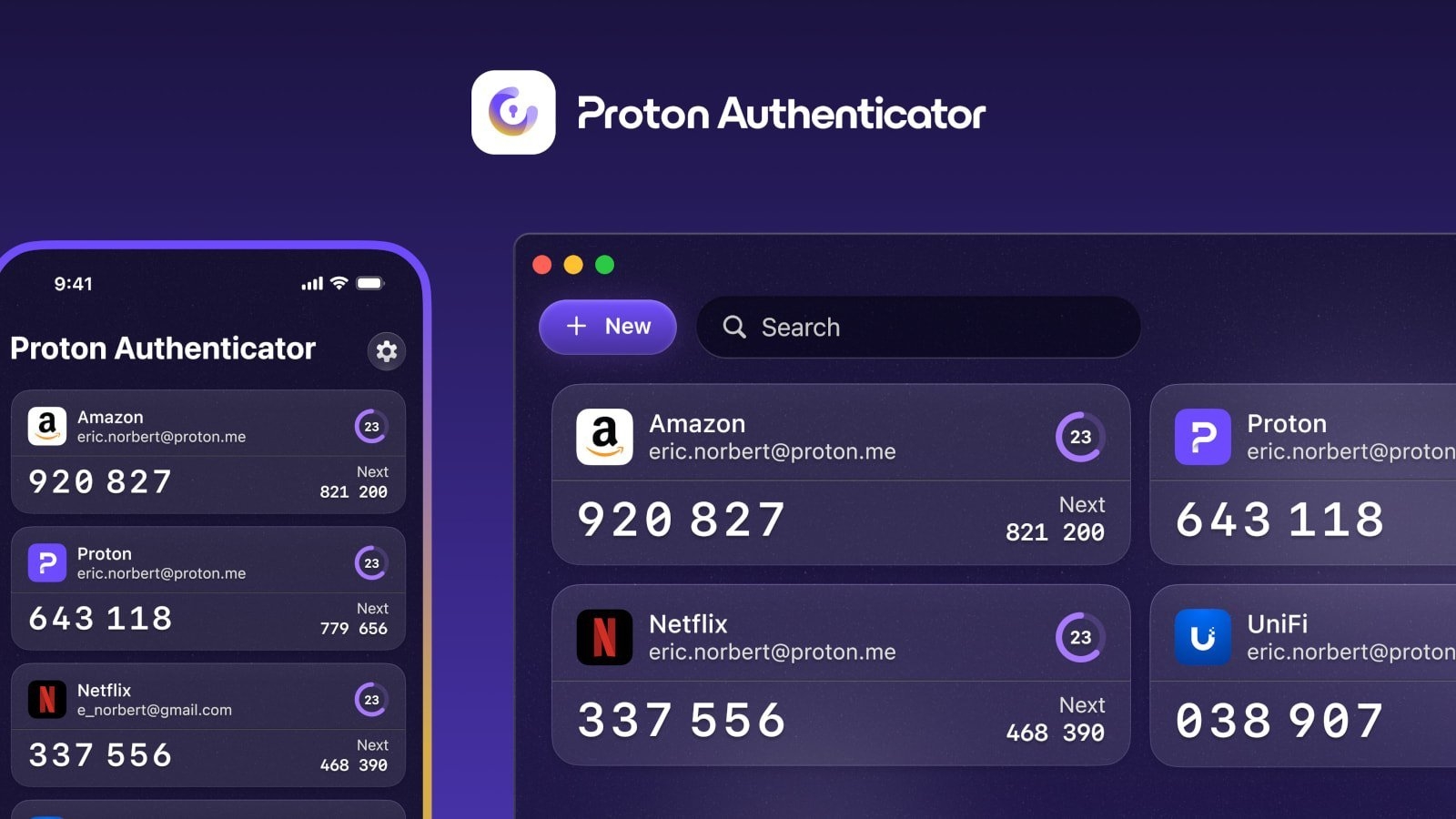

Lançada na semana passada, a Proton Authenticator é uma aplicação gratuita e independente para gestão de autenticação de dois fatores (2FA), disponível para Windows, macOS, Linux, Android e iOS. A sua função é guardar os segredos TOTP que geram os códigos de utilização única necessários para aceder a inúmeros sites e serviços online de forma segura.

No entanto, durante o fim de semana, um utilizador na plataforma Reddit alertou para um problema grave na versão para iOS. Ao consultar os registos de depuração da aplicação (disponíveis em Definições > Registos), descobriu que os seus segredos TOTP estavam totalmente expostos em texto simples.

"Importei as minhas contas 2FA, ativei o backup e a sincronização, e tudo parecia bem. A dada altura, depois de mudar o nome de uma das minhas entradas e de alternar entre apps, voltei e reparei que metade das minhas entradas 2FA tinham desaparecido", relatou o utilizador numa publicação que foi entretanto apagada. "Quis fazer a coisa certa e submeter um relatório de erro. Enquanto o preparava, abri o ficheiro de registo que a app gera e foi aí que o problema passou de ligeiramente irritante para profundamente preocupante. Acontece que o registo contém os segredos TOTP completos em texto simples."

Outros utilizadores notaram que a fuga de informação parecia originar de uma secção do código da aplicação iOS que, ao adicionar ou atualizar uma entrada, enviava todos os dados associados — incluindo o segredo — para os registos de depuração.

Qual o perigo real para os utilizadores?

Embora esta falha não pudesse ser explorada remotamente por um atacante, o principal risco residia na partilha inadvertida destes registos. Se um utilizador enviasse o ficheiro de logs para uma equipa de suporte para diagnosticar um problema, estaria, sem saber, a partilhar também os seus códigos secretos de autenticação.

Com acesso a estes segredos, um terceiro poderia facilmente importá-los para outra aplicação de autenticação e gerar códigos de acesso válidos para as contas da vítima, contornando a proteção da autenticação de dois fatores.

Resposta da Proton: falha corrigida rapidamente

A Proton confirmou a existência do bug na versão iOS e agiu rapidamente. A empresa lançou a versão 1.1.1 na App Store, que corrige o comportamento do sistema de registos e elimina a vulnerabilidade.

A Proton esclareceu a situação: "Os segredos nunca são transmitidos para o servidor em texto simples, e toda a sincronização de segredos é feita com encriptação de ponta a ponta. Os registos são apenas locais (nunca enviados para o servidor)".

A empresa acrescentou ainda que a sua encriptação não pode proteger contra um dispositivo já comprometido. "Por outras palavras, mesmo que isto não estivesse nos registos, alguém com acesso ao seu dispositivo para obter esses logs conseguiria, de qualquer forma, obter os segredos. A encriptação da Proton não pode proteger contra um dispositivo comprometido, pelo que deve sempre proteger o seu dispositivo, pois isso está fora do nosso modelo de ameaça."

Nenhum comentário

Seja o primeiro!