Uma nova campanha de phishing em curso está a personificar marcas populares, como a Unilever, a Disney, a MasterCard, a LVMH e a Uber, utilizando iscos temáticos do Calendly para roubar credenciais do Google Workspace e contas empresariais do Facebook. Embora os agentes de ameaças que visam gestores de anúncios não sejam uma novidade, esta operação destaca-se por ser altamente direcionada e utilizar iscos elaborados profissionalmente.

O acesso a estas contas de marketing oferece aos criminosos uma porta de entrada para lançar campanhas de "malvertising" (publicidade maliciosa), distribuição de malware e outros ataques. Além disso, as plataformas de anúncios permitem uma segmentação geográfica e por dispositivo, facilitando ataques do tipo "watering-hole". Em última análise, estas contas comprometidas podem ser revendidas a outros cibercriminosos, tornando a monetização direta uma opção viável.

Recrutadores falsos e convites enganadores

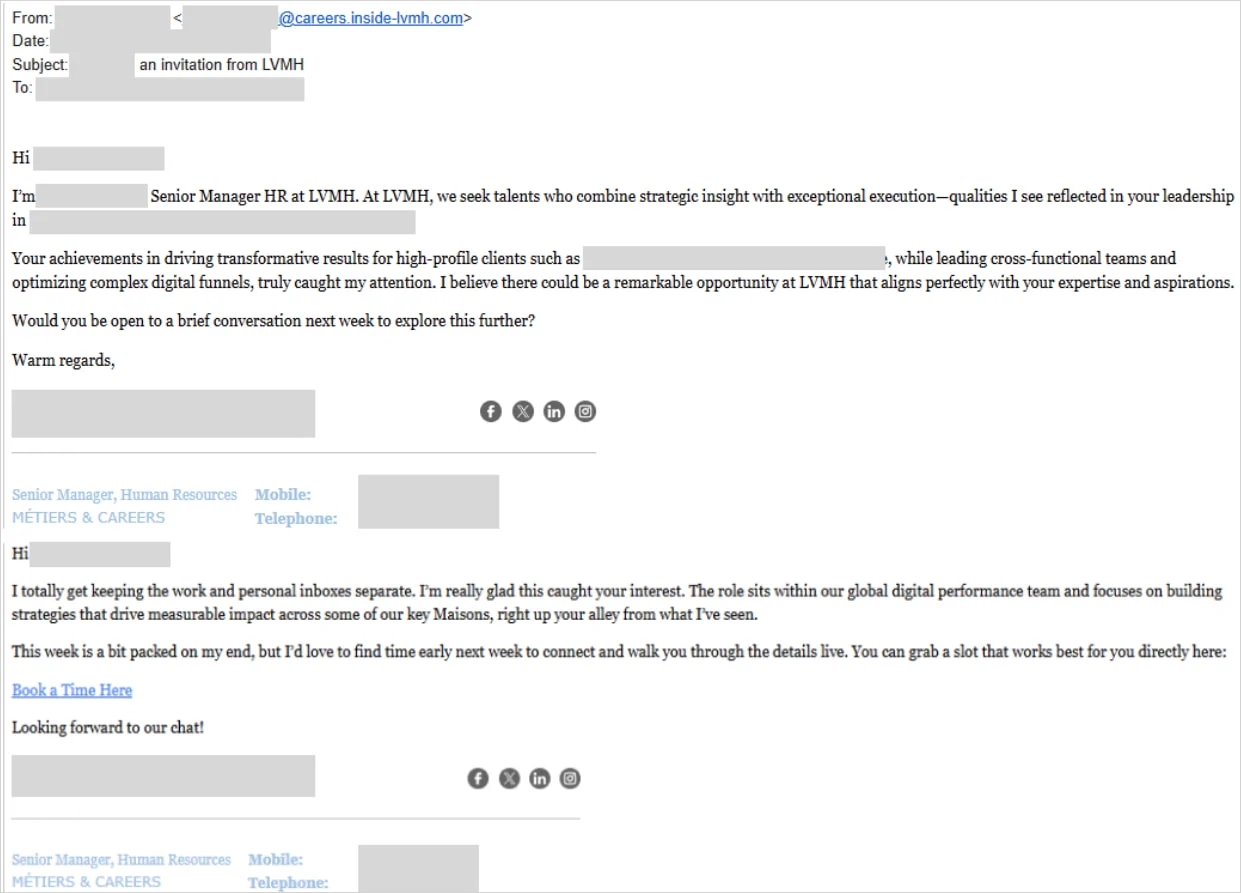

O ataque começa com o criminoso a fazer-se passar por um recrutador de uma marca conhecida, enviando depois um convite falso para uma reunião ao alvo. Segundo a investigação da Push Security, os recrutadores falsos utilizam nomes de funcionários legítimos, que também são personificados nas páginas de destino do phishing. Acredita-se que os e-mails de phishing tenham sido criados com ferramentas de IA e imitam mais de 75 marcas, incluindo a Lego e a Uber.

Assim que a vítima clica no link, é direcionada para uma página falsa do Calendly que apresenta um CAPTCHA, seguido de uma página de phishing AiTM (Adversary-in-the-Middle) que tenta roubar as sessões de login do Google Workspace dos visitantes. Os investigadores confirmaram que a campanha visa especificamente contas de gestão de anúncios Google MCC ("My Client Center"), após falarem com uma das organizações afetadas.

Técnicas avançadas para contornar segurança

A análise revelou 31 URLs únicos a suportar esta campanha, mas investigações adicionais descobriram mais variantes. Uma destas variantes imitava a Unilever, a Disney e a Lego para visar credenciais do Facebook Business. Uma versão mais recente foca-se tanto em credenciais da Google como do Facebook, utilizando ataques "Browser-in-the-Browser" (BitB), que exibem janelas pop-up falsas com URLs aparentemente legítimos para enganar o utilizador.

As páginas de phishing possuem mecanismos anti-análise, como o bloqueio de tráfego de VPN e proxies, além de impedirem o visitante de abrir as ferramentas de programador enquanto está na página. Simultaneamente, foi observada outra campanha de publicidade maliciosa a visar contas do Google Ads, onde utilizadores que pesquisavam por "Google Ads" no motor de busca acabavam por clicar num anúncio patrocinado malicioso.

Como as técnicas AiTM permitem aos atacantes contornar as proteções de autenticação de dois fatores (2FA), recomenda-se que os proprietários de contas valiosas utilizem chaves de segurança de hardware e verifiquem sempre os URLs antes de introduzirem as suas credenciais.

Nenhum comentário

Seja o primeiro!