Uma nova e sofisticada ameaça de spyware para Android está a visar executivos de empresas na Rússia, fazendo-se passar por uma ferramenta de antivírus criada pela agência de Serviços de Segurança Federal da Rússia (FSB). A descoberta foi feita pela empresa russa de segurança móvel Dr. Web, que batizou a ameaça como 'Android.Backdoor.916.origin'.

Desde a sua identificação inicial em janeiro de 2025, os investigadores observaram múltiplas versões do malware, o que indica um desenvolvimento contínuo e ativo. Pela sua metodologia de distribuição e pela interface exclusivamente em russo, os especialistas acreditam que se trata de uma campanha de ataques direcionados a empresários russos.

Um disfarce credível para um ataque direcionado

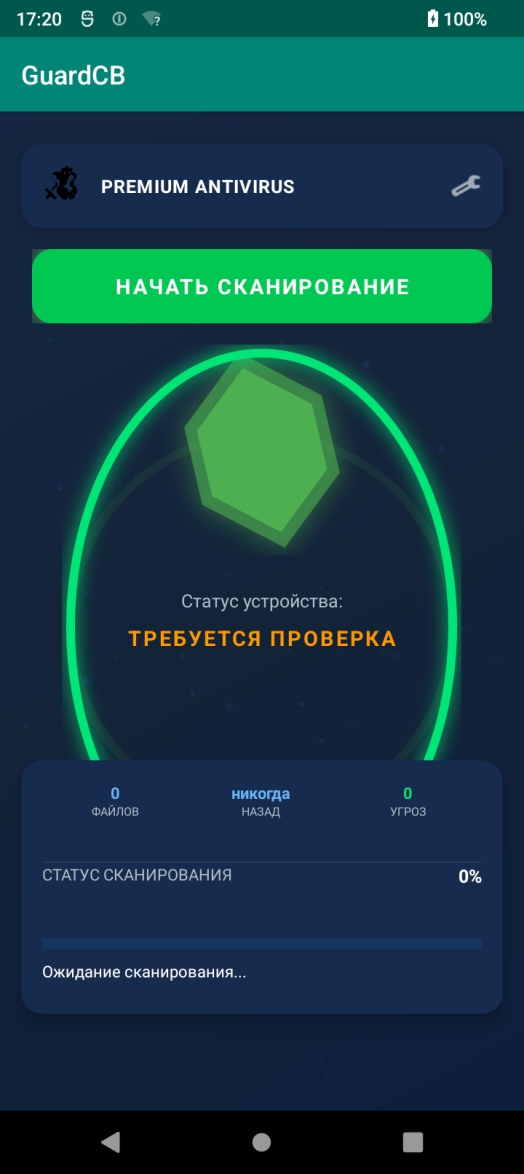

Para enganar as suas vítimas, o malware assume diferentes identidades. Uma das variantes, denominada "GuardCB", tenta imitar uma aplicação do Banco Central da Federação Russa. Outras duas, com os nomes "SECURITY_FSB" e "ФСБ" (FSB), procuram passar-se por software oficial da agência de inteligência russa.

Embora não possua qualquer funcionalidade de segurança real, a aplicação tenta simular uma ferramenta legítima para evitar que o utilizador a desinstale. Quando a vítima inicia uma "análise", a interface exibe uma simulação que, em 30% dos casos, apresenta um falso resultado positivo, com um número aleatório de ameaças fictícias.

As perigosas capacidades do spyware

Uma vez instalado, o malware solicita um vasto leque de permissões de alto risco, incluindo acesso à geolocalização, SMS, ficheiros multimédia, gravação de áudio e vídeo através da câmara e microfone, e controlo total através dos Serviços de Acessibilidade.

Com estas permissões, o 'Android.Backdoor.916.origin' transforma o telemóvel numa autêntica ferramenta de espionagem. Conecta-se a um servidor de comando e controlo (C2) para receber ordens que lhe permitem executar várias ações maliciosas, como extrair SMS, contactos, histórico de chamadas e imagens armazenadas.

Além disso, pode ativar o microfone e a câmara para espiar conversas e transmitir o que se passa no ecrã em tempo real. Uma das suas funções mais perigosas é a de keylogger, que captura tudo o que o utilizador escreve e rouba conteúdo de aplicações de comunicação populares como o Telegram, WhatsApp, Gmail, Chrome e outras aplicações Yandex.

Concebido para resistir e persistir

A análise da Dr. Web revelou ainda que o malware foi concebido para ser resiliente. Embora a função não esteja atualmente ativa, o código inclui a capacidade de alternar entre 15 fornecedores de alojamento diferentes para garantir a sua comunicação com os atacantes.

Os analistas da empresa de segurança partilharam todos os indicadores técnicos de compromisso relacionados com este malware num repositório GitHub, para ajudar na sua deteção e análise.