Um grupo de investigadores revelou recentemente a descoberta de um novo formato de ataque para dispositivos Android, conhecido como “AutoSpill”, que é capaz de roubar dados de login das contas durante o processo de preenchimento automático das contas pelo navegador.

Durante a conferência Black Hat Europe, os investigadores revelaram esta nova forma de ataque, que é capaz de roubar dados sensíveis dos sistemas dos utilizadores, nomeadamente de dispositivos Android, usando para tal o sistema de preenchimento automático de dados de login – usado por uma grande maioria dos utilizadores.

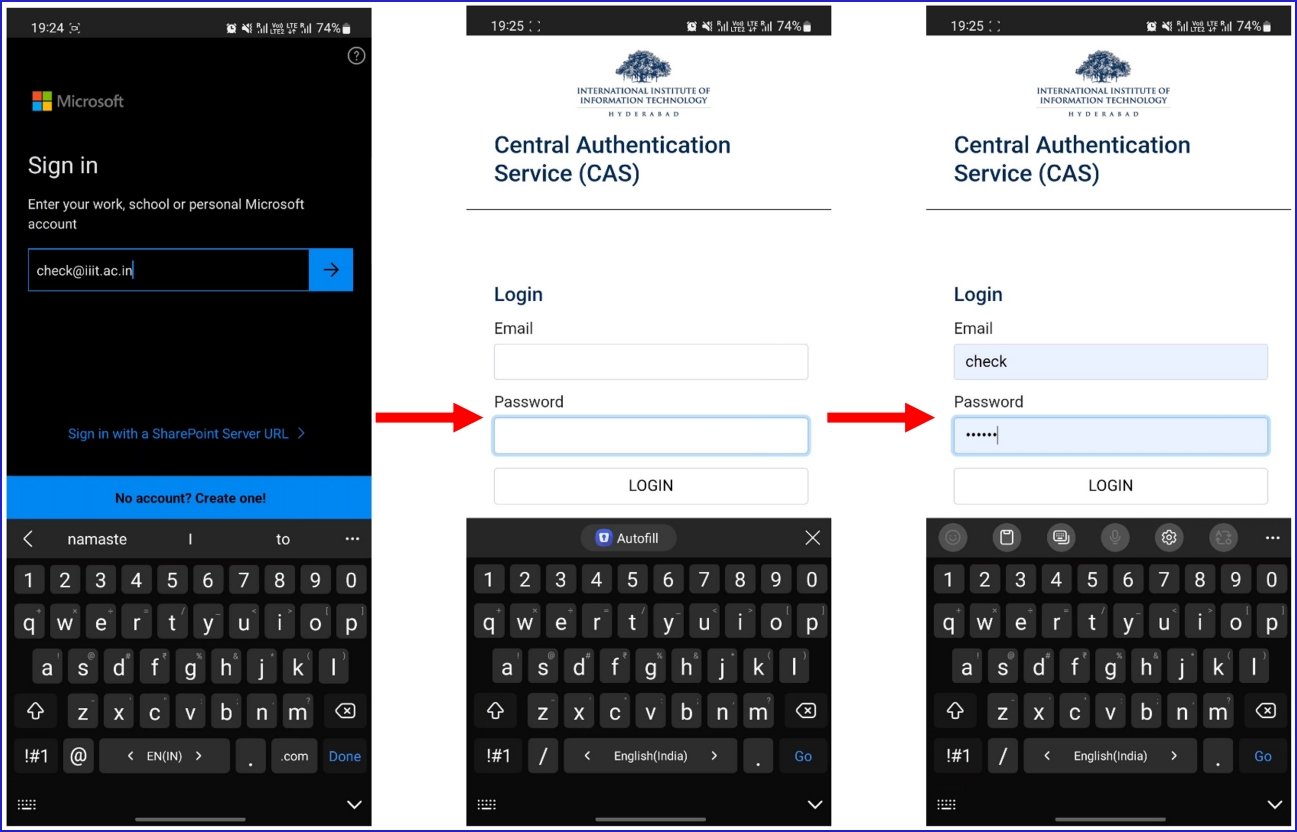

Muitas apps no Android usam o WebView como forma de apresentar conteúdos da web dentro das próprias aplicações, sobretudo para tarefas de login em determinados locais. Isto permite que as tarefas sejam realizadas diretamente pela app, invés de direcionar os utilizadores para os seus navegadores – e consequentemente, tornando a experiência de navegação pior para os mesmos.

A maioria dos Gestores de Senhas, incluindo os que estão integrados diretamente no navegador, como o Gestor de Senhas do Chrome, podem identificar estes campos de login, e fornecer os mesmos automaticamente aos utilizadores para preenchimento rápido.

Segundo os investigadores, é possível explorar a forma como estes dados são enviados dentro da app, para recolher os dados introduzidos de forma automática pelo gestor de senhas, até mesmo sem envolver o uso de JavaScript no processo – uma técnica anteriormente usada para recolher dados neste sentido.

Em parte, os investigadores apontam que os dados podem ser recolhidos porque o Android não possui meios de proteger os dados de autopreenchimento depois destes serem enviados para a app, o que permite que sejam recolhidos por terceiros.

Os investigadores apontam que a falha pode afetar um vasto conjunto de Gestores de Senhas que contam com sistemas de autopreenchimento. Nos testes feitos sobre o Android 10, 11 e 12, as aplicações do 1Password 7.9.4, LastPass 5.11.0.9519, Enpass 6.8.2.666, Keeper 16.4.3.1048, e Keepass2Android 1.09c-r0 estariam vulneráveis a este ataque.

No entanto, o Google Smart Lock 13.30.8.26 e o DashLane 6.2221.3 usam uma forma diferente de preenchimento automático dos campos, que não se encontra vulnerável a estes ataques.

Os investigadores afirmam ter partilhado a informação do ataque com as entidades com Gestores de Senhas que são afetados pela mesma, bem como com a equipa do Android, e apesar da falha ter sido confirmada, ainda se desconhecem detalhes de quando irá ficar disponível uma correção da mesma.

Nenhum comentário

Seja o primeiro!