Está a circular uma campanha de phishing em larga escala que visa especificamente os utilizadores da popular plataforma de e-commerce WooCommerce. Através de um falso alerta de segurança, os atacantes tentam convencer os administradores de websites a descarregar e instalar um suposto "patch crítico" que, na realidade, instala um backdoor perigoso no sistema.

As vítimas que caem neste engodo acabam por instalar um plugin malicioso. Este plugin cria uma conta de administrador oculta no website, descarrega payloads adicionais como web shells e garante aos atacantes acesso persistente ao sistema comprometido.

Investigadores da Patchstack, que descobriram esta campanha, sugerem que se trata de uma continuação de uma operação semelhante ocorrida no final de 2023. Nessa altura, o alvo foram utilizadores genéricos de WordPress, também com um falso patch para uma vulnerabilidade inexistente. Ambas as campanhas partilham o uso de web shells pouco comuns, métodos idênticos para ocultar os payloads e conteúdos de email muito semelhantes.

O Esquema do Falso Alerta de Segurança

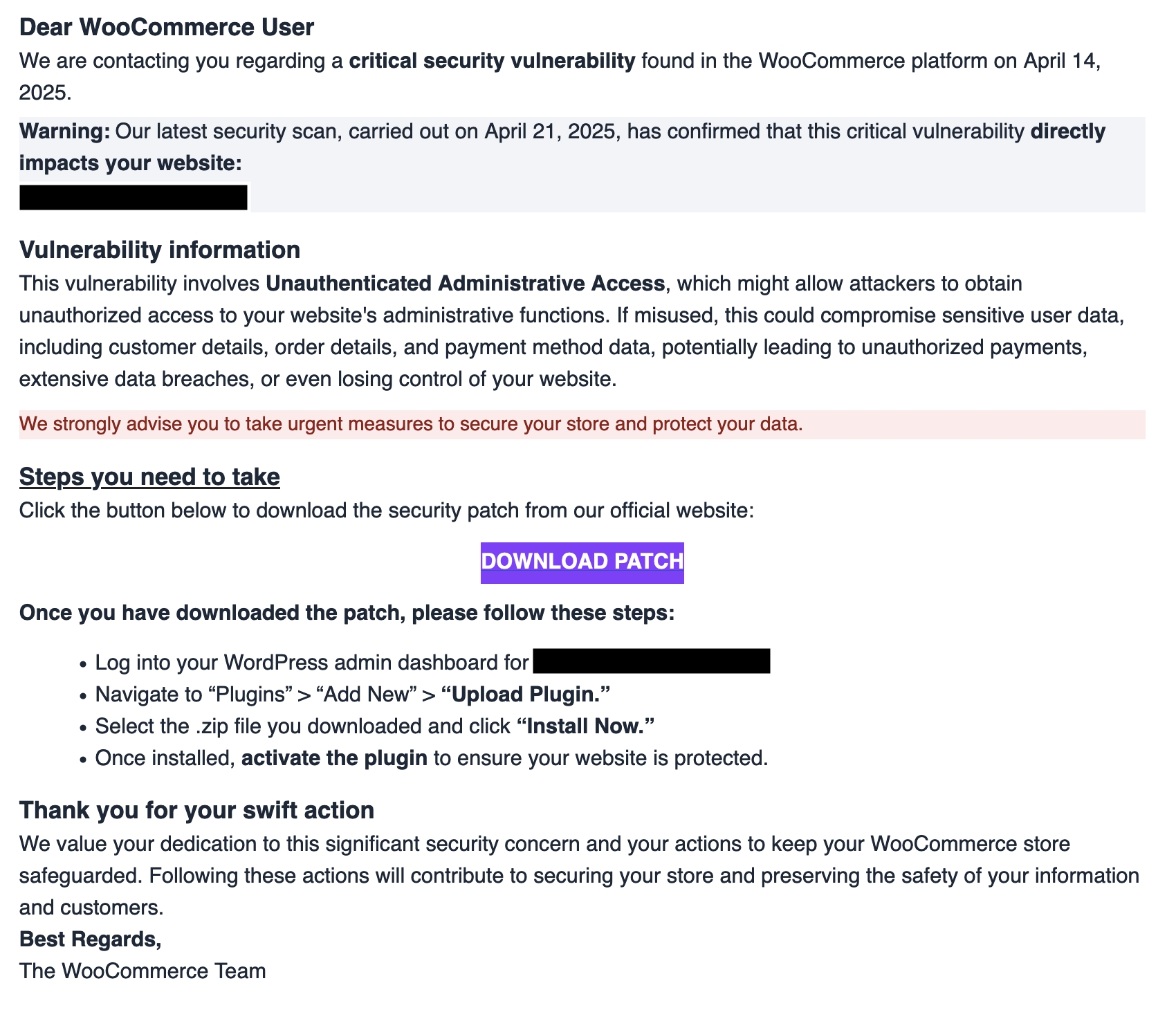

Os emails fraudulentos são desenhados para se fazerem passar por comunicações oficiais do WooCommerce, utilizando um endereço de remetente como 'help@security-woocommerceXXXX'. A mensagem informa o destinatário que o seu website foi alvo de hackers que tentam explorar uma vulnerabilidade crítica de "acesso administrativo não autenticado".

Para dar um carácter de urgência, o email afirma que uma análise de segurança recente (datada ficticiamente) confirmou que o site do destinatário está vulnerável e recomenda a instalação imediata de um patch para proteger a loja online e os dados dos clientes. Instruções passo a passo para a instalação são incluídas na mensagem.

Ao clicar no botão 'Download Patch', a vítima é levada para um website que imita visualmente o WooCommerce. No entanto, este site utiliza um domínio extremamente enganoso: 'woocommėrce'. A fraude reside num ataque de homógrafo, onde a letra 'e' normal é substituída pelo caráter lituano 'ė' (U+0117), uma diferença quase impercetível que pode facilmente passar despercebida.

O Que Acontece Após a Instalação

Uma vez que a vítima descarrega e instala o ficheiro do falso patch (com um nome como "authbypass-update-31297-id.zip"), o plugin malicioso entra em ação:

- Cria uma tarefa agendada (cronjob) com um nome aleatório que corre a cada minuto, tentando continuamente criar um novo utilizador com privilégios de administrador.

- Regista o site infetado enviando um pedido HTTP GET para 'woocommerce-servicesXXXX/wpapi'.

- Descarrega um segundo payload ofuscado.

- Instala múltiplas web shells baseadas em PHP na pasta 'wp-content/uploads/', incluindo ferramentas conhecidas como P.A.S.-Form, p0wny e WSO.

Segundo a Patchstack, estas web shells concedem aos atacantes controlo total sobre o website. Com este acesso, podem realizar diversas ações maliciosas, tais como:

- Injetar anúncios indesejados.

- Redirecionar os visitantes para sites maliciosos.

- Integrar o servidor em botnets para ataques DDoS.

- Roubar informações de cartões de pagamento processados pela loja.

- Executar ransomware para encriptar o site e extorquir dinheiro ao proprietário.

Táticas de Evasão e Persistência

Para evitar ser detetado, o plugin malicioso remove-se da lista de plugins visíveis no painel de administração do WordPress. Adicionalmente, oculta a conta de administrador que criou, dificultando a sua descoberta pelo proprietário legítimo do site. A tarefa agendada garante a persistência, tentando recriar o acesso caso seja removido.

Como Detetar e Proteger o Seu Site

A Patchstack aconselha os proprietários de sites a estarem atentos aos seguintes indicadores de compromisso:

- Verificar a lista de utilizadores administradores em busca de contas com nomes aleatórios de 8 caracteres.

- Analisar as tarefas agendadas (cronjobs) à procura de entradas suspeitas ou desconhecidas.

- Procurar a existência de uma pasta chamada 'authbypass-update' nos diretórios do site.

- Monitorizar o tráfego de rede de saída para domínios suspeitos como 'woocommerce-services', 'woocommerce-api', ou 'woocommerce-help'.

É crucial notar, no entanto, que os atacantes tendem a alterar rapidamente estes indicadores assim que são tornados públicos. Por isso, uma análise focada apenas nestes elementos pode não ser suficiente. Recomenda-se uma vigilância constante, a verificação rigorosa da autenticidade de quaisquer alertas de segurança ou pedidos de atualização, e a utilização de soluções de segurança robustas para WordPress e WooCommerce. Desconfie sempre de emails não solicitados que pedem ações urgentes relacionadas com segurança.

Nenhum comentário

Seja o primeiro!