O ransomware Ragnar Locker é conhecido por ter, alegadamente, sido um dos utilizados nos recentes ataques à empresa EDP, e de onde foram alegadamente roubados mais de 10TB de dados de clientes e fornecedores. Neste ataque, os criminosos requereram o pagamento de 10.9 milhões de dólares para não publicarem os ficheiros – algo que não chegou a acontecer até ao momento.

No entanto, uma nova variante do Ragnar Locker tem vindo a espalhar-se pela internet, utilizando uma técnica bastante interessante para evitar a deteção: utilizar uma maquina virtual nos sistemas infetados.

De acordo com a empresa de segurança Sophos, foram descobertas variantes do ransomware que, invés de encriptarem diretamente os ficheiros nos sistemas vulneráveis, instalam primeiro um sistema de máquinas virtuais para proceder com essa tarefa. Utilizando o VirtualBox e uma instalação minimalista do Windows XP, os atacantes procedem com a encriptação de dados num formato mais silencioso e que evita a deteção por parte de uma grande parte dos antivírus.

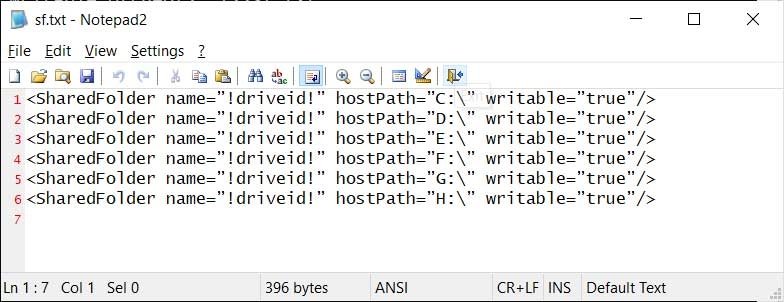

Apesar de o sistema operativo nas maquinas virtuais estar isolado do sistema principal, o VirtualBox (e uma vasta gama de produtos similares) fornecem a capacidade de permitir o acesso a certas pastas dos computadores hospedeiros – através de partilhas de rede locais. Esta funcionalidade permite que os sistemas nas máquinas virtuais tenham acesso a dados no sistema hospedeiro – e vice-versa.

No caso da nova variante descoberta, o ransomware conta com um script especialmente desenhado para descobrir certas áreas do sistema operativo onde possam existir ficheiros importantes dos utilizadores, criando posteriormente a configuração do VirtualBox para que esses locais sejam partilhados diretamente para a máquina virtual.

Após esse processo, o ransomware procede com a criação e início da máquina virtual, contendo todos os locais importantes a serem partilhados diretamente com a mesma. Depois disso é só uma questão de iniciar o processo de encriptação dos dados dentro do sistema virtual.

Como este processo é feito na máquina virtual e não no sistema hospedeiro, a maioria do software de segurança não terá acesso ao mesmo e não irá identificar o ataque. Isto permite que os ficheiros sejam silenciosamente encriptados neste sistema virtual, passando os mesmos para o sistema final do utilizador.

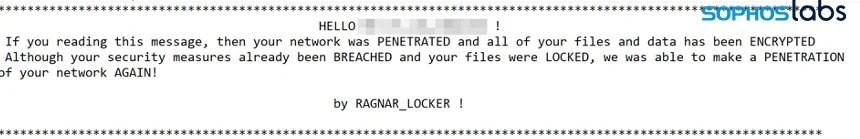

No final, e depois de todos os ficheiros terem sido encriptados, o utilizador é apresentado apenas com um ficheiro de nota a informar que o ataque foi bem sucedido e que os dados foram então encriptados.

Esta é uma nova estratégia para encriptar ficheiros que, apesar de complexa, também pode ser bastante efetiva. Numa altura em que cada vez mais programas de segurança contam com proteções contra ransomware, utilizar um ambiente virtual para estas tarefas exclui essa atividade de análise e permite uma elevada taxa de infeção nos sistemas sem que os utilizadores se apercebam.

Nenhum comentário

Seja o primeiro!