Um grupo de investigadores descobriu uma nova falha que afeta a base das ligações pela Internet, e que pode afetar praticamente todos os sistemas DNS existentes atualmente na rede.

Ataques de DNS cache poisoning foram inicialmente descobertos em 2008, e entretanto corrigidos para evitar a sua propagação. Apesar disso, uma nova vulnerabilidade existente em praticamente todos os servidores DNS pode fazer retornar esta falha ao ativo.

Para quem não sabe, o DNS é como se fosse uma “lista telefónica” para os sites na internet. Na sua base, os servidores DNS permitem converter os nomes de domínios – como tugatech.com.pt – em IPs que são depois acedidos pelos sistemas. Basicamente, os servidores DNS permitem que os navegadores e sistemas possam localizar os servidores onde vão ser feitas as ligações para aceder aos conteúdos.

Esta conversão nem sempre é feita de imediato, e pode demorar algum tempo a acontecer. Por isso mesmo, muitos sistemas de DNS usam cache local para armazenar – de forma temporária – os registos de domínios recentemente acedidos. Por exemplo, invés de se realizar um pedido DNS cada vez que se acede a “tugatech.com.pt”, a maioria dos sistemas aplica uma cache do resultado no primeiro pedido – o que vai acelerar todos os pedidos seguintes.

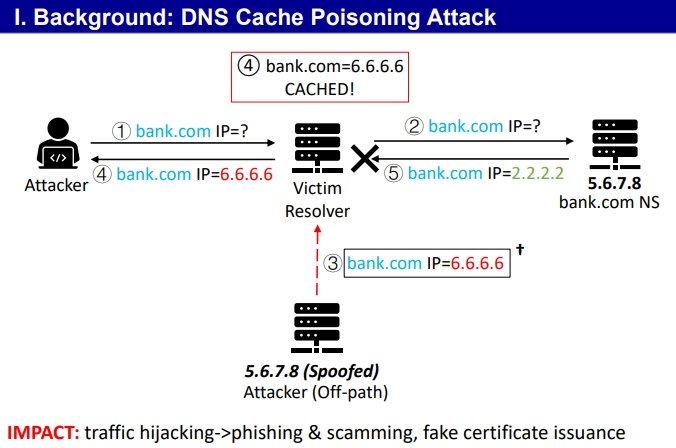

Um ataque de DNS cache poisoning ocorre quando esta cache é modificada de alguma forma para que o IP retornado não seja o correto. Com este ataque, um utilizador malicioso pode redirecionar um utilizador para um sistema completamente diferente – por exemplo, a página de login de um banco pode ser encaminhado para um servidor malicioso. O utilizador final ainda estaria a aceder ao domínio correto na normalidade, mas o IP do servidor seria diferente.

Este ataque foi inicialmente descoberto pelo investigador Dan Kaminsky em 2008. Desde então, praticamente todos os servidores implementaram medidas para prevenir este género de ataques, e hoje em dia é algo que não costuma ser vulgar de se encontrar caso esteja a ser usado um sistema DNS seguro.

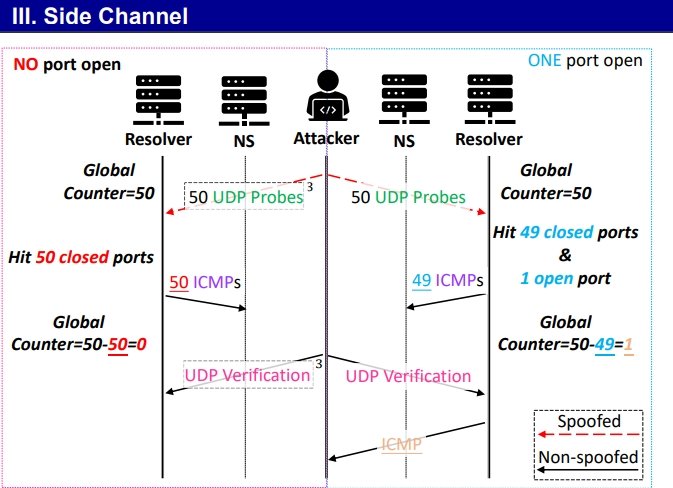

No entanto, um grupo de investigadores da Universidade de Tsinghua e da Califórnia revelou agora uma nova falha que pode “reativar” este género de ataques, usando um método diferente para realizar o ataque.

Apelidado de “SAD DNS”, o novo método de ataque permite reativar o anteriormente resolvido “DNS cache poisoning”, ao usar um novo método que aproveita falhas existentes em praticamente todos os sistemas DNS atualmente existentes.

De acordo com os investigadores, o ataque pode ser executado em praticamente todos os sistemas e servidores. Isto inclui também vários servidores DNS públicos que estão vulneráveis – como é o caso do Cloudflare DNS, Google DNS ou Quad9.

Os investigadores acreditam que 35% dos open resolvers na internet mais utilizadores encontram-se vulneráveis, incluindo ainda os próprios sistemas operativos e até mesmo o sistema dos routers.

O mais grave deste ataque encontra-se no facto que pode ser totalmente transparente para os utilizadores. Um atacante pode explorar a vulnerabilidade para afetar um utilizador sem que este se aperceba. Isto pode levar, por exemplo, a que sites legítimos sejam carregados sobre servidores em controlo de utilizadores maliciosos, com as intenções de roubar dados de acesso.

Os termos técnicos do ataque são bastante extensos, mas os investigadores deixaram um exemplo da explicação e funcionamento do ataque na página dedicada ao mesmo. Além disso, para quem pretenda analisar se os seus servidores DNS estão vulneráveis a este ataque, poderá aceder a este link.

Por enquanto não existe nada que os utilizadores em geral possam realizar para proteger as suas ligações deste género de ataques. Além disso, as implementações também necessitam de ser aplicadas a nível das entidades responsáveis pelos servidores DNS – na maioria dos casos as operadoras/ISPs.

Felizmente o patch para corrigir esta vulnerabilidade já se encontra disponível para o kernel do Linux, pelo que os administradores dos sistemas podem começar a implementar o mesmo. No entanto ainda deverá demorar bastante tempo até que todos os servidores na Internet estejam atualizados – algo que, como o que aconteceu em 2008, não vai ser feito do dia para a noite.

Este ataque coloca também ainda mais pressão sobre os administradores de sistemas, tendo em conta que o DNS por si só já é uma tecnologia que não foi criada originalmente para ter em mente a privacidade e segurança, mas sim a rapidez. Medidas como o DoH ou DNSSEC podem ajudar, mas ainda estão longe de resolver todos os problemas – como o que acontece neste caso.

Nenhum comentário

Seja o primeiro!