Deve-se sempre ter cuidado com as aplicações que são instaladas nos dispositivos móveis, mas mesmo com todas as precauções, por vezes as ameaças surgem em apps que são aparentemente inofensivas.

Os investigadores da McAfee revelaram ter descoberto 280 aplicações para Android, que estariam a fazer passar-se por apps legítimas, mas que em segundo plano poderiam roubar carteiras de criptomoedas existentes nos dispositivos dos utilizadores.

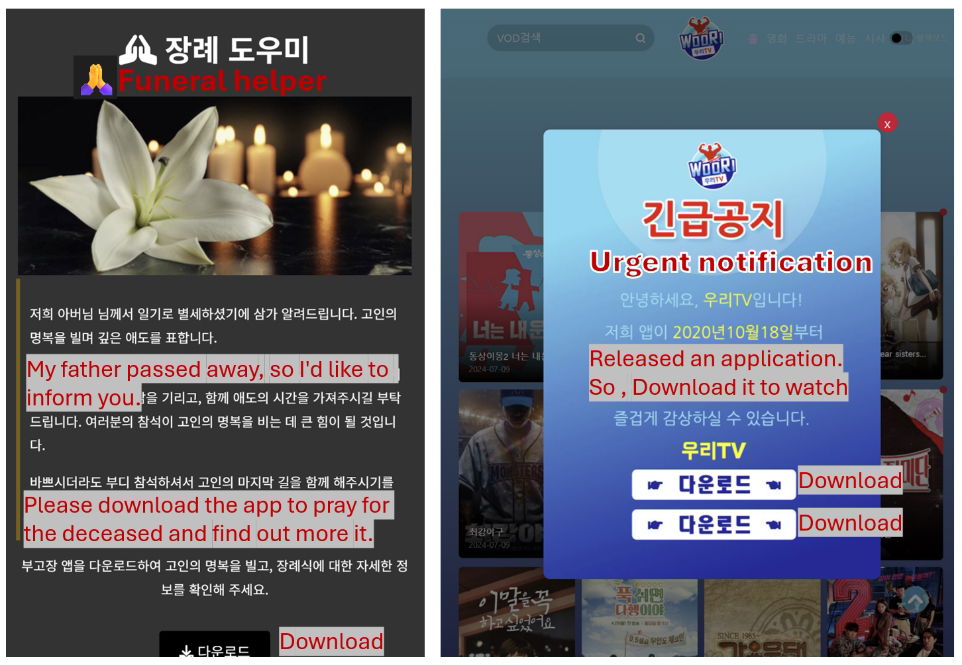

O malware encontrava-se mascarado atrás de apps que aparentavam ter as mais variadas funções, e que embora tivessem uma imagem legitima, eram capazes de analisar as carteiras de criptomoedas nos dispositivos das vítimas e enviar os dados das mesmas para os atacantes.

A empresa de segurança não revelou o nome das aplicações descobertas, mas indica que estas fazem-se passar por várias categorias, desde apps do governo, bancos e utilitários em geral.

Para começar, o malware começa por tentar obter a chave de recuperação das carteiras de criptomoedas, com o objetivo de poder roubar as mesmas em outros dispositivos. Esta chave é normalmente composta por 12, 18 ou 24 palavras diferentes, e serve como forma de restaurar as carteiras em várias plataformas.

Como estas chaves tendem a ser complicadas de decorar, a maioria dos utilizadores optam por realizar capturas de ecrã das mesmas. E é neste ponto que o malware pode atacar, analisando as fotos dos utilizadores por aquelas que se parecem com chaves de recuperação.

Usando sistemas OCR, o malware é capaz de analisar as palavras existentes na imagem, e criar uma lista das mesmas, que é depois enviada para os sistemas em controlo dos atacantes. Desta forma, a carteira pode depois ser recuperada em outros sistemas, e usada para roubar os fundos ou atividades maliciosas.

Os investigadores indicam que as aplicações maliciosas não se encontram na Google Play Store, portanto estas teriam de ser instaladas de fontes terceiras, como sites pela internet ou outras lojas de apps alternativas com menos rigor de segurança. As mesmas eram ainda propagadas em campanhas de publicidade maliciosa, por diversas redes sociais e websites.

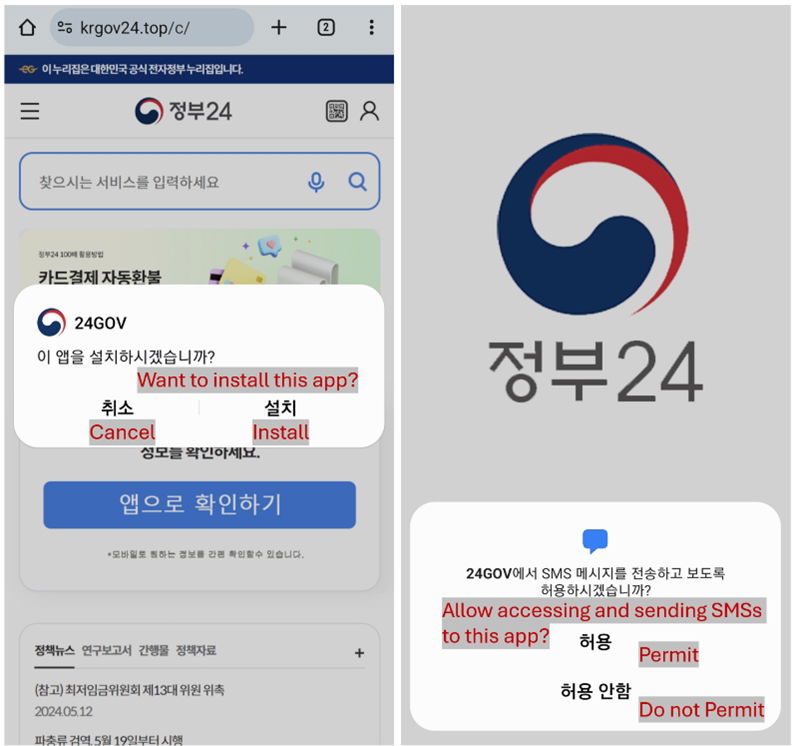

Para realizar as atividades, estas apps procediam ainda ao pedido de várias permissões, que embora aparentemente legitimas, eram usadas para garantir acesso aos dados dos utilizadores. Por exemplo, algumas apps requeriam acesso aos dados das mensagens SMS, sobre o pretexto que seria para validar automaticamente códigos de ativação.

Ao mesmo tempo, este acesso era ainda usado para roubar códigos de autenticação em duas etapas, que poderiam depois ser usados para aceder a contas e outras plataformas.

Como sempre, a primeira linha de defesa parte dos próprios utilizadores, que devem ter atenção aos locais de onde descarregam as suas aplicações, e devem sempre optar por locais seguros ou com um controlo rigoroso das apps enviadas nos mesmos – embora a Play Store da Google não esteja imune a malware, é ainda um dos locais mais seguros para instalar apps em Android.

Nenhum comentário

Seja o primeiro!