Uma nova campanha de engenharia social, batizada de "ClickFix", está a causar dores de cabeça no setor hoteleiro europeu. Os atacantes estão a utilizar ecrãs falsos do infame "Ecrã Azul da Morte" (BSOD) do Windows para enganar funcionários e levá-los a instalar malware nos seus próprios sistemas, comprometendo redes inteiras.

A campanha, identificada pela primeira vez em dezembro e rastreada pelos investigadores como "PHALT#BLYX", começa com um esquema clássico de phishing que se disfarça de comunicações legítimas do Booking.com.

O truque do falso erro e a técnica ClickFix

O ataque inicia-se com o envio de emails fraudulentos para hotéis e empresas de alojamento, fingindo ser um hóspede a cancelar uma reserva no Booking.com. Para criar um sentido de urgência, os criminosos mencionam valores de reembolso elevados, levando o funcionário a agir rapidamente.

Ao clicar no link fornecido no email, a vítima é redirecionada para um site falso alojado num domínio enganador (‘low-house[.]com’). Segundo a análise de segurança, esta página é um clone de "alta fidelidade" do site real, utilizando a paleta de cores, logótipos e tipos de letra oficiais, tornando-se praticamente indistinguível para um utilizador menos atento.

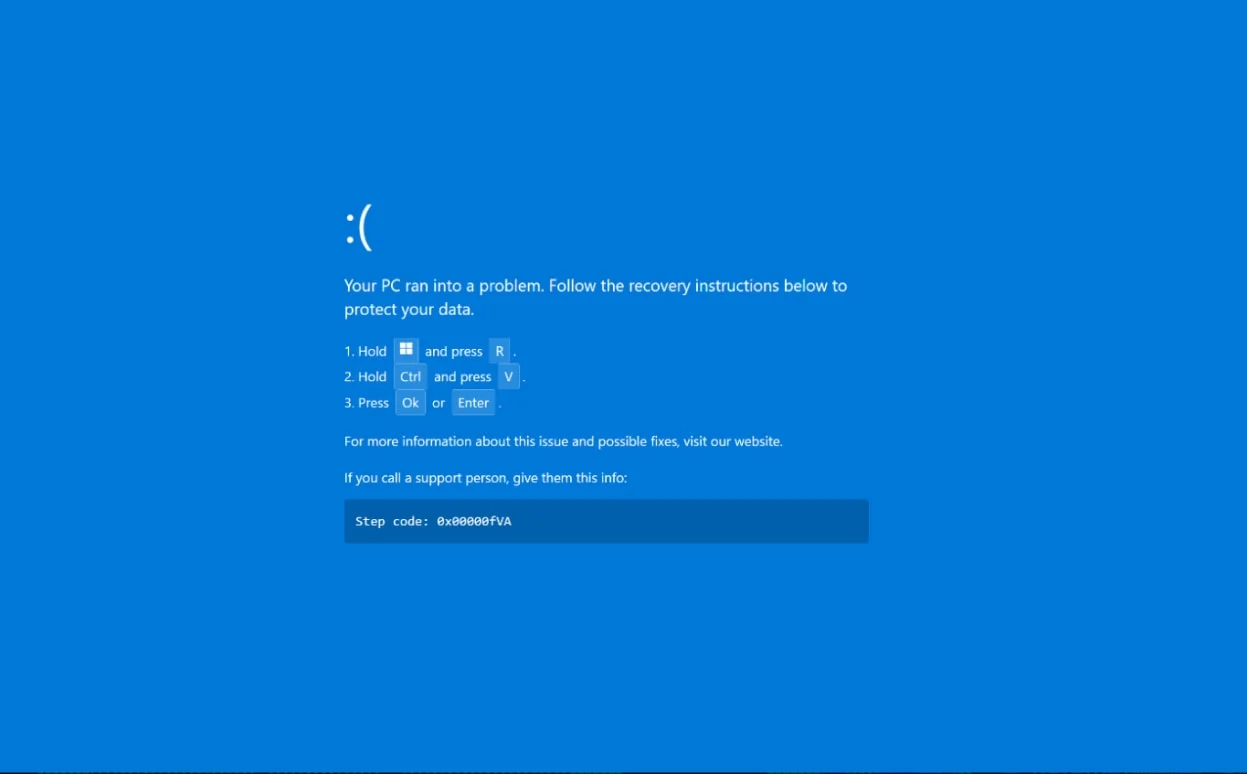

O site carrega um script malicioso que exibe uma mensagem de erro falsa a indicar que o "carregamento está a demorar demasiado tempo", incitando o utilizador a clicar num botão para atualizar a página. É aqui que a armadilha se fecha: ao clicar, o navegador entra em modo de ecrã completo e simula um crash crítico do sistema, imitando o temido ecrã azul do Windows.

Como o utilizador é enganado a "hackear-se" a si mesmo

A técnica "ClickFix" baseia-se em apresentar um problema falso e oferecer uma solução imediata que, na verdade, é o vetor de infeção. Neste caso, o falso ecrã azul instrui a vítima a abrir a caixa de diálogo "Executar" do Windows e a pressionar as teclas CTRL+V.

Ao fazer isto, o utilizador cola inadvertidamente um comando malicioso que foi copiado para a área de transferência pelo script do site. O sistema pede então para pressionar Enter, executando o comando. Embora os ecrãs azuis reais do Windows nunca forneçam instruções de recuperação que envolvam colar comandos manuais, funcionários sob pressão para resolver disputas de clientes podem facilmente ignorar estes sinais de alerta.

O que acontece nos bastidores

Uma vez executado, o comando PowerShell abre uma página de administração falsa do Booking.com para manter a ilusão, enquanto, em segundo plano, descarrega um projeto .NET malicioso. De forma inteligente, o ataque utiliza o compilador legítimo do Windows (MSBuild.exe) para compilar o malware, numa tentativa de evadir a deteção de segurança.

O payload final adiciona exclusões ao Windows Defender e tenta obter privilégios de administração. O objetivo é instalar o DCRAT, um Trojan de acesso remoto (RAT) que permite aos atacantes controlar o dispositivo infetado.

Com este acesso, os criminosos podem monitorizar o teclado (keylogging), ver o ecrã remotamente e transferir ficheiros. Em casos observados, foi também instalado software de mineração de criptomoedas. Mais preocupante é o facto de este acesso permitir que a ameaça se espalhe para outros dispositivos na rede do hotel, facilitando o roubo de dados sensíveis, conforme detalhado pela Securonix.

Este tipo de ataque de phishing demonstra a evolução contínua das táticas de engenharia social, que exploram a confiança visual e a urgência operacional para contornar as defesas técnicas.

Nenhum comentário

Seja o primeiro!