Embora o Linux seja considerado por muitos como um sistema seguro, isso não quer dizer que o mesmo não tenha malware focado para o mesmo. E recentemente, um grupo de investigadores revelou ter descoberto um novo malware que poderá ter infetado milhares de sistemas durante anos.

Apelidado de “perfctl”, este malware tem vindo a focar-se em sistemas Linux e servidores, permanecendo praticamente indetetável nos mesmos para realizar as suas atividades. O malware, tendo em conta que é bastante difícil de identificar, pode ter infetado milhares de sistemas nos últimos anos silenciosamente.

O principal objetivo do “perfctl” passa por usar os recursos dos sistemas infetados para minerar criptomoedas. Quando instalado, este adiciona um pequeno processo no sistema, que periodicamente vai usando os recursos do mesmo para minerar a criptomoedas Monero, enviando os ganhos para carteiras associadas com os atacantes.

Embora a atividade principal atualmente seja para mineração de criptomoedas, o malware pode ser rapidamente adaptado para realizar outras atividades, incluindo algumas consideravelmente mais prejudiciais.

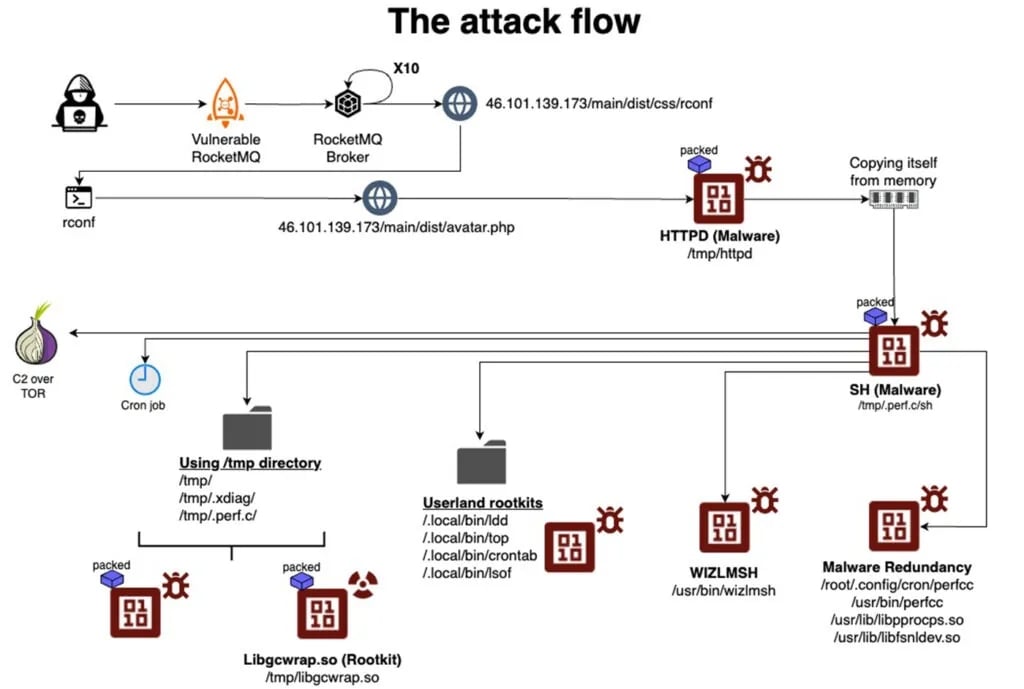

Os investigadores acreditam que os atacantes infetam os sistemas explorando pontos de entrada comprometidos, como pastas desprotegidas e com acesso público e falhas a nível das configurações de segurança. Em alguns casos são ainda exploradas falhas para obter chaves de acesso, que são depois usadas para o envio dos conteúdos maliciosos.

São ainda exploradas falhas antigas em diferentes aplicações, de forma a tentar obter um ponto de acesso ao sistema onde se possa proceder com a instalação do malware. Quando um sistema é infetado, o malware replica-se ainda por várias pastas dentro do mesmo, dificultando a sua remoção. Caso o processo principal seja, por alguma razão, removido, um secundário entra em ação.

O malware recebe os comandos via uma ligação encriptada na rede TOR, tornando praticamente impossível de identificar a origem da mesma.

Tendo em conta que todas as comunicações são feitas apenas via a rede Tor, estas encontram-se fortemente encriptadas, sendo bastante complicado de identificar a origem das mesmas. Os ganhos da mineração são também enviados para carteiras via este formato.

Uma das formas de identificar um sistema potencialmente comprometido encontra-se no uso elevado dos recursos, com o processador a elevar-se consideravelmente quando se verifica atividades de mineração. No entanto, a atividade é ocultada o melhor possível - por exemplo, a mineração é automaticamente cancelada quando um utilizado realiza o login no sistema, para evitar a deteção.

Nenhum comentário

Seja o primeiro!