Uma vulnerabilidade no popular navegador Safari da Apple está a permitir que piratas informáticos utilizem uma técnica conhecida como "browser-in-the-middle" (BitM) em modo de ecrã completo para subtrair credenciais de acesso de utilizadores mais incautos. Este método explora a forma como o Safari gere a API Fullscreen, um recurso que instrui qualquer conteúdo de uma página web a ser exibido em ecrã total.

Investigadores da SquareX notaram um aumento na utilização deste tipo de atividade maliciosa. Segundo o relatório, estes ataques são particularmente perigosos para os utilizadores do Safari, uma vez que o navegador da Apple falha em alertar devidamente quando uma janela entra no modo de ecrã completo, ao contrário de outros navegadores.

Como funciona este esquema engenhoso?

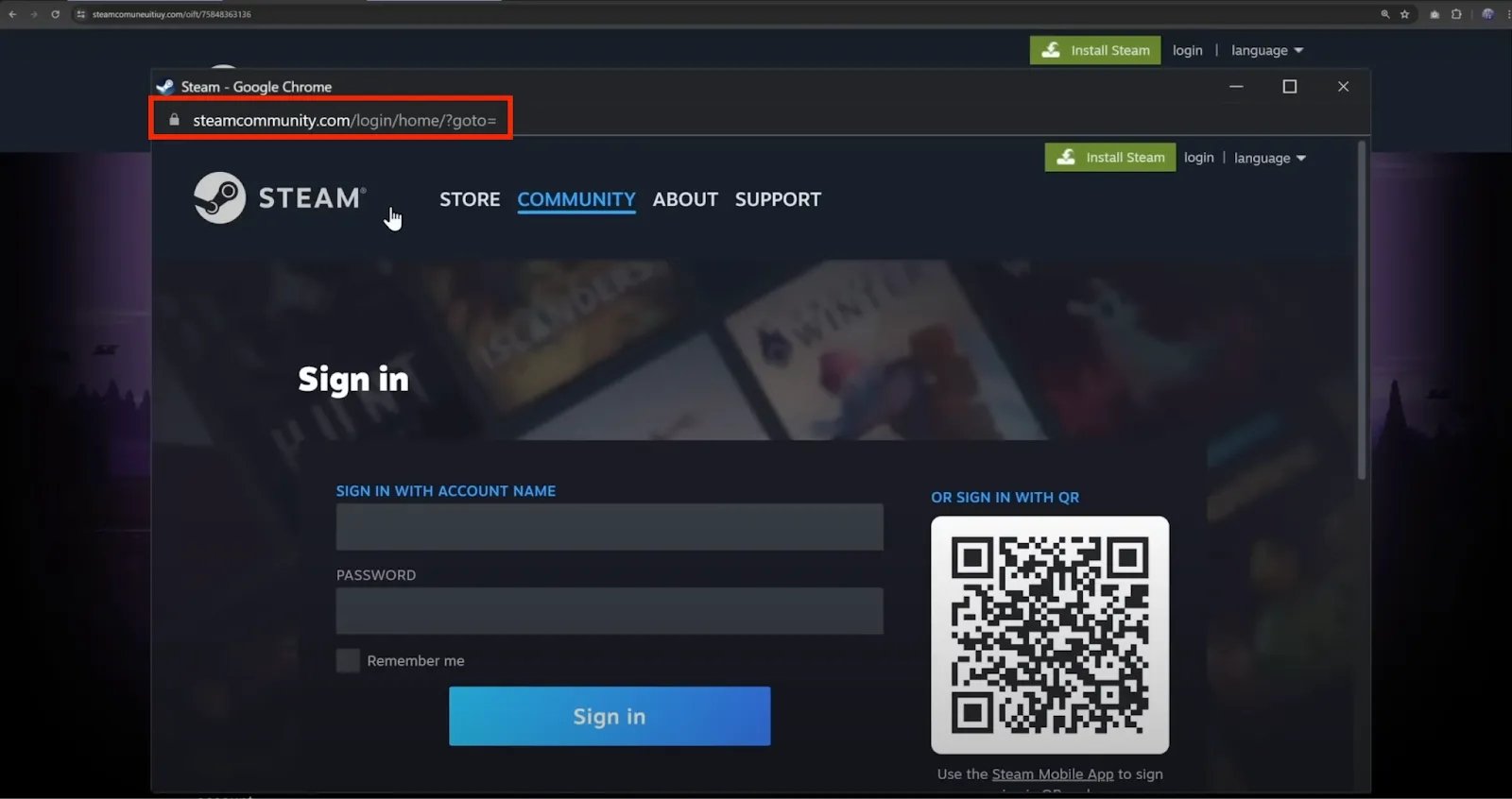

Um ataque BitM comum começa por levar o utilizador a interagir com um navegador remoto controlado pelo atacante, que exibe uma página de login aparentemente legítima. Isto pode ser conseguido através de ferramentas como o noVNC, um cliente VNC de código aberto que opera via navegador, abrindo uma sessão de navegador remota sobre a do utilizador.

Como o processo de início de sessão ocorre efetivamente no navegador do atacante, as credenciais são capturadas. Contudo, para a vítima, tudo parece normal, conseguindo aceder à sua conta sem se aperceber do roubo.

O engodo inicial ainda requer que a vítima clique num link malicioso – que pode ser disfarçado em anúncios patrocinados, publicações em redes sociais ou comentários – redirecionando-a para um site falso que imita o serviço pretendido. Ao clicar no botão de login nesse site falso, a janela BitM, que até então estava minimizada e oculta, é ativada.

É neste momento que a API Fullscreen é explorada. A janela do navegador controlada pelo atacante entra em modo de ecrã completo, cobrindo o site falso e exibindo ao utilizador o site legítimo que este pretendia aceder. O problema é que, por baixo desta aparência, a informação está a ser intercetada.

Safari em desvantagem: a ausência de alertas claros

Uma particularidade que agrava a situação para os utilizadores do Safari é a forma como o navegador lida com a transição para o modo de ecrã completo. Soluções de segurança como EDRs ou SASE/SSE podem não disparar alertas, pois o ataque abusa de APIs padrão do navegador.

Os investigadores explicam que navegadores baseados em Chromium (como o Chrome e o Edge) e o Firefox exibem um alerta visível sempre que o modo de ecrã completo está ativo. Embora muitos utilizadores possam ignorar este aviso, ele representa uma salvaguarda que diminui o risco de um ataque BitM ser bem-sucedido.

No entanto, no Safari, não existe um alerta claro. O único sinal de que um navegador entrou em modo de ecrã completo é uma subtil animação de "deslizar" (swipe), que pode ser facilmente ignorada pelo utilizador. "Embora o ataque funcione em todos os navegadores, os ataques BitM em ecrã completo são particularmente convincentes nos navegadores Safari devido à falta de pistas visuais claras ao entrar em ecrã completo", afirmam os investigadores da SquareX.

Apple desvaloriza o risco

A SquareX contactou a Apple para reportar as suas descobertas. A resposta da gigante de Cupertino foi classificar o problema como "wontfix", ou seja, não será corrigido. A justificação apresentada foi que a animação existente é considerada suficiente para indicar as alterações no estado do ecrã.

Esta falha sublinha a importância de os utilizadores estarem atentos a redirecionamentos inesperados e verificarem sempre a barra de endereços antes de introduzirem informações sensíveis, mesmo que a página pareça totalmente legítima.

Nenhum comentário

Seja o primeiro!