Um grupo de hackers, identificado como UNC5142, está a utilizar uma técnica inovadora que abusa de contratos inteligentes (smart contracts) na blockchain para distribuir malware de roubo de informação. A campanha visa tanto sistemas Windows como macOS, disseminando ameaças como Atomic (AMOS), Lumma, Rhadamanthys e Vidar.

A descoberta foi detalhada num novo relatório do Google Threat Intelligence Group (GTIG), que batizou a técnica de "EtherHiding". Esta abordagem consiste em ocultar código malicioso em blockchains públicas, como a BNB Smart Chain, para dificultar a sua deteção e remoção.

Como funciona o ataque EtherHiding?

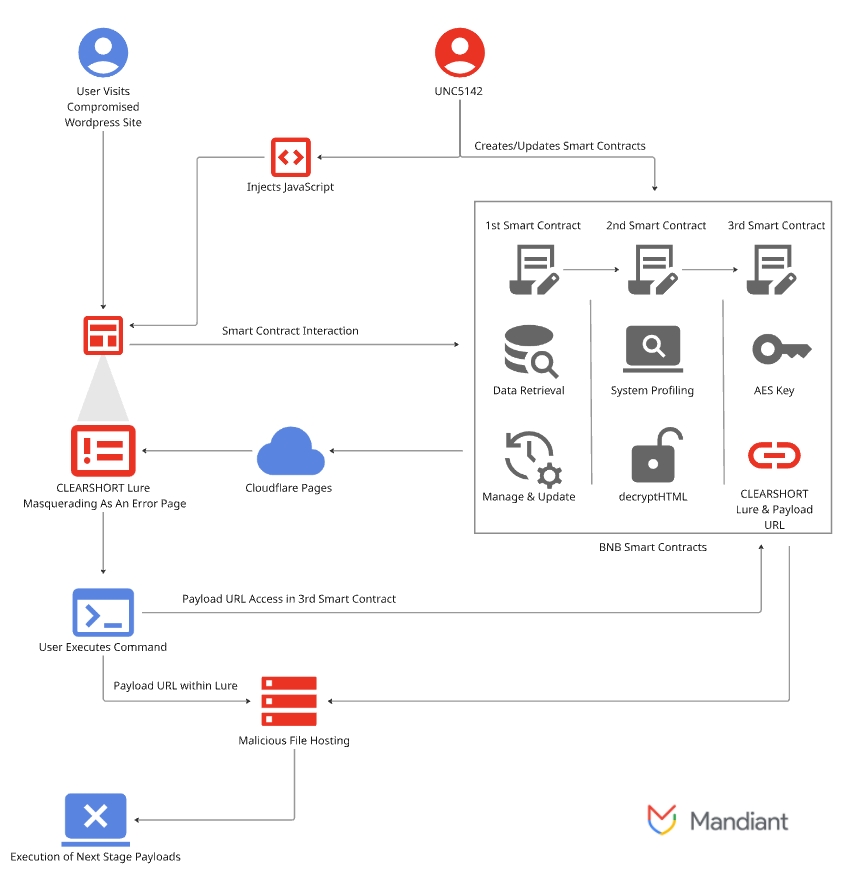

O ponto de partida do ataque são sites WordPress comprometidos. Os atacantes injetam um código JavaScript malicioso nestas páginas, que serve como a primeira fase de um downloader conhecido como CLEARSHORT. Este código interage com um contrato inteligente malicioso na blockchain para obter as instruções seguintes.

Uma vez ativado, o processo desenrola-se da seguinte forma:

O contrato inteligente obtém o URL de uma página de destino (landing page) a partir de um servidor externo.

Essa página utiliza táticas de engenharia social, conhecidas como "ClickFix", para enganar o utilizador. Normalmente, apresenta um falso aviso de atualização do browser, instruindo a vítima a copiar e colar um comando malicioso na caixa de diálogo "Executar" do Windows ou na aplicação Terminal do macOS.

A execução deste comando desencadeia a infeção final com o malware de roubo de dados.

Em sistemas Windows, o comando descarrega um ficheiro HTA que, por sua vez, executa um script PowerShell para contornar as defesas do sistema. O payload final é descarregado e executado diretamente na memória, sem nunca ser guardado no disco, uma técnica que complica a sua deteção por antivírus. Nos ataques a macOS, observados em fevereiro e abril de 2025, o processo é semelhante, culminando no download do Atomic Stealer.

A blockchain como escudo para o cibercrime

A utilização da blockchain oferece aos atacantes uma resiliência notável. Ao armazenar partes da sua infraestrutura numa rede descentralizada, tornam as tentativas de desmantelamento muito mais complexas. O grupo UNC5142 tem vindo a aperfeiçoar a sua metodologia, evoluindo de um único contrato para uma arquitetura mais sofisticada de três contratos inteligentes, inspirada no "padrão proxy" usado no desenvolvimento de software legítimo.

Esta estrutura (Router-Lógica-Armazenamento) permite-lhes atualizar rapidamente componentes críticos do ataque, como os URLs das páginas de destino, com um custo irrisório, que varia entre 0,25 e 1,50 dólares por atualização.

A Google identificou duas infraestruturas de contratos inteligentes distintas: a "Principal", criada a 24 de novembro de 2024, e uma "Secundária", financiada a 18 de fevereiro de 2025, sugerindo uma operação bem organizada e com capacidade para testes e expansão.

Embora o GTIG não tenha detetado atividade do UNC5142 desde 23 de julho de 2025, a sofisticação da técnica e o volume de sites comprometidos — cerca de 14.000 páginas sinalizadas até junho de 2025 — indicam que o grupo obteve sucesso nas suas operações e pode regressar com novas táticas no futuro.

Nenhum comentário

Seja o primeiro!