As táticas de engenharia social continuam a evoluir e os cibercriminosos encontraram uma nova forma de enganar os utilizadores, simulando atualizações críticas do sistema operativo para distribuir software malicioso. Uma nova variante do ataque ClickFix está a utilizar animações falsas de atualizações do Windows e esteganografia para esconder código perigoso dentro de ficheiros de imagem aparentemente inofensivos.

O ClickFix é uma técnica de ataque que depende da interação do utilizador, convencendo-o a copiar e colar comandos maliciosos diretamente na linha de comandos do sistema. A sua eficácia tem levado a uma adoção generalizada por vários grupos de cibercrime, que agora refinam a abordagem com iscos visuais mais sofisticados.

A armadilha da atualização falsa

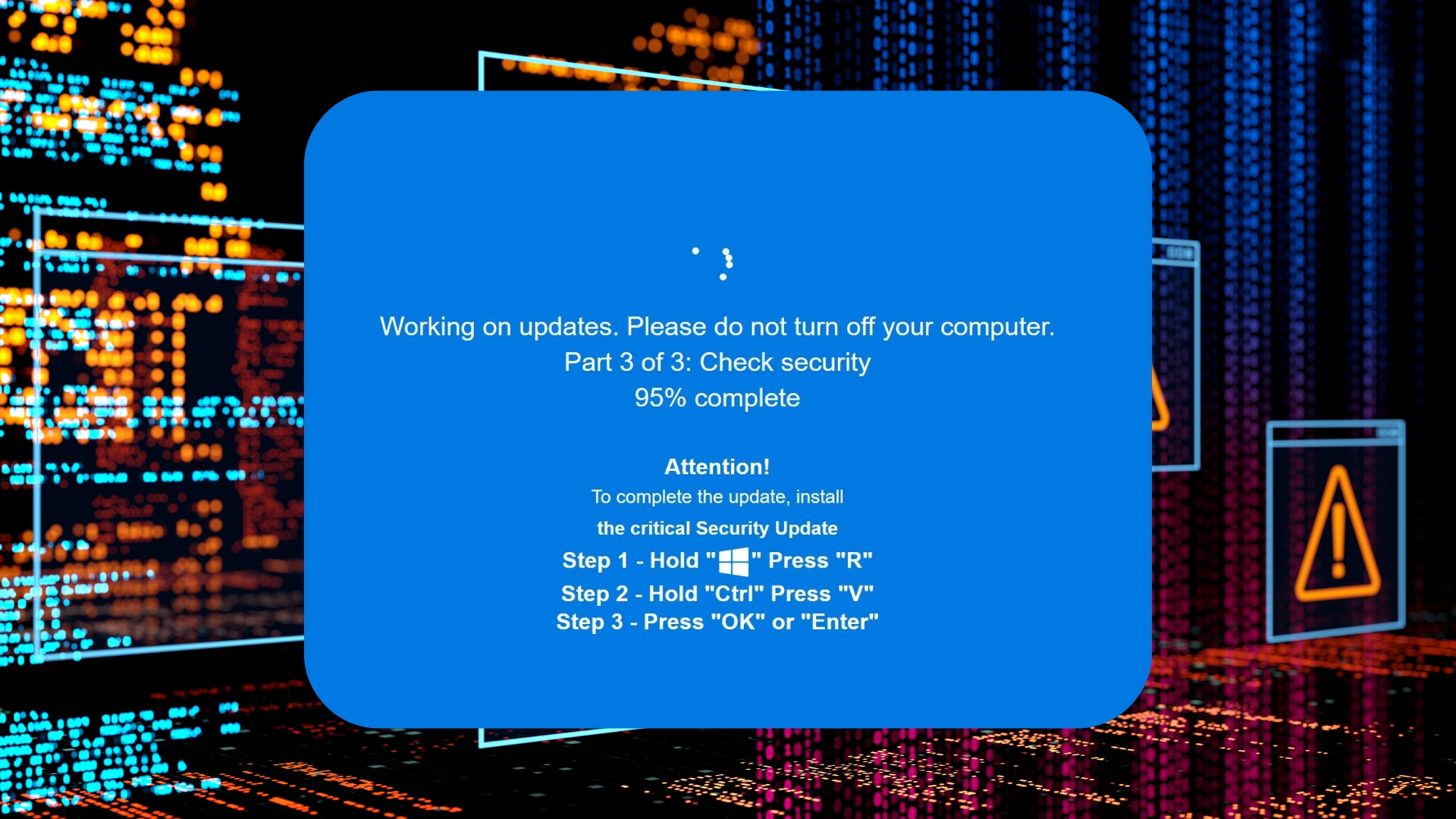

Desde o início de outubro, investigadores de segurança observaram campanhas onde o pretexto para a execução de comandos perigosos é a conclusão de uma suposta atualização de segurança crítica do Windows ou, em alguns casos, uma verificação humana (CAPTCHA).

Nestas variantes, a vítima é confrontada com uma página de navegador em ecrã inteiro que simula uma atualização do sistema. A página instrui o utilizador a pressionar uma sequência específica de teclas. Esta ação, sem que a vítima se aperceba, cola e executa comandos que foram automaticamente copiados para a área de transferência através de JavaScript malicioso executado no site.

Segundo o relatório detalhado pela Huntress, estas novas campanhas estão a ser utilizadas para distribuir infostealers (ladrões de informação), nomeadamente o LummaC2 e o Rhadamanthys. Embora os iscos variem entre atualizações falsas e verificações humanas, o mecanismo subjacente de entrega do payload permanece consistente e tecnicamente avançado.

Código malicioso nos pixéis

O aspeto mais inovador desta campanha reside na forma como o malware é entregue. Em vez de descarregar um ficheiro executável tradicional, os atacantes utilizam esteganografia.

"Em vez de simplesmente anexar dados maliciosos a um ficheiro, o código malicioso é codificado diretamente nos dados de píxel de imagens PNG, dependendo de canais de cor específicos para reconstruir e desencriptar o payload na memória", explicam os investigadores da Huntress.

O processo inicia-se com o uso do binário nativo do Windows mshta para executar código JavaScript. Seguem-se várias etapas que envolvem scripts de PowerShell e um assembly .NET (o Stego Loader), responsável por extrair o payload final embutido no ficheiro PNG. Dentro dos recursos do Stego Loader, existe um blob encriptado em AES que é, na realidade, a imagem esteganográfica contendo o shellcode.

Após a extração e descompactação, o sistema é infetado com malware. Curiosamente, a variante do Rhadamanthys que utilizava o isco da atualização do Windows foi detetada pela primeira vez em outubro, antes da Operação Endgame ter desmantelado partes da sua infraestrutura a 13 de novembro. Apesar dessa operação policial, a Huntress reporta que os domínios falsos de atualização do Windows permanecem ativos, embora a entrega do payload tenha sido interrompida em alguns casos.

Para se protegerem deste tipo de ataques ClickFix, os especialistas recomendam que as organizações monitorizem cadeias de processos suspeitas, como o explorer.exe a iniciar o mshta.exe ou o PowerShell, e que os utilizadores desconfiem sempre de instruções que peçam para colar comandos ou códigos desconhecidos no computador.

Nenhum comentário

Seja o primeiro!