O FBI emitiu um alerta sério sobre uma campanha de malware em grande escala, denominada BADBOX 2.0, que já terá infetado mais de um milhão de dispositivos domésticos ligados à Internet. A ameaça transforma equipamentos eletrónicos de consumo, como televisões e tablets, em "proxies residenciais" que são utilizados para uma vasta gama de atividades criminosas.

O botnet BADBOX é encontrado com maior frequência em dispositivos Android de baixo custo e de origem chinesa, incluindo smart TVs, boxes de streaming, projetores e tablets, entre outros equipamentos de Internet das Coisas (IoT).

Num alerta recente, o FBI explica que "o botnet BADBOX 2.0 consiste em milhões de dispositivos infetados e mantém numerosos backdoors para serviços de proxy que os cibercriminosos exploram, vendendo ou fornecendo acesso gratuito a redes domésticas comprometidas para serem usadas em várias atividades criminosas."

O que é o botnet BADBOX 2.0 e como funciona?

Os dispositivos podem chegar às mãos dos consumidores já com o malware BADBOX 2.0 pré-instalado de fábrica ou ser infetados mais tarde, através de atualizações de firmware ou aplicações maliciosas que conseguem contornar os filtros da Google Play e de outras lojas de aplicações de terceiros.

Segundo o FBI, os criminosos obtêm acesso não autorizado às redes domésticas ao configurar o produto com software malicioso antes da sua venda ou ao infetar o dispositivo durante o processo de configuração inicial, quando este descarrega aplicações que contêm backdoors. Uma vez ligados à rede doméstica, estes equipamentos comprometidos tornam-se parte do botnet BADBOX 2.0 e dos serviços de proxy residencial.

Após a infeção, os dispositivos comunicam com os servidores de comando e controlo (C2) dos atacantes, recebendo ordens para executar diversas ações sem o conhecimento do utilizador.

As atividades maliciosas realizadas pela rede

Uma vez sob o controlo dos atacantes, os dispositivos infetados são usados para vários fins ilícitos, que incluem:

- Redes de proxy residenciais: O malware encaminha o tráfego de outros cibercriminosos através do endereço IP da casa da vítima, mascarando assim a origem de atividades como ataques informáticos, fraudes ou envio de spam.

- Fraude de publicidade: O BADBOX pode carregar e clicar em anúncios em segundo plano, gerando receitas de publicidade de forma fraudulenta para os seus operadores.

- Credential stuffing: Utilizando o IP da vítima para parecerem legítimos, os atacantes tentam aceder a contas online de outras pessoas usando listas de credenciais roubadas em fugas de informação anteriores.

Uma ameaça persistente e em crescimento

O BADBOX 2.0 é uma evolução do malware BADBOX original, identificado pela primeira vez em 2023, que vinha pré-instalado em boxes de TV Android de baixo custo e sem marca, como a T95. A rede de malware continuou a expandir-se até que, em 2024, a agência de cibersegurança da Alemanha conseguiu desmantelar o botnet no país, desviando a comunicação entre os dispositivos infetados e a infraestrutura dos atacantes, um processo conhecido como "sinkholing".

No entanto, esta ação não deteve os criminosos. Apenas uma semana depois, investigadores encontraram o malware ativo em 192.000 dispositivos, incluindo em equipamentos de marcas mais conhecidas como televisões Yandex e smartphones Hisense.

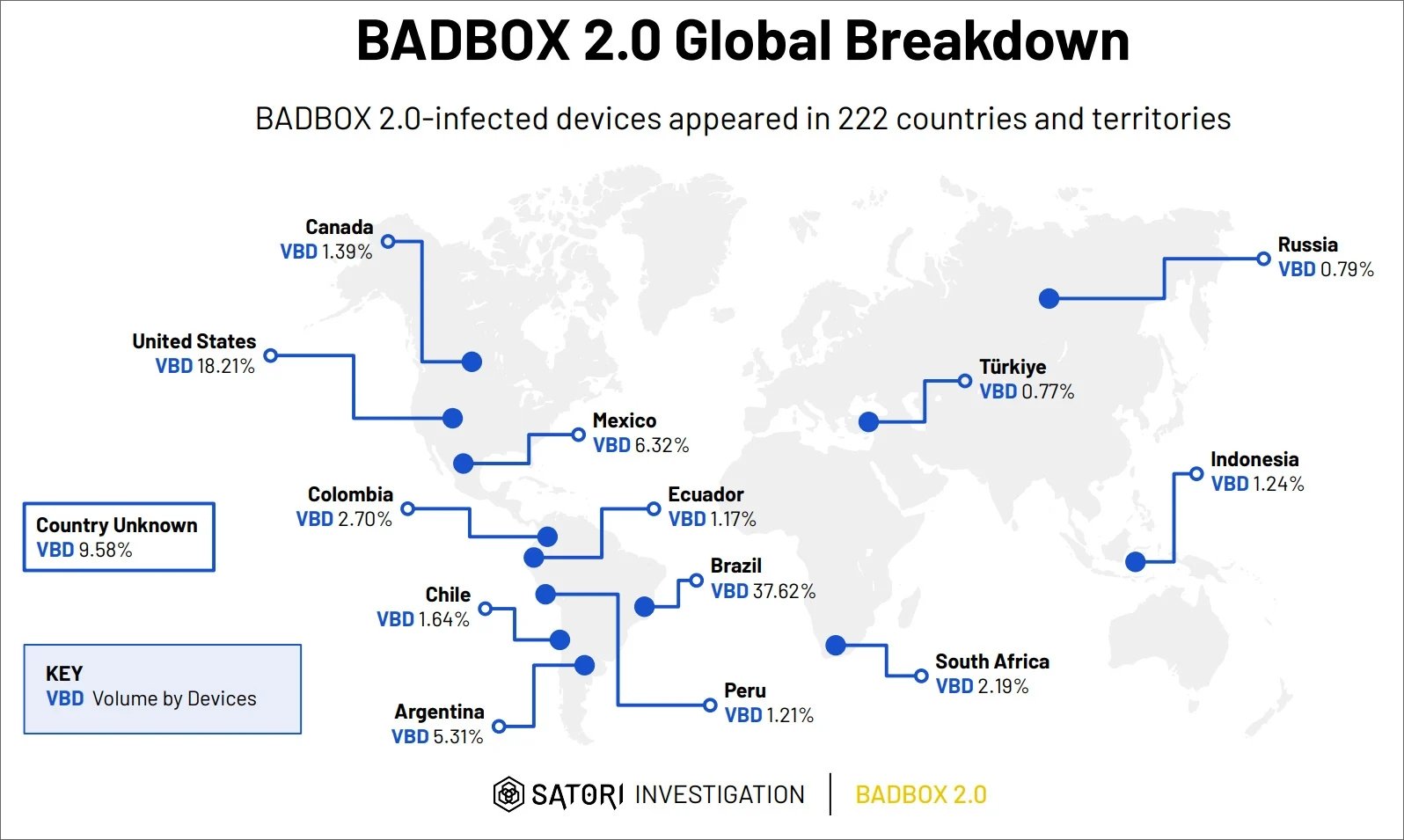

Apesar dos esforços de desmantelamento, o botnet continuou a crescer. De acordo com a equipa de inteligência de ameaças Satori da empresa de segurança HUMAN, em março de 2025, o número de dispositivos de consumo infetados já ultrapassava a marca de um milhão, dando origem à nova designação BADBOX 2.0. A HUMAN estima que o botnet se estenda por 222 países, com a maior concentração de infeções no Brasil (37,6%), Estados Unidos (18,2%), México (6,3%) e Argentina (5,3%).

Numa operação conjunta mais recente, a equipa da HUMAN, em colaboração com a Google, a Trend Micro e a The Shadowserver Foundation, conseguiu novamente perturbar o botnet, impedindo que mais de 500.000 dispositivos comunicassem com os servidores dos atacantes. Contudo, a ameaça persiste à medida que os consumidores continuam a adquirir produtos comprometidos.

Sinais de infeção e como pode proteger-se

É crucial estar atento a certos sinais que podem indicar uma infeção pelo BADBOX 2.0, especialmente em dispositivos que não são certificados pelo Google Play Protect. Os sintomas incluem a presença de lojas de aplicações suspeitas, as definições do Google Play Protect desativadas, ou publicidade a boxes de streaming "desbloqueadas" ou com acesso a conteúdos pagos de forma gratuita.

O FBI aconselha vivamente os consumidores a seguirem os seguintes passos para se protegerem:

- Avalie todos os dispositivos IoT ligados à sua rede doméstica em busca de atividades suspeitas.

- Nunca descarregue aplicações de lojas não oficiais que oferecem "streaming gratuito".

- Monitorize o tráfego de Internet de e para a sua rede doméstica.

- Mantenha todos os seus dispositivos atualizados com os patches e atualizações mais recentes.

- Se suspeitar que um dispositivo está comprometido, isole-o imediatamente do resto da rede e restrinja o seu acesso à Internet para neutralizar o malware.

Nenhum comentário

Seja o primeiro!