Quase uma dúzia de extensões maliciosas, com um total combinado de 2,3 milhões de transferências na Chrome Web Store da Google e na loja de extensões do Microsoft Edge, foram descobertas a rastrear a atividade dos utilizadores e a roubar dados de navegação. A maioria destes add-ons disfarçava-se de ferramentas legítimas e úteis, como seletores de cores, VPNs, amplificadores de volume e teclados de emojis, enganando assim os utilizadores sobre a sua verdadeira natureza.

A descoberta foi feita pelos investigadores da Koi Security, uma empresa especializada em plataformas de segurança. Embora algumas das extensões já tenham sido removidas, muitas continuam disponíveis para instalação.

O perigo escondido em extensões populares

Muitas destas extensões fraudulentas ostentam o selo de "verificado" e contam com centenas de avaliações positivas, aparecendo com destaque na Chrome Web Store. Este estatuto de aparente legitimidade induziu em erro mais de 1,7 milhões de utilizadores do Chrome e 600.000 do Edge, que as instalaram confiando na curadoria das lojas oficiais.

Uma das extensões, a "Volume Max — Ultimate Sound Booster", já tinha sido sinalizada no mês passado por outra equipa de investigadores, que alertou para o seu potencial de espionagem, embora na altura não se tenha confirmado atividade maliciosa.

Como funciona o ataque?

Segundo os especialistas da Koi Security, a funcionalidade maliciosa está implementada no "service worker" de cada extensão, utilizando a API de extensões do Chrome. Este código regista um "ouvinte" que é ativado sempre que o utilizador navega para uma nova página web.

Quando ativado, o código captura o URL da página visitada e envia essa informação para um servidor remoto, juntamente com um identificador de rastreio único para cada utilizador. O servidor pode então responder com URLs de redirecionamento, sequestrando a sessão de navegação do utilizador e levando-o para destinos potencialmente perigosos, que podem ser utilizados para lançar ciberataques.

É importante notar que, apesar de a capacidade de redirecionamento existir, os investigadores não observaram redirecionamentos maliciosos durante os seus testes. Outro ponto crucial é que o código malicioso não estava presente nas versões iniciais destas extensões, tendo sido introduzido mais tarde através de atualizações. O sistema de atualização automática da Google instala silenciosamente as novas versões sem necessitar de qualquer aprovação ou interação por parte do utilizador.

Dado que algumas destas extensões foram seguras durante anos, existe a possibilidade de as contas dos programadores terem sido comprometidas por agentes externos que introduziram o código malicioso posteriormente.

A lista de extensões maliciosas a remover

Os utilizadores devem verificar se têm alguma das seguintes extensões instaladas no seu browser e removê-las o mais rapidamente possível:

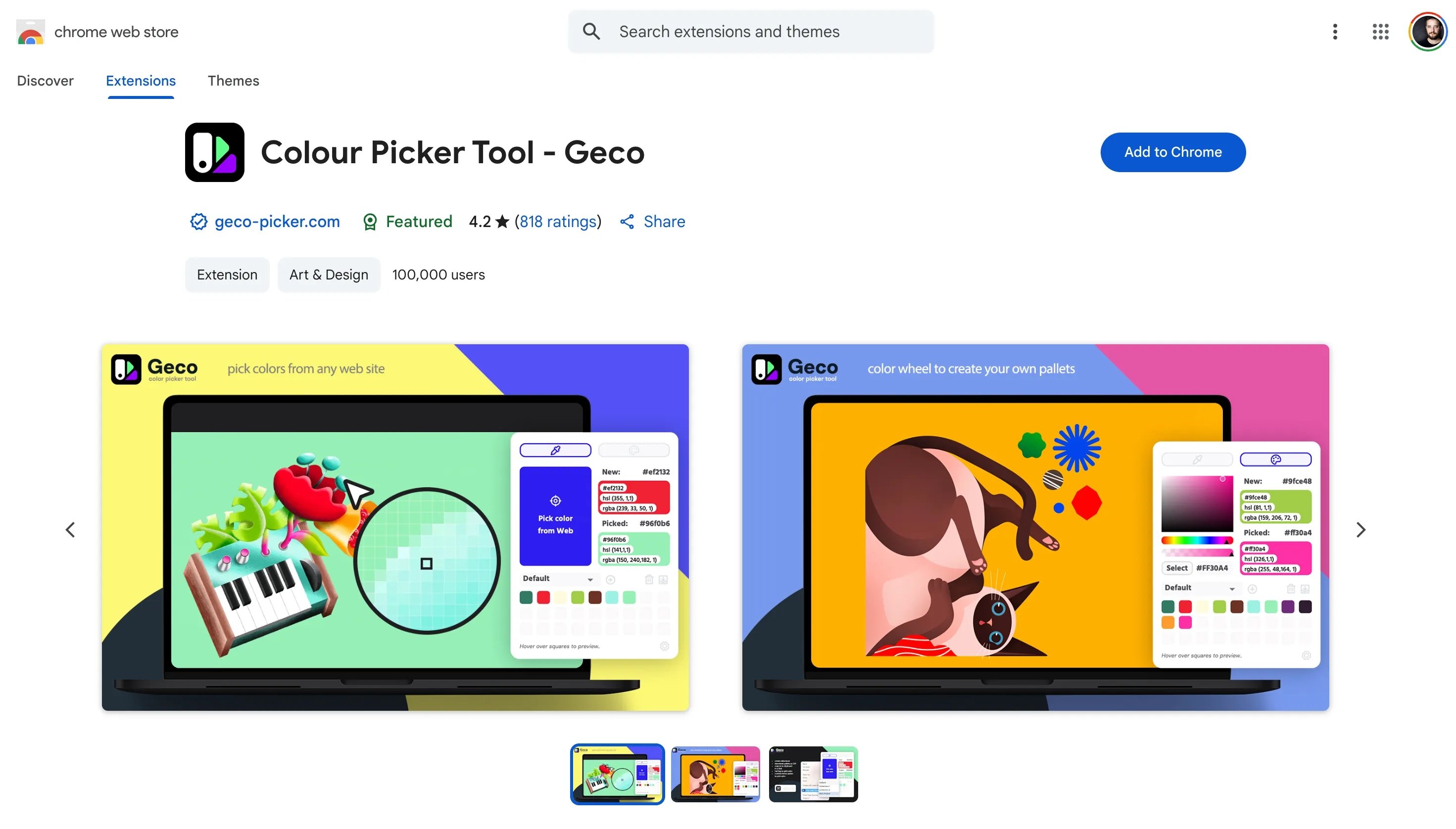

Color Picker, Eyedropper — Geco colorpick

Emoji keyboard online — copy&paste your emoji

Free Weather Forecast

Video Speed Controller — Video manager

Unlock Discord — VPN Proxy to Unblock Discord Anywhere

Dark Theme — Dark Reader for Chrome

Volume Max — Ultimate Sound Booster

Unblock TikTok — Seamless Access with One-Click Proxy

Unlock YouTube VPN

Unlock TikTok

Weather

Recomendações de segurança

Os investigadores da Koi Security afirmam que esta é uma das maiores operações de sequestro de navegadores já documentadas. A recomendação é clara: remover imediatamente todas as extensões listadas.

Adicionalmente, os utilizadores devem limpar os dados de navegação para eliminar quaisquer identificadores de rastreio, realizar uma verificação completa ao sistema em busca de malware e monitorizar as suas contas para qualquer atividade suspeita.

Nenhum comentário

Seja o primeiro!