Uma vulnerabilidade de dia zero na popular plataforma de sex toys conectados, Lovense, está a permitir que qualquer pessoa com o nome de utilizador de um membro consiga descobrir o seu endereço de email privado. A falha expõe os utilizadores a riscos significativos de doxxing e assédio online.

O que é a Lovense e quem está em risco?

A Lovense é uma fabricante de brinquedos sexuais interativos, controlados por aplicação, com uma base de clientes que a empresa afirma chegar aos 20 milhões em todo o mundo. Os seus produtos são populares não só para entretenimento pessoal ou à distância, mas também entre modelos de webcam, que permitem que os seus espectadores controlem os dispositivos remotamente através de subscrições ou gorjetas.

O problema reside no facto de a experiência conectada poder expor o nome de utilizador da Lovense. Devido a esta falha, essa informação pública, frequentemente partilhada em fóruns e redes sociais, pode ser usada para revelar o email privado associado à conta, tornando os utilizadores, especialmente os modelos de webcam, em alvos fáceis para ataques.

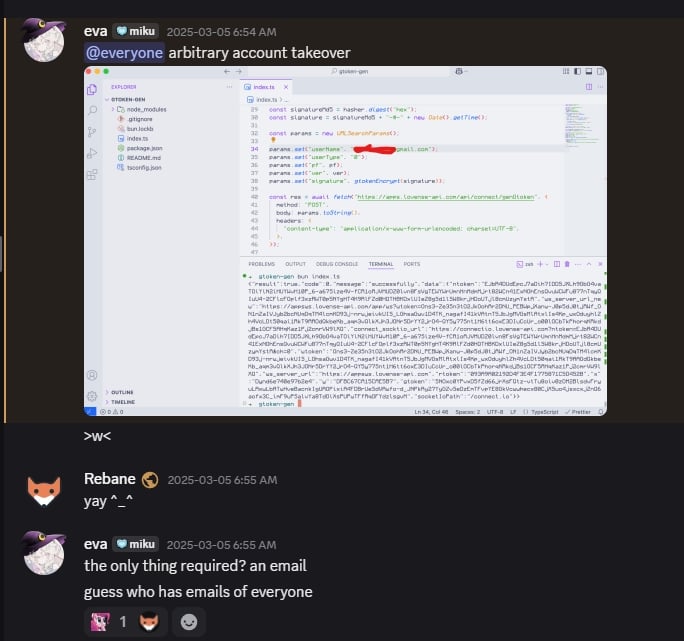

A vulnerabilidade foi descoberta pelo investigador de segurança BobDaHacker, em colaboração com os investigadores Eva e Rebane, que conseguiram fazer a engenharia reversa da aplicação e automatizar o processo de ataque.

Como é que a falha funciona?

A vulnerabilidade explora uma interação no sistema de chat XMPP da Lovense, que é utilizado para a comunicação entre os utilizadores. Segundo o relatório de BobDaHacker, o processo de exploração é alarmantemente simples e rápido.

Um atacante pode usar as suas próprias credenciais para gerar um token de autenticação. Em seguida, usando qualquer nome de utilizador público da Lovense, envia um pedido a um endpoint da API da plataforma. O servidor responde com dados que, após alguns passos técnicos que envolvem o sistema de contactos (semelhante a um pedido de amizade, que nem precisa de ser aceite), acabam por revelar o JID (Jabber ID) real da vítima.

O problema crítico é que este JID real é construído usando o email do utilizador no formato nome_do_utilizador!!!dominio.com_w@im.lovense.com. A partir disto, é trivial extrair o endereço de email verdadeiro da vítima (neste exemplo, nome_do_utilizador@dominio.com). Os investigadores confirmaram que todo o processo pode ser automatizado e executado em menos de um segundo por utilizador.

Uma divulgação longa e uma resposta lenta

Os investigadores reportaram esta falha, juntamente com outra vulnerabilidade crítica que permitia a tomada de controlo total de contas, à Lovense no dia 26 de março de 2025. Enquanto a falha de controlo de contas foi corrigida, a empresa informou que a fuga de emails já era um problema conhecido e que seria resolvido numa futura versão.

A Lovense inicialmente desvalorizou a gravidade da situação, mas acabou por classificar o problema de controlo de contas como crítico e recompensou os investigadores com um total de 3.000 dólares (cerca de 2.800 euros) pela divulgação.

Apesar de a empresa ter afirmado em junho que as falhas estavam corrigidas, os investigadores verificaram que tal não era verdade. A Lovense acabou por resolver o problema de controlo de contas em julho, mas afirmou que seriam necessários aproximadamente 14 meses para resolver a falha do email, de forma a não quebrar a compatibilidade com versões mais antigas da sua aplicação.

A empresa justificou a demora com um plano de remediação a longo prazo, preferindo-o a uma solução rápida de um mês que forçaria todos os utilizadores a atualizar a aplicação. Os investigadores criticaram duramente esta postura, acusando a empresa de priorizar o suporte a aplicações antigas em detrimento da segurança dos seus utilizadores.

Nenhum comentário

Seja o primeiro!