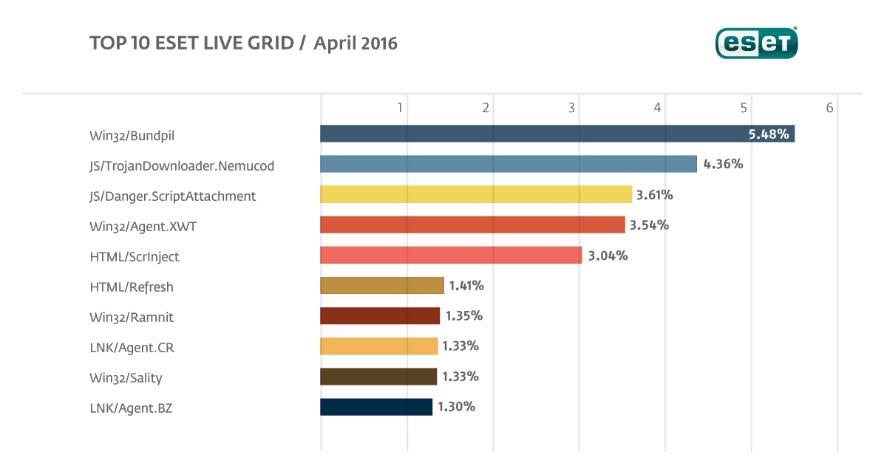

A empresa de segurança ESET revelou as principais ameaças que circularam pela internet durante o mês de Abril. Apesar do ransomware ser uma das mais crescentes ameaças, os trojans e malware regular continuam a liderar a tabela.

Como sempre, os utilizadores são recomendados a ter atenção redobrada na segurança dos sistemas. Apesar de programas de antivírus e anti-malware poderem ajudar bastante na tarefa (são sempre essenciais), o utilizador continua a ser o principal mecanismo de segurança para prevenir infecções.

1. Win32/Bundpil

O Win32/Bundpil.A é um worm que se espalha através de dispositivos amovíveis. O worm contém um URL que tenta descarregar diversos ficheiros. Os ficheiros são executados e é utilizado o protocolo HTTP para comunicar com o servidor de comando e controlo (C&C) para receber novos comandos. O worm pode apagar os ficheiros com as extensões .exe, .vbs, .pif, .cmd e Backup.

2. JS/TrojanDownloader.Nemucod

O JS/TrojanDownloader.Nemucod é um trojan que usa HTTP para tentar descarregar outro malware. Ele contém uma lista de URLs procurando depois descarregar diversos ficheiros nesses endereços. Os ficheiros são depois executados.

3. JS/Danger.ScriptAttachment

O JS/Danger.ScriptAttachment é um ficheiro JavaScript malicioso que se espalha com um anexo de email, podendo levar a downloads de malware.

4. Win32/Agent.XWT

O Win32/Agent.XWT é uma deteção genérica de conteúdo malicioso.

5. HTML/ScrInject

Designação dada à deteção genérica de páginas HTML que contêm um script escondido ou tags IFRAME maliciosas que redirecionam o utilizador para o download de malware

6. HTLM/Refresh

O HTLM/Refresh é um trojan que redireciona o browser para um URL específico que serve software malicioso. O código de programa malicioso está normalmente embebido nas páginas HTML.

7. Win32/Ramnit

Este vírus é executado sempre que liga o computador e infeta ficheiros DLL e executáveis. Procura também por ficheiros HTM e HTML para escrever instruções maliciosas. Explora uma vulnerabilidade no sistema que permite a execução de código e pode ser controlado remotamente para tirar screenshots, enviar informações e descarregar ficheiros do computador infetado.

8. LNK/Agent.CR

O LNK/Agent.CR consiste num link que agrega comandos para executar código legítimo, ao mesmo tempo que corre linhas maliciosas em segundo plano. Na prática é semelhante à ameaça autorun.inf.

9. Win32/Sality

O Sality é um ficheiro de infeção polimórfico. Quando entra no sistema inicia um serviço e cria ou apaga chaves de registo relacionadas com aplicações de segurança que estão presentes no sistema. Assim assegura a sua execução automática sempre que o sistema é reiniciado. Ele modifica ficheiros EXE e SCR e desativa serviços e processos associados a soluções de segurança.

10. LNK/Agent.BZ

À semelhança da ameaça que ocupa a oitava posição, esta também consiste numa ligação que executa código legítimo, mas também malicioso em segundo plano. Funciona também como o autorun.inf.

Nenhum comentário

Seja o primeiro!