Existem vários formatos de malware no mercado, e enquanto que uns são mais “escondidos” que outros no sistema, existe um género de malware que é particularmente bom a tornar as suas atividades praticamente invisíveis para os utilizadores.

Os Bootkits são código malicioso implementado muitas vezes no firmware dos dispositivos, que conseguem esconder-se do software de segurança tradicional e infetar o setor de arranque do mesmo – UEFI. Apesar de raros, estes são também um dos mais difíceis de identificar e corrigir.

E recentemente os investigadores da empresa de segurança ESET revelaram ter descoberto um novo género de Bootkits que se encontra a infetar sistemas praticamente desde 2012. Segundo os investigadores, o malware encontra-se focado em infetar o setor de arranque dos sistemas, e pode persistir até mesmo em casos de formatação, alterando o firmware dos dispositivos e a UEFI.

Apelidado de “ESPecter”, este malware foca-se em tentar injetar no arranque do Windows drivers especificamente feitas para contornar as medidas de proteção do sistema e da maioria dos softwares de segurança. Os utilizadores podem ter um sistema comprometido sem sequer terem qualquer conhecimento disso – e pior, a forma de corrigir o mesmo é extremamente complicada, nem mesmo com a formatação completa do sistema operativo.

Uma vez que se encontra no firmware dos dispositivos, este malware pode persistir a reinstalações. Os investigadores apontam que existem traços do mesmo a datar de 2012, altura em que se acredita que tenham começado a ser propagados em larga escala.

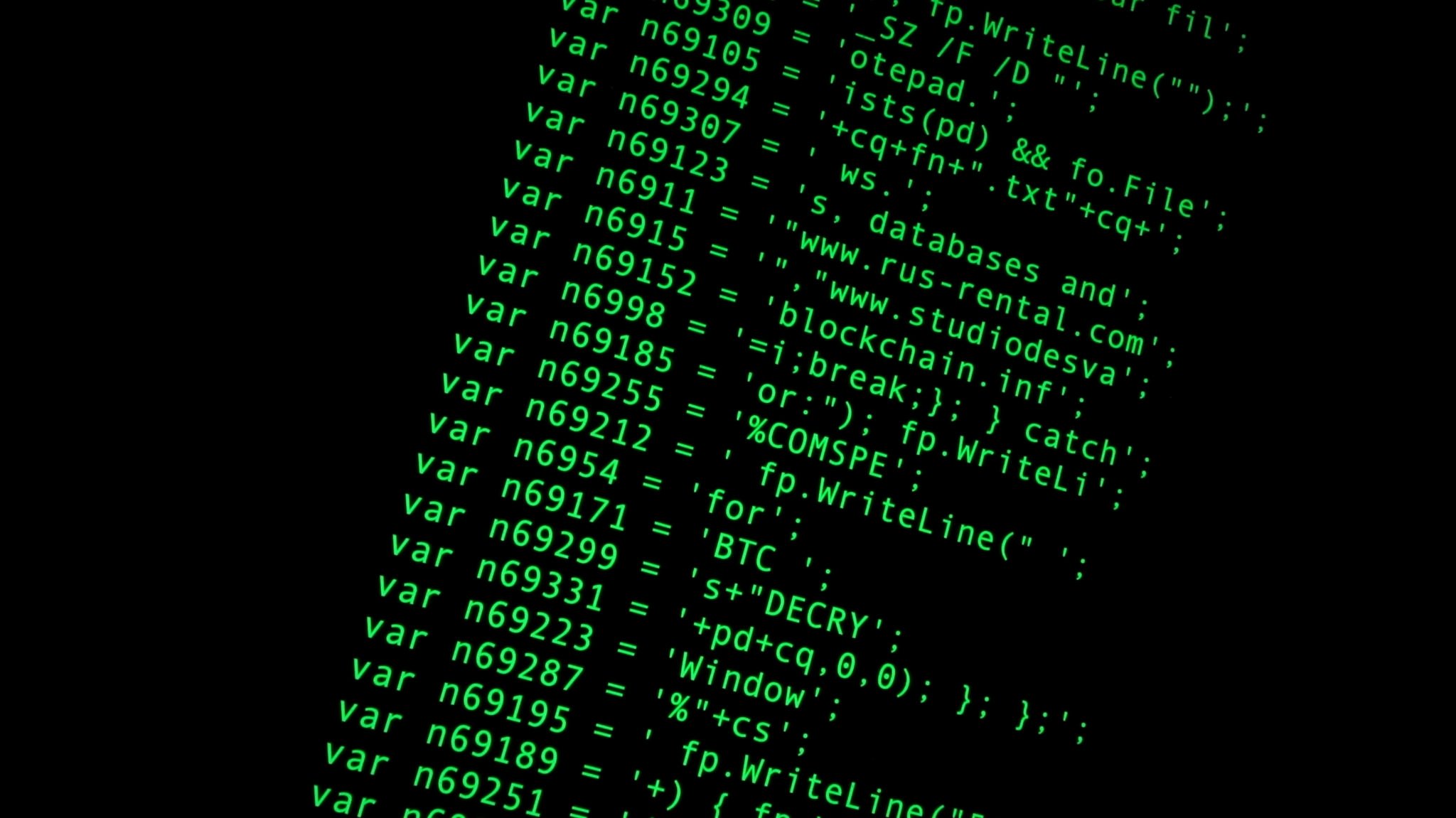

O malware foca-se para sistemas Windows, descarregando dois ficheiros para o sistema que permitem levar a cabo o roubo de dados e outras atividades maliciosas no mesmo.

O primeiro ficheiro, “WinSys.dll”, foca-se em comunicar com os sistemas em controlo dos atacantes, descarregando malware para o sistema e enviando dados para os mesmos. Quando ao segundo ficheiro, o “Client.dll”, foca-se em recolher essa informação, sendo capaz de registar as teclas pressionadas pelo utilizador, entre outros dados do sistema – como ficheiros e senhas guardadas no mesmo.

Apesar de o ESPecter focar-se em sistemas com a UEFI, existem variantes também para as opções de “Legacy Boot”, basicamente sistemas mais antigos de arranque, em que o malware tenta alterar os setores de arranque MBR para realizar o mesmo género de ataque final.

O mais curioso deste malware encontra-se no facto que este parece contornar até as medidas de segurança do “Secure Boot”, que deveria prevenir exatamente este género de ataques. O Secure Boot é usado para garantir que o firmware do sistema é legitimo e não foi maliciosamente modificado. No entanto, parece que os criminosos conseguiram encontrar uma forma de contornar esta proteção.

Nenhum comentário

Seja o primeiro!