A chegada do subsistema de Android ao Windows 11 veio permitir que os utilizadores possam finalmente correr apps do Android diretamente nos seus computadores. No entanto ainda existem algumas limitações – e uma delas passa por correr a Google Play Store.

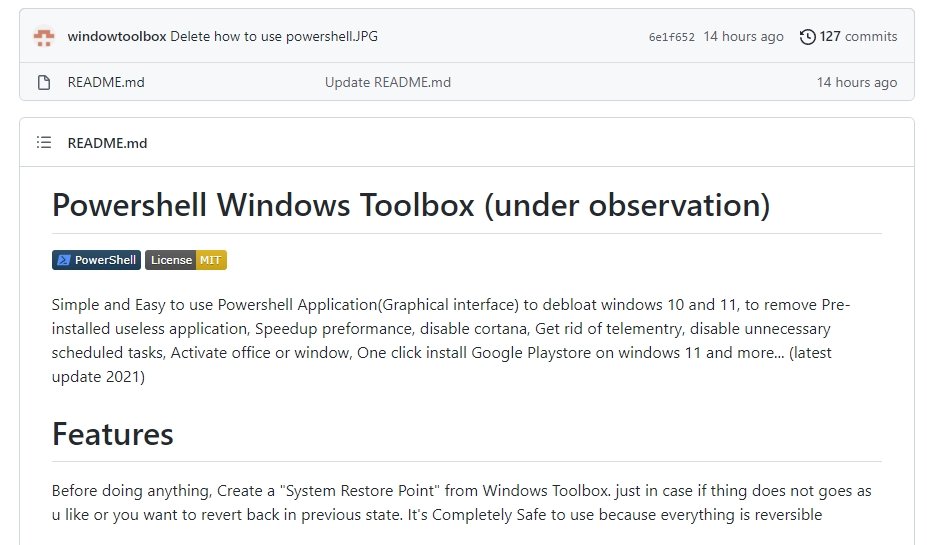

Infelizmente a Microsoft usa a Amazon App Store para permitir que os utilizadores instalem facilmente as apps do Android. Mas rapidamente surgiram formas de se instalar a Google Play Store no sistema. Uma das ferramentas mais usadas para tal era conhecida como “Windows ToolBox”.

Esta ferramenta surgiu no Github como uma suíte “tudo em um”, onde os utilizadores poderiam ter acesso a vários scripts para as mais variadas tarefas no sistema – desde remover apps nativas, ativar o Windows e claro, instalar a Google Play Store para quem tenha o WSA.

No entanto, parece que esta ferramenta também acabava por instalar algo mais. Foi recentemente descoberto que os scripts usados por esta ferramenta também teriam outra finalidade: instalar malware nos sistemas.

Conforme terá sido descoberto por alguns utilizadores, o script realmente prometia fazer o que era anunciado. No entanto, em segundo plano, também descarregava malware para o sistema dos utilizadores cada vez que os scripts eram executados.

O programador terá alojado o script final no Cloudflare Workers, o que lhe permitia modificar rapidamente os conteúdos do mesmo para evitar a deteção quando fosse necessário, ou até modificar os pedidos para apenas distribuir o malware sobre um determinado conjunto de sistemas, países, IPs, entre outros.

O código encontrava-se escondido dentro dos scripts e ofuscado, para evitar a rápida deteção. Uma vez executado, outros scripts maliciosos eram descarregados de diferentes plataformas e instalados no sistema.

Além de instalar malware no sistema, este script também instalava uma extensão nos navegadores Edge, Chrome e Brave, que era depois usado para redirecionar os utilizadores para domínios de esquemas online e “fraudes” de afiliados.

Os utilizadores podem verificar se os seus sistemas foram infetados validando se existe uma pasta em C:\systemfile (oculta por padrão), bem como as pastas em C:\Windows\security\pywinvera, C:\Windows\security\pywinveraa e o ficheiro em C:\Windows\security\winver.png.

Se existirem, os utilizadores devem remover as mesmas, além de verificar a lista de tarefas agendadas do sistema – onde o malware se instalava para correr cada vez que o sistema era iniciado.

Nenhum comentário

Seja o primeiro!