Recentemente a Google começou a permitir aos utilizadores registarem os seus domínios .ZIP, o que para muitos, foi também considerado como um ponto de viragem para possíveis ataques.

Como se sabe, o ZIP é normalmente associado com ficheiros comprimidos, e não como conteúdos pertencentes a um domínio. A maioria dos utilizadores devem conhecer o termo dos conteúdos de ficheiros encriptados, e abrir o registo de domínios usando esta extensão rapidamente levantou problemas sobre a possibilidade da mesma ser usada para ataques de phishing.

E como seria de esperar, estão a surgir formas bastante engenhosas de enganar os utilizadores. A mais recente parece focar-se em tirar proveito da popularidade do ZIP, para levar os utilizadores para falsos sites do WinZip ou WinRAR, que apresentam supostas interfaces das aplicações para descarregar os conteúdos, quando na verdade estão a levar os utilizadores para malware.

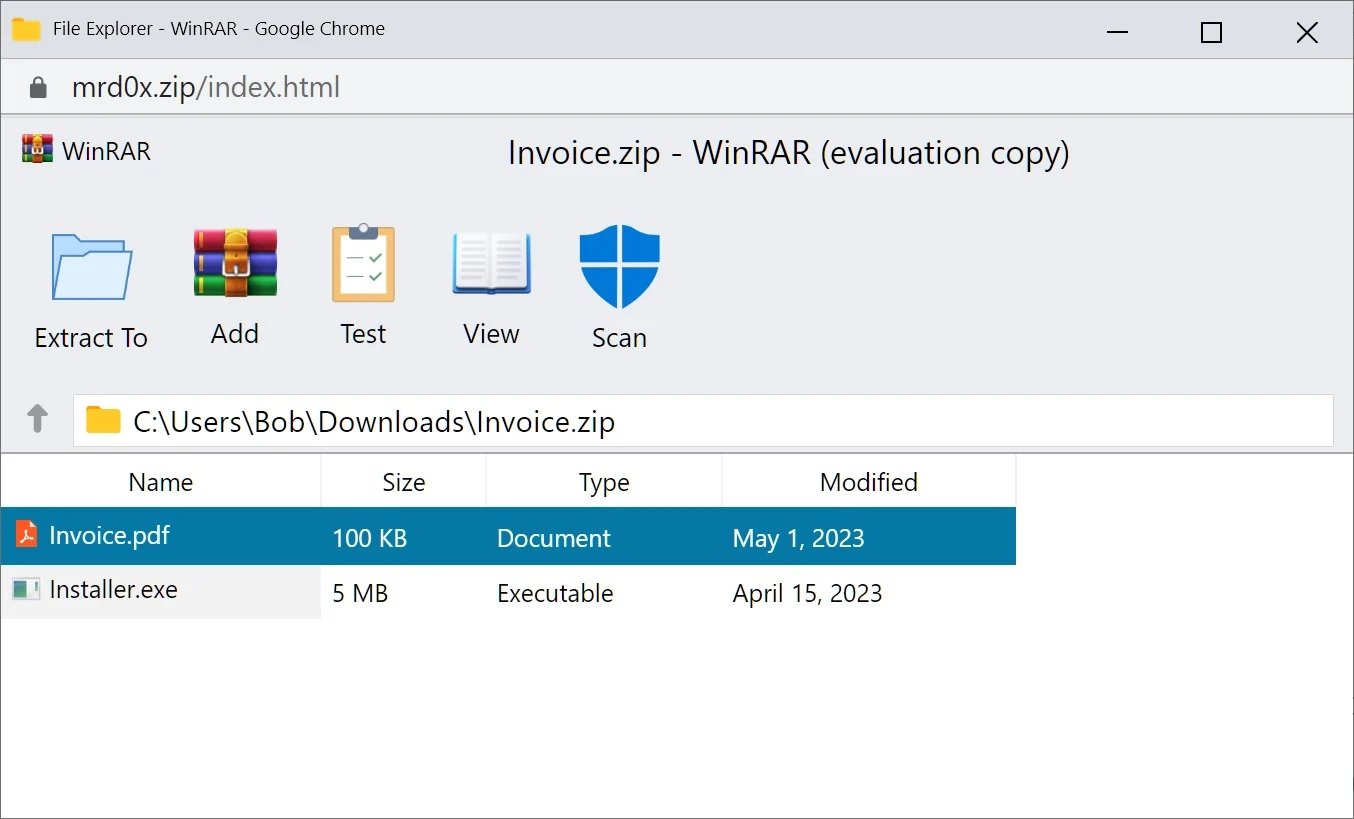

O utilizador mr.dox revelou um exemplo de como estes domínios podem ser usados para ataques, explorando o domínio "setup.zip". Numa demonstração criada para o portal BleepingComputer, o investigador revelou como é possível criar uma falsa aplicação no navegador, que leva os utilizadores a crer estarem com o WinRAR ou WinZIP abertos, quando na realidade encontram-se sobre o site malicioso.

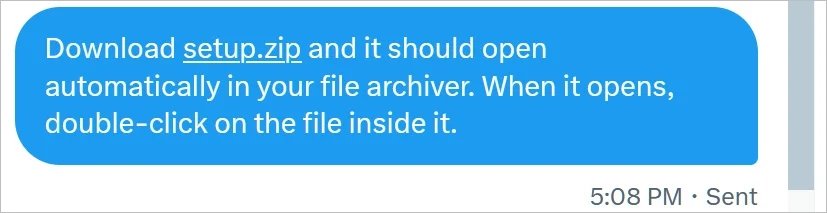

Neste exemplo, o investigador começou por demonstrar o potencial do ataque através do Twitter, que nas mensagens diretas, automaticamente converte os links .ZIP para links diretos, onde o utilizador pode carregar para aceder ao conteúdo do site.

Os utilizadores podem pensar estar a aceder a uma página web contendo um arquivo do WinRAR, quando na verdade podem encontrar-se a descarregar um conteúdo totalmente diferente, com potencial de ser malicioso. O site pode ainda ser configurado para se apresentar como um pop-up no navegador, criando ainda mais a ilusão de se tratar de uma janela legitima do WinRAR ou WinZIP.

Para dar ainda mais legitimidade ao conteúdo, o investigador criou ainda um falso sistema de verificação por vírus, que apenas possui como objetivo dar mais credibilidade para os conteúdos.

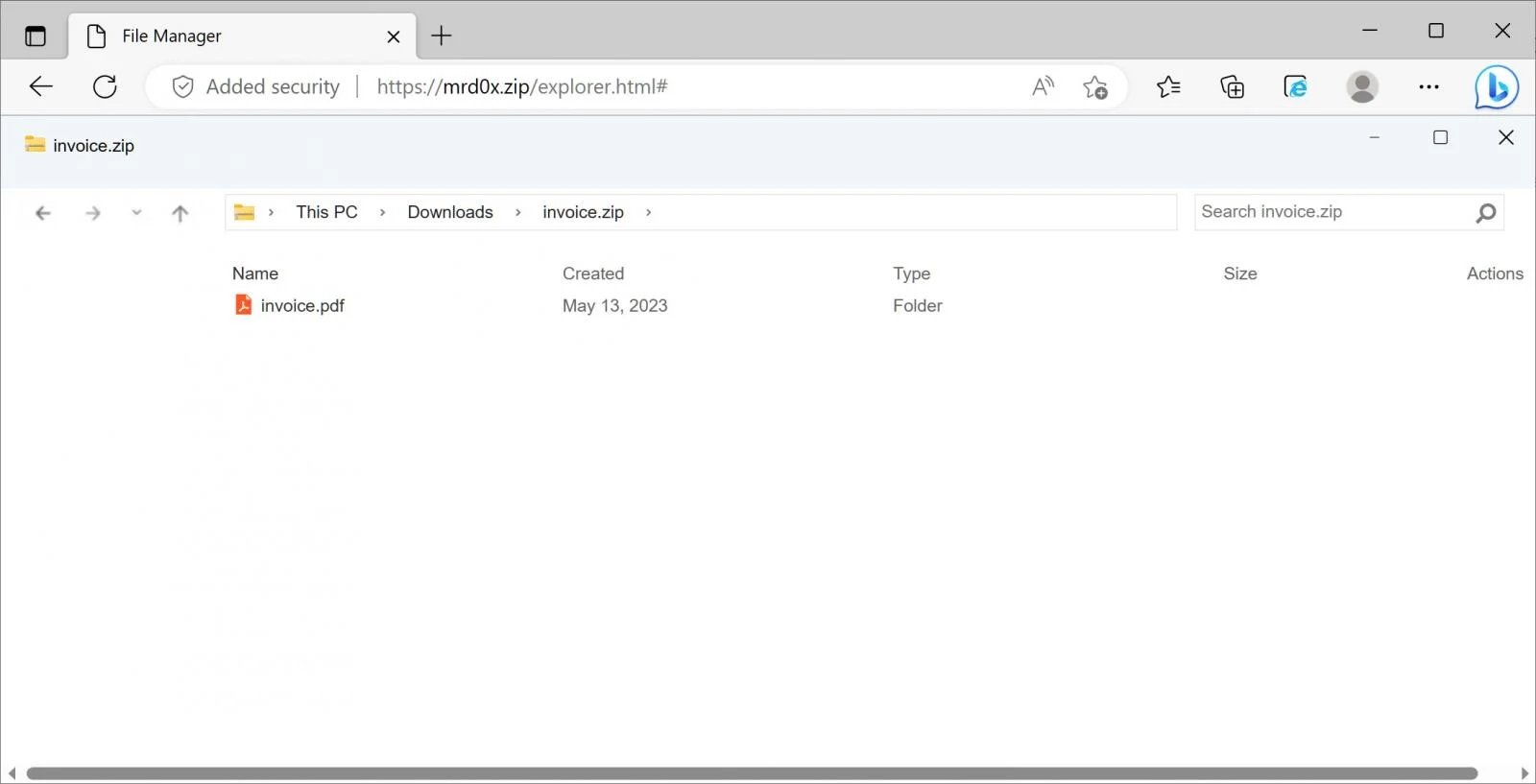

O investigador criou até mesmo uma variante que imita o explorador de ficheiros do Windows, fazendo os utilizadores pensarem estar a abrir um ficheiro no seu sistema, quando na verdade podem estar a descarregar malware.

Apesar de, em ambos os casos, o foco ser levar os utilizadores a descarregar conteúdo malicioso para os sistemas, na verdade este pode ser adaptado para qualquer outro género de ataque. Por exemplo, o link de download dos ficheiros pode ser substituído por um redirecionamento para falsos sites de login em diferentes plataformas, com o potencial de roubar dados sensíveis.

Este é apenas um exemplo de como este género de domínios pode ser usado para esquemas e burlas, levando os utilizadores com menos conhecimentos a descarregar conteúdos malicioso. Apesar de o investigador ter criado o exemplo apenas para demonstrar uma possível atividade maliciosa que pode ser feita nestes domínios, a verdade é que a ameaça é real, e pode ser explorada por outros para atividades de malware.

Nenhum comentário

Seja o primeiro!