A evolução do malware móvel atingiu um novo patamar de sofisticação, com os cibercriminosos a adotarem ferramentas de aprendizagem automática para tornarem os seus ataques mais eficazes e difíceis de detetar. Uma nova família de trojans foi identificada a utilizar bibliotecas de código aberto da Google para "ver" e interagir com anúncios publicitários, simulando o comportamento humano de uma forma quase impercetível.

De acordo com uma análise detalhada partilhada pela Dr.Web, esta nova vaga de software malicioso distingue-se pela utilização do TensorFlow.js, uma biblioteca desenvolvida pela Google para executar modelos de machine learning. Ao contrário dos métodos tradicionais, que dependem de scripts rígidos para clicar em locais pré-definidos, este malware utiliza visão computacional para analisar o que está no ecrã e decidir onde tocar.

Uma visão inteligente para a fraude

O mecanismo de atuação deste trojan é particularmente engenhoso. O malware opera num modo designado por "fantasma", onde utiliza um navegador oculto (WebView) para carregar sites alvo de fraude publicitária num ecrã virtual. Em vez de tentar injetar código diretamente na estrutura da página, o que é frequentemente bloqueado pelas proteções modernas, o sistema tira capturas de ecrã desse navegador oculto.

Estas imagens são depois analisadas pelo modelo de TensorFlow, que foi treinado para identificar visualmente botões, banners e elementos de navegação específicos. Ao reconhecer o elemento correto, o malware simula um toque físico na interface do utilizador. Esta abordagem visual torna o ataque extremamente resiliente contra sites dinâmicos que alteram frequentemente a sua estrutura ou código para confundir bots tradicionais.

Além da autonomia baseada em inteligência artificial, a ameaça possui um modo de "sinalização" que utiliza a tecnologia WebRTC. Isto permite transmitir um vídeo em tempo real do navegador oculto para os atacantes, dando-lhes a capacidade de controlar manualmente o dispositivo para realizar ações complexas, como deslocar páginas ou introduzir texto.

Escondido à vista de todos na loja da Xiaomi

O vetor de distribuição deste malware é outro motivo de preocupação. Os investigadores descobriram que várias aplicações infetadas conseguiram infiltrar-se na GetApps, a loja oficial de aplicações da Xiaomi. Os criminosos submetem inicialmente versões limpas dos jogos para passarem nas verificações de segurança e, posteriormente, introduzem os componentes maliciosos através de atualizações.

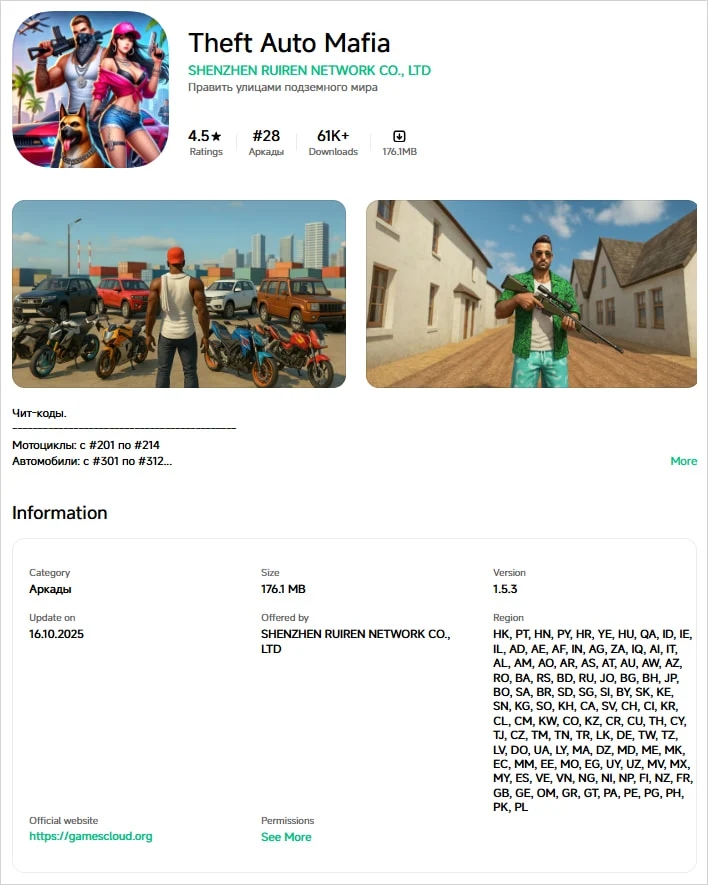

Entre os títulos identificados encontram-se jogos como "Theft Auto Mafia", "Cute Pet House" e "Creation Magic World", acumulando dezenas de milhares de descargas.

Para além da loja oficial, o trojan circula amplamente em canais de Telegram e servidores de Discord, muitas vezes disfarçado de versões "modificadas" (mods) de aplicações populares como o Spotify, YouTube ou Netflix, prometendo funcionalidades premium gratuitas. O facto de estas aplicações funcionarem realmente como esperado ajuda a baixar a guarda das vítimas, que não suspeitam que, em segundo plano, o seu dispositivo está a ser usado para gerar receitas ilegais.

O impacto no utilizador

Embora o objetivo principal deste malware seja a fraude publicitária e não o roubo direto de credenciais bancárias, as consequências para o utilizador de Android não são negligenciáveis. A execução constante de modelos de inteligência artificial e o processamento de vídeo em segundo plano resultam num consumo excessivo de recursos.

As vítimas poderão notar um aquecimento invulgar do equipamento, uma degradação prematura da bateria e um aumento significativo no consumo de dados móveis. Os especialistas recomendam evitar a instalação de aplicações fora da Google Play Store e ter cautela com jogos de programadores desconhecidos, mesmo em lojas oficiais.

Nenhum comentário

Seja o primeiro!